Yazılım tedarik zinciri saldırıları Ekim ayında önceki aya göre %30’dan fazla daha yüksek seviyelere ulaştı.

Cyble’ın bugün bir blog yazısında belirttiğine göre, dark web veri sızıntısı sitelerindeki tehdit aktörleri Ekim ayında 41 tedarik zinciri saldırısı gerçekleştirdiğini iddia etti; bu sayı, Nisan 2025’te görülen önceki en yüksek seviyeden 10 daha fazla.

Cyble, tedarik zinciri saldırılarının Nisan ayından bu yana iki kattan fazla arttığını, 2024 başı ile Mart 2025 arasında görülen ayda 13 saldırıya kıyasla ayda ortalama 28’den fazla saldırı gerçekleştiğini söyledi (aşağıdaki grafik).

Rekor Tedarik Zinciri Saldırılarının Arkasındaki Nedenler

Tehdit istihbaratı şirketi, saldırılardaki artışın çeşitli nedenlerini öne sürdü.

Tedarik zinciri saldırılarındaki artışın ana itici güçleri, “kritik ve sıfır gün BT güvenlik açıkları ile SaaS ve BT hizmet sağlayıcılarını aktif olarak hedef alan tehdit aktörlerinin bir kombinasyonu” oldu ve blog yazısında “sürekli artışın, tedarik zinciri saldırıları riskinin ileriye dönük olarak yüksek kalabileceğini gösterdiğini” belirtti.

Bulut güvenliği tehditleri ve yapay zeka tabanlı kimlik avı kampanyaları, Cyble tarafından belirtilen diğer nedenler arasında yer alıyor; ancak sesli kimlik avı (vishing), son Dağınık LAPSUS$ Hunters Salesforce ihlallerinde de büyük bir rol oynadı.

Saldırılara Fidye Yazılımı Grupları Öncülük Ederken En Çok BT Şirketleri Etkileniyor

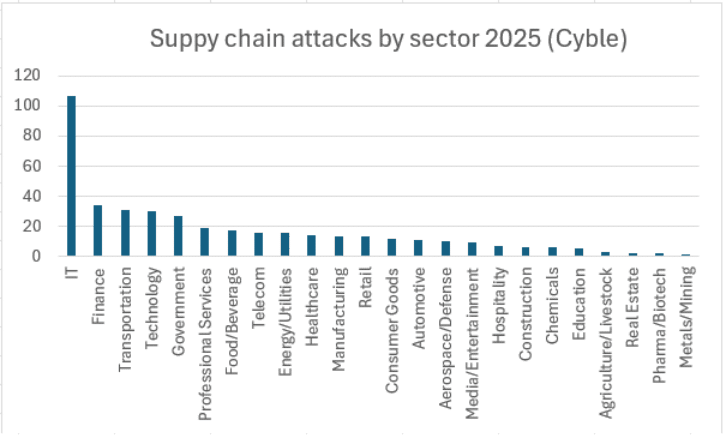

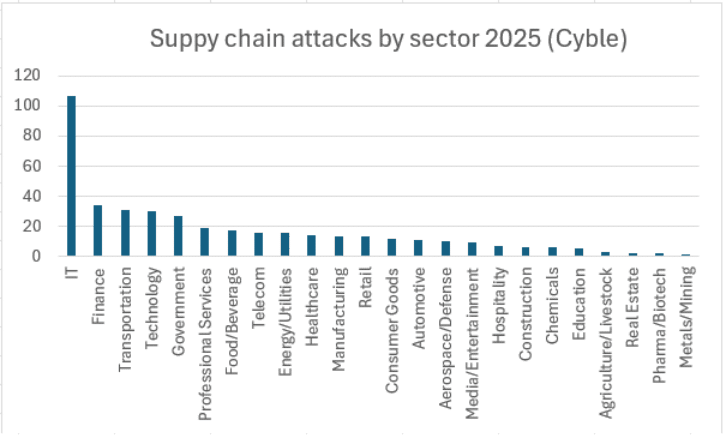

Cyble tarafından takip edilen 24 endüstri sektörünün tamamı bu yıl bir tedarik zinciri saldırısına maruz kaldı, ancak BT ve BT hizmetleri şirketleri, “temsil ettikleri zengin hedef ve alt müşteri erişimleri” nedeniyle açık ara en büyük hedef oldu. Bu yıl şu ana kadar BT şirketlerini hedef alan 107 tedarik zinciri saldırısı, aralarında finansal hizmetler, ulaşım, teknoloji ve hükümetin de bulunduğu en yakın sektörlerin saldırılarının üç katından fazla oldu (aşağıdaki tablo).

Fidye yazılımı grupları, tedarik zinciri saldırılarındaki artışa en büyük katkıyı sağlayanlar arasında yer alıyor.

Cyble, Qilin ve Akira’nın bu yıl şu ana kadar en büyük iki fidye yazılımı grubu olduğunu ve ikisinin de “tedarik zinciri saldırılarında ortalamanın üzerinde bir paya sahip olduklarını” iddia ettiğini söyledi.

Tehdit araştırmacıları, Akira’nın son kurbanlarının arasında isimsiz bir “büyük açık kaynaklı yazılım projesinin” bulunduğunu ve grup tarafından çalınan 23 GB’lık verinin, diğer bilgilerin yanı sıra “dahili gizli dosyalar ve yazılım sorunları ve dahili operasyonlarla ilgili raporları” içerdiğini söyledi.

Akira ve Qilin ayrıca hükümet, istihbarat, savunma, kolluk kuvvetleri, sağlık, sanayi ve enerji şirketleri ile ödeme işleme ve finansal altyapı çözümleri gibi hassas sektörlere hizmet verenler de dahil olmak üzere BT şirketlerine yönelik bir dizi saldırıyı da üstlendi. Bir olayda Qilin, kolluk kuvvetleri, ceza adaleti, kamu güvenliği ve güvenlik kuruluşları tarafından kullanılan özel yazılım ürünlerinin kaynak kodunu çaldığını iddia etti.

Bir vakada Qilin, sağlık ve diş hekimliği kuruluşlarına yönelik ABD merkezli bir siber güvenlik ve bulut hizmetleri sağlayıcısının müşterilerini “şirketin sistemlerinde barındırılan Word ve Excel belgelerinde saklanan açık metin kimlik bilgileri” aracılığıyla ihlal ettiğini iddia etti.

Yeni bir fidye yazılımı grubu olan Kyber, “iletişim, gözetim ve elektronik savaş sistemleri sağlayan ABD merkezli büyük bir savunma ve havacılık yüklenicisinden” çalındığı iddia edilen 141 GB’tan fazla proje dosyasını, dahili yapıları, veritabanlarını ve yedekleme arşivlerini sızdırdı.

Cl0p fidye yazılımı grubunun Oracle E-Business Suite güvenlik açıklarından yararlanması ve Red Hat GitLab ihlali, Ekim ayındaki diğer büyük olaylar arasında yer aldı.

Tedarik Zinciri Risklerine Karşı Koruma

Cyble araştırmacıları, tedarik zinciri saldırılarına karşı korunmanın “zorlayıcı olabileceğini çünkü bu ortaklar ve tedarikçilerin doğası gereği güvenilir olduğunu, ancak güvenlik denetimlerinin ve üçüncü taraf riskinin değerlendirilmesinin standart siber güvenlik uygulamaları haline gelmesi gerektiğini” söyledi.

Araştırmacılar, güvenlik ekiplerinin kuruluşlarını daha iyi korumak için atabileceği birkaç adımı özetledi.

Tehdit araştırmacıları, “Yazılım tedarik zinciri risklerini kontrol etmenin en etkili yeri sürekli entegrasyon ve geliştirme (CI/CD) sürecidir; bu nedenle iş ortaklarını ve tedarikçileri dikkatli bir şekilde incelemek ve sözleşmelerde iyi güvenlik kontrollerinin zorunlu kılınması, üçüncü taraf güvenliğini artırmak için çok önemlidir” diye ekledi.