2023’te yazıcıyla ilgili bir dizi güvenlik açığı, güvenlik uzmanlarının yazıcıların şirketler içinde önemli bir güvenlik açığı kaynağı olmaya devam ettiğine dair uyarılarına neden oldu – özellikle de uzaktan çalışanlar yazdırma kaynaklarına veya kurumsal yazıcılara erişime ihtiyaç duyduğundan.

2023’te şimdiye kadar Lexmark, halka açık bir uzaktan istismarın zaten yazıcılarındaki bir kod yürütme kusurunu hedeflediğini bildirdi, HP bazı kurumsal yazıcılarında güvenlik açığı bulunan bir ürün yazılımı sürümü konusunda uyarıda bulundu ve Microsoft, yazıcı sürücülerinde üç uzaktan kod yürütme güvenlik açığını düzeltti . Ve dört ay önce, güvenlik araştırmacıları Toronto’daki Pwn2Own yarışmasında Canon, HP ve Lexmark dahil olmak üzere en iyi yazıcı markalarındaki hatalara karşı bir düzineden fazla güvenlik açığı gösterdi.

NCC Group ticari araştırma direktörü Matt Lewis, özellikle yazıcıların her zaman şirketin varlık yönetimi sürecinin bir parçası olmaması ve genellikle güvenliğin dışında bırakılması nedeniyle, güvenlik açıklarının çokluğu, yazıcıların çoğu şirketin saldırı yüzeyi alanında muhtemelen zayıf bir nokta olmaya devam ettiğini vurguluyor. değerlendirmeler.

“Birçok kuruluş yazıcılarının nerede olduğunu, hangi güvenlik durumunda veya yapılandırmada olduklarını bilmiyor ve kesinlikle bu yazıcılardaki etkinlikleri izlemiyor veya günlüğe kaydetmiyorlar” diyor. “Kurumsal güvenlik planlarında ve risk kayıtlarında genellikle yazıcıların herhangi bir öncelik olarak öne çıktığını görmüyoruz.”

Güvenlik araştırmacıları son on yılda veya daha fazla bir süredir yazıcı güvenlik açıkları sorununu gündeme getirmiş olsa da, yazıcıların güvenliği şirketler için önemli bir endişe alanı olmaya devam ediyor. Teknoloji analisti Quocirca tarafından yayınlanan “Global Print Security Landscape Report 2022″ye göre, bilgi teknolojisi ve siber güvenlik uzmanlarının yalnızca dörtte biri (%26) baskı altyapılarının güvenli olduğundan tamamen emin. Ayrıca raporda, CIO’ların %61’i ve CISO’ların %44’ünün baskı güvenliği zorluklarına ve taleplerine ayak uydurmakta zorluk yaşadığı belirtildi.

Trend Micro’nun Pwn2Own yarışmasını yürüten Zero Day Initiative’in tehdit farkındalığı başkanı Dustin Childs, yazıcı güvenlik açıklarının dijital damarının keşfedilmesinden çok uzak olduğunu söylüyor.

“Microsoft tarafından her ay yayınlanan yazıcıyla ilgili yamaların sayısından da anlaşılacağı gibi, saldırı yüzeyi geniş ve zayıf bir şekilde korunuyor” diyor. “Yazıcılar, insanların bir kez çalıştırdıktan sonra dokunmak istemeyecekleri türden cihazlardır. Sonuç olarak, nadiren ürün yazılımı güncellemeleri veya diğer rutin bakımlar alırlar – en azından bir şeyler bozulana kadar.”

Gözden Kaçan Tehlikeler

Bazı kurumsal HP yazıcı modellerindeki en son güvenlik açığı örneğinde olduğu gibi, yazıcıları yönetmeye yönelik uygulamalı yaklaşım veya yazıcıları yönetememek bazen bir nimet olabilir. 3 Nisan’da şirket, en son FutureSmart bellenimindeki (sürüm 5.6) bir güvenlik açığını kabul ederek altı haftalık yazılımı kaldırdı ve müşterileri yazıcılarını FutureSmart sürüm 5.5.0.3’e döndürmeye yönlendirdi. Şirket bir danışma belgesinde, IPSec etkinleştirildiğinde cihazların bilgi sızdırabileceğini söyledi.

Dark Reading’e yaptığı açıklamada HP, güvenlik açığının yazıcılarını yalnızca yaklaşık altı haftalık bir süre boyunca (Şubat ortası ile Mart sonu arasında) ve yalnızca belirli bir ürün yazılımı sürümü yüklü olanları etkilediğini belirtti. Şirket, kaç müşterinin savunmasız üretici yazılımını indirdiğini veya yüklediğini söylemedi ve en son sürüme yama uygulayacağını ve 90 gün içinde kullanıma sunacağını belirtti.

NCC Group’tan Lewis, genel olarak, yazıcıların çoğu şirketin altyapısında bir kör nokta ve saldırganlar için bir fırsat oluşturduğunu söylüyor.

“Yazıcılar, saldırganların bir ağa sızması ve güvenliği ihlal edilmiş yazıcıların içine yerleştirilen arka kapılar aracılığıyla gizli kalması için hâlâ kolay ve daha az tespit edilebilir bir yöntem sunabilir” diyor. “Modern yazıcıların çoğu, güvenlik algılama ve önleme önlemlerinden yoksundur ve genellikle kuruluşlar tarafından izlenmez — bu nedenlerden dolayı, dünya genelinde gerçekte ne kadar yazıcı güvenliğinin ihlal edildiğine dair somut bir veri yoktur.”

Tehlikeyi Eve Getirmek

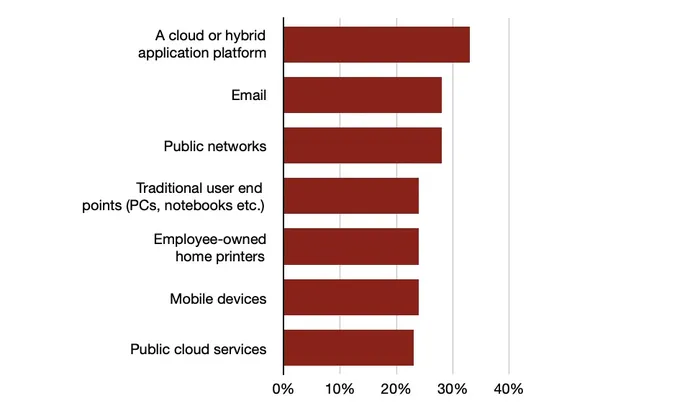

Yazıcı tehdit ortamındaki önemli bir değişiklik, hibrit çalışmanın yaygınlaşması ve çalışanların ev yazıcılarının oluşturduğu orantılı risklerdir. Quocirca raporuna göre şirketlerin yaklaşık üçte ikisi (%67), evdeki yazıcıların işlerinin güvenliği için risk oluşturabileceğinden endişe ediyor.

NCC Group’tan Lewis, ev tipi yazıcıların henüz hedef alınıp alınmadığının net olmadığını, ancak önemli bir saldırı yüzeyi oluşturduklarını söylüyor.

“Ev yazıcıları … tipik olarak herhangi bir kurumsal yapılandırma ve politika kilitlemeden yoksundur, bu nedenle kuruluşların evde çalışanlara ev yazıcılarını nasıl güvence altına alabilecekleri konusunda yararlı tavsiyeler ve rehberlik sağlamaları gerekir” diyor.

Şirketler, hem ofiste yönetilen hem de çalışanların evlerinde yönetilmeyen yazıcılarının güvenlik değerlendirmelerinin bir parçası olmasını sağlamalıdır. Trend Micro’dan Childs, bu cihazları gözden kaçırmanın şirketleri riske attığını söylüyor.

“Pek çok işletme, ofislerindeki büyük yazıcılara yalnızca eğer bakıyorlarsa bakar” diyor. “Tehdit modellemesi yaparken uzak çalışanlarının ev ofisindeki yazıcıları nadiren dikkate alıyorlar.”

Quocirca raporuna göre on şirketten dördünden daha azında raporlama ve analiz (%38) veya yazıcıları (%38) içeren resmi risk değerlendirmeleri mevcut. Raporda, on şirketten yaklaşık dokuzunun 2023’te geniş bir yazıcı güvenlik önlemi yelpazesine sahip olacağı veya uygulamayı planlayacağı, on şirketten yedisinin bu yıl güvenlik harcamalarını artırmayı planladığı belirtildi.