Endüstriyel, sağlık ve telekomünikasyon gibi sektörlerde yaygın olarak kullanılan Telit Cinterion hücresel modemlerindeki güvenlik kusurları, uzaktaki saldırganların SMS yoluyla rastgele kod yürütmesine olanak tanıyabiliyor.

Yedisi CVE-2023-47610 ila CVE-2023-47616 tanımlayıcılarına sahip ve diğeri henüz kaydedilmemiş sekiz ayrı sorundan oluşan bir dizi, geçen Kasım ayında Kaspersky’nin ICS CERT bölümündeki güvenlik araştırmacıları tarafından açıklandı.

Güvenlik şirketi, güvenlik sorunlarını yayınlamadan önce bunları Şubat 2023’te satıcıya bildirmişti.

Cumartesi günü, Berlin’deki OffensiveCon konferansında Alexander Kozlov ve Sergey Anufrienko, güvenlik sorunları ve bir tehdit aktörünün savunmasız Telit Cinterion cihazlarının kontrolünü ele geçirmek için bunları nasıl kullanabileceği hakkında düşük düzeyde teknik ayrıntılar sunacaklar.

Cihaz devralma SMS’i

Bu güvenlik açıklarının en ciddi olanı, modemin Kullanıcı Düzlemi Konumu (SUPL) mesaj işleyicilerini etkileyen bir yığın taşması sorunu olan CVE-2023-47610’dur.

Kaspersky, Telit ile iş birliği yaparak ve teknik ayrıntıların kapsamlı bir analizine dayanarak bu soruna maksimum 10 üzerinden 8,8 önem puanı verdi. Ancak NIST’in değerlendirmesi, sorunun kritik bir etkiye sahip olduğu ve 9,8 ciddiyet puanı aldığı yönünde.

Özel hazırlanmış SMS mesajları aracılığıyla bu kusurdan yararlanan saldırganlar, güvenlik açığını tetikleyebilir ve kimlik doğrulama gerektirmeden modem üzerinde uzaktan rastgele kod çalıştırabilir.

BleepingComputer ile paylaşılan bir raporda araştırmacılar, SMS mesajlaşma arayüzünün tüm modemlerde bulunduğunu ve cep telefonu operatörünün ağındaki hedef modemin abone numarasının bilinmesi durumunda buna erişimin mümkün olduğunu söylüyor.

Operatör kısıtlamalarının bazen ikili SMS gönderimini engelleyebileceğini ancak sahte bir baz istasyonunun bu sınırlamayı aşması gerektiğini açıklıyorlar.

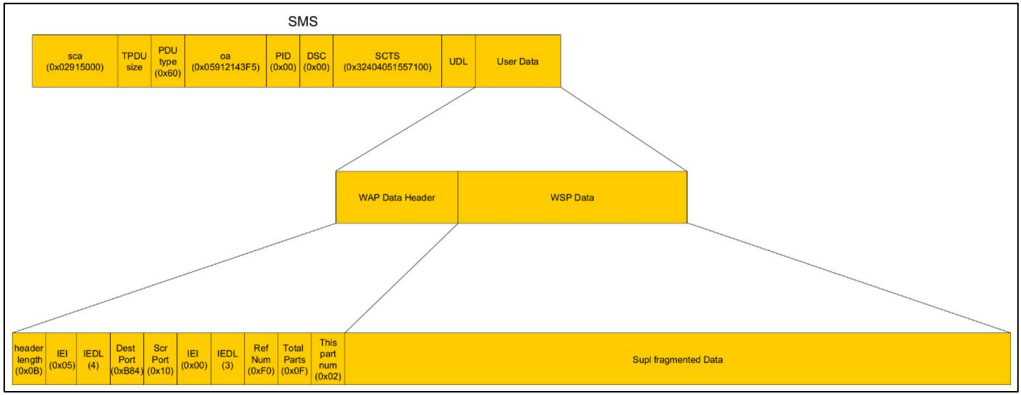

Araştırmacılar teknik raporda “İletim protokolüne göre ULPSizeFromPacket ve wapTpduLen değişkenleri bağımsız olarak hesaplanıyor” diyor.

“Bu değişkenler yalnızca WAP mesajları alım algoritması kısmında birbiriyle ilişkilidir: bir UPL mesajında alınan tüm WAP mesajlarının boyutlarının toplamı ULPSizeFromPacket’i aşmamalıdır.”

“Fakat WAP mesajlarını almak için kullanılan algoritma bunu kontrol etmiyor. Bu nedenle, wapTpduLen boyutunda alınan bir WAP paketi, ULPSizeFromPacket boyutunda bir ara belleğe kopyalanacaktır.”

Kaynak: Kaspersky

Bir saldırgan, SMS yoluyla rastgele kod yürütmek için CVE-2023-47610’u kullanarak modemin işletim sistemine derin düzeyde erişim sağlayabilir.

“Bu erişim aynı zamanda RAM ve flash belleğin manipülasyonunu da kolaylaştırarak modemin işlevleri üzerinde tam kontrol elde etme potansiyelini artırıyor; üstelik kimlik doğrulama gerektirmeden veya cihaza fiziksel erişim gerektirmeden” – Kaspersky

Kaspersky araştırmacılarının keşfettiği diğer güvenlik açıkları daha düşük önem puanı almış olsa da, bunlar MIDlet’lerin (çeşitli işlevlere sahip Java tabanlı uygulamalar) bütünlüğünü tehlikeye atmak için kullanılabilir.

Kaspersky’ye göre bir saldırgan, dijital imza kontrollerini atlatarak (CVE-2023-47611) yükseltilmiş ayrıcalıklarla (üretici düzeyinde) kod yürütmeyi başarabilir. Bu, yalnızca veri gizliliği ve bütünlüğü için değil, aynı zamanda daha geniş ağ güvenliği ve cihaz bütünlüğü için de tehdit oluşturacaktır.

Her ne kadar araştırma Cinterion EHS5-E serisi modemi hedef alsa da satıcının diğer ürünleri de benzer yazılım ve donanım mimarisine sahip olduğundan ek değişkenler de etkilenmektedir:

- Cinterion BGS5

- Cinterion EHS5/6/7

- Cinterion PDS5/6/8

- Kinteryon ELS61/81

- Cinterion PLS62

Kaspersky, BleepingComputer’a Telit’in açıklanan güvenlik açıklarından bazılarını düzelttiğini, ancak bazılarının yamalanmadığını söyledi.

Kaspersky ICS CERT başkanı Evgeny Goncharov, “Bulduğumuz güvenlik açıkları, bu cihazların çeşitli sektörlerde yaygın olarak kullanılmasıyla birleştiğinde, kapsamlı küresel bozulma potansiyelini vurguluyor” diyor.

Goncharov, modemlerin başka çözümlere gömülü olması nedeniyle hangi ürünlerin etkilendiğini belirlemenin zor olduğunu belirtiyor.

Güvenlik şirketinin tehditleri azaltmak için bazı önerileri var ve bu çoğu zaman telekom operatörüyle çalışılarak mümkün olabiliyor. Stratejilerden biri, etkilenen cihazlara SMS gönderimini devre dışı bırakmak ve güvenli bir şekilde yapılandırılmış özel APN kullanmaktır.

Kaspersky ayrıca, güvenilmeyen MIDIet’lerin modeme yüklenmesini önlemek ve cihazlara izinsiz fiziksel erişimi önlemek için önlemler almak için uygulama imza doğrulamasının zorunlu kılınmasını önerir.