Kimlik ve Erişim Yönetimi, Güvenlik Operasyonları

Geliştiriciler, “Panik Yapmayın” Diyor

Anviksha Daha Fazla (AnvikshaDevamı) •

10 Temmuz 2024

Güvenlik araştırmacıları, çevirmeli internete kadar uzanan ve artık kullanılmayan bir karma işlevine dayanan, yaygın olarak kullanılan bir ağ kimlik doğrulama protokolüne karşı bir saldırı yöntemi tespit etti.

Ayrıca bakınız: Çevre Tabanlı Güvenlikten Kimlik Tabanlı Güvenliğe Geçiş

Saldırı senaryosu – araştırmacılar “iyi kaynaklara sahip bir saldırganın” bunu pratik hale getirebileceğini söylüyor – Uzaktan Kimlik Doğrulama Çevirmeli Kullanıcı Hizmeti’ni, saldırganın bir oturum açma parolasını bilmesi veya tahmin etmesi gerekmeden kötü niyetli bir kullanıcıya erişim izni vermeye kandırıyor. 1990’ların mirasına ve MD5 karma algoritmasına güvenmesine rağmen, birçok büyük işletme hala VPN veya Wi-Fi ağına kimlik doğrulaması için RADIUS protokolünü kullanıyor. Araştırmacılar Salı günü yayınlanan bir makalede, bunun “yönlendiriciler, anahtarlar ve diğer ağ altyapıları için bir erişim kontrol yöntemi olarak evrensel olarak desteklendiğini” söyledi. Protokol, endüstriyel kontrol sistemlerini ve 5G hücresel ağlarını korumak için kullanılıyor. Yazarlar arasında California-San Diego Üniversitesi’nden akademisyenler ve Cloudflare, BastionZero, Microsoft ve Centrum Wiskunde & Informatica’dan araştırmacılar yer alıyor.

Araştırmacılar, “RADIUS’un modern ağlarda yaygın olarak kullanılması göz önüne alındığında, güvenlik analizinin çok az yapıldığı görülüyor” dedi.

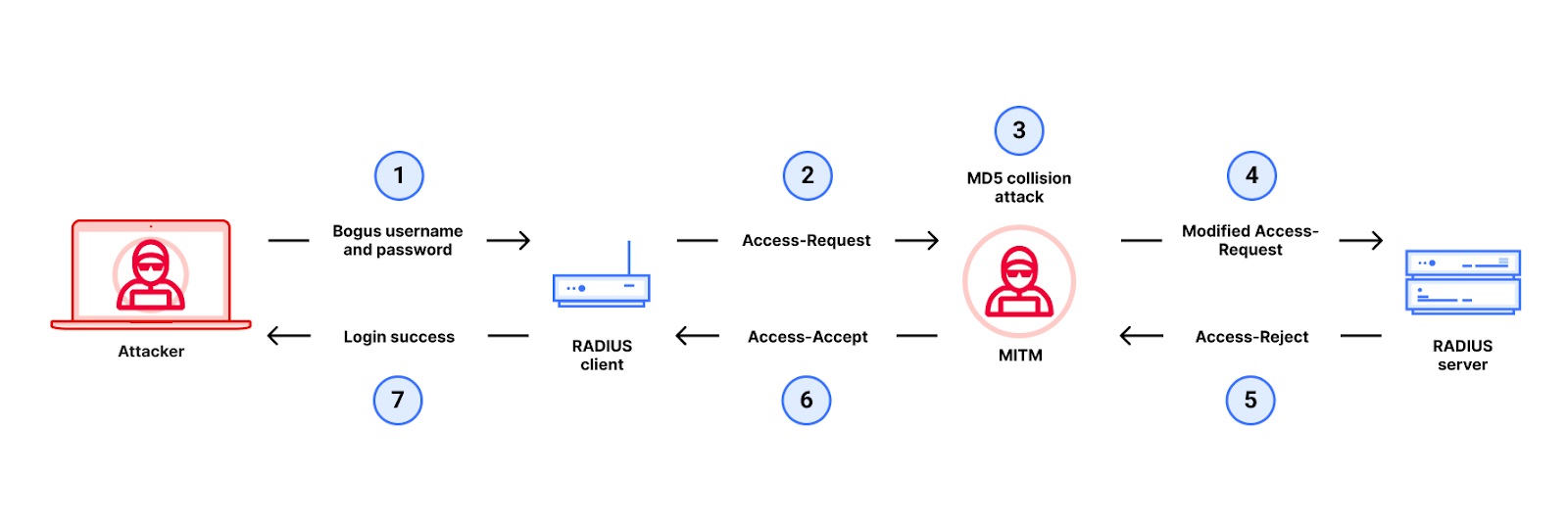

Blast-RADIUS olarak adlandırılan aracı saldırı, RADIUS sunucusunun isteği reddetmesine rağmen bir RADIUS istemcisini bir bilgisayar korsanına erişim izni vermeye zorlar. Güvenlik açığı CVE-2024-3596 olarak izlenir.

RADIUS trafiğini engelleme ve değiştirme yeteneğine sahip olmak, saldırganın daha önce bir ağa girmiş olması veya tavsiyeye rağmen açık internet üzerinden gönderilen protokol trafiğini engelleyebilmesi anlamına gelir. Araştırmacılar, “RADIUS trafiği dahili bir ağın korunan bir kısmıyla sınırlı olsa bile, yapılandırma veya yönlendirme hataları bu trafiği istemeden açığa çıkarabilir” dediler. Ayrıca, güvenlik koruması olarak ağ ayrımına güvenmenin federal hükümetin “hiçbir ağın dolaylı olarak güvenilir kabul edilmediğini” söyleyen sıfır güven mimarisi kavramına aykırı olduğunu söylediler.

Cloudflare, saldırının RADIUS sunucusunun bilinen bir istemcisinden kaynaklanması veya kaynaklanmış gibi görünmesi gerektiğini söyledi. Ancak bu koşul dışında, RADIUS erişim isteği iletileri genellikle kimlik doğrulama veya bütünlük kontrolleri içermez ve bu da onları aracı saldırılara karşı savunmasız hale getirir.

Bu güvenlik açığının özü, saldırganın sahte bir kimlik oluşturmak için gerçekleştirdiği bir MD5 çarpışma saldırısıdır. Access-Accept saldırganın RADIUS istemcisine ilettiği ve kötü niyetli kullanıcıyı doğrulayan RADIUS sunucusundan gelen yanıt. Saldırı kimlik doğrulama mesajını taklit ettiği için, çok faktörlü kimlik doğrulamayı uygulamak etkili bir azaltma yöntemi olmayacaktır.

MD5 çarpışma saldırıları yeni bir şey değil. Araştırmacılar ilk olarak 2004’te karma algoritmasını çökerttiler. Araştırmacılar çevrimiçi bir SSS’de Blast-RADIUS’un yine de yeni bir saldırı olduğunu söylediler. “Bir MD5 karma çarpışması ilk olarak 2004’te gösterilmiş olsa da, bunun RADIUS protokolü bağlamında istismar edilmesinin mümkün olduğu düşünülmüyordu.”

Saldırının başarılı olması için, bilgisayar korsanının istemci oturum zaman aşımı süresi içinde bir MD5 çarpışması hesaplaması gerekir; burada yaygın varsayılanlar 30 saniye veya 60 saniyedir. 60 saniyelik varsayılan süre genellikle çok faktörlü kimlik doğrulamayı etkinleştirmiş kullanıcılar içindir. Bu, hesaplama süresini saatlerden dakikalara düşürebilen ancak saniyelere düşüremeyen araştırmacılar için çok hızlıdır. Daha iyi donanım veya bulut bilişim kaynaklarıyla çalışan bir saldırganın daha iyi iş çıkarabileceğini söylediler. Blast-RADIUS’a karşı bir önlem olarak ultra hızlı istemci zaman aşımı sürelerine karşı uyardılar ve standart varsayılanları kısaltmanın “gerçek kullanıcılar için sorunlu olabileceğini” söylediler.

Protokolü SHA-2 veya SHA-3 gibi daha yeni bir algoritmayla yükseltmek de bir çözüm değildir. “Böyle bir değişiklik mevcut tüm uygulamalarla uyumsuz olur ve bu nedenle yeni bir protokol gerektirmekle eşdeğer olur.”

Yine de, Blast-RADIUS 2014’ün Heartbleed hatasının ikinci gelişi değil. Sistem yöneticileri harekete geçmeli, ancak saldırının birçok ön koşulu ve maliyeti göz önüne alındığında, Blast-RADIUS şu anda muhtemelen yalnızca ulus devletler için bir olasılık, dedi açık kaynaklı bir RADIUS sunucusu olan FreeRadius’un geliştiricileri.

“Kısacası, panik yapmayın. NAS ekipmanınızı yükseltmeseniz bile, saldırı pahalıdır ve gerçekleştirilmesi zordur,” dediler. “Yükseltmeniz gerekecek, ancak panik içinde yükseltme yapmak, bir şeyleri yanlış yapmak ve tüm ağınızı çökertmek istemezsiniz.”

FreeRadius’un kurumsal sitesi InkBridge, tüm RADIUS satıcılarına düzeltmeler hakkında bilgi sağlar – bu düzeltmeler RADIUS protokolünün gelecekteki sürümlerinin bir parçası haline gelecektir. Araştırmacılar, uzun vadeli çözümün, RADIUS paketlerini datagram TLS ile şifrelemek için internet genelinde bir geçiş yapmak olduğunu söyledi.

Washington, DC’deki Information Security Media Group’tan David Perera’nın raporuyla