“Yavaş Balık” olarak bilinen Kuzey Koreli devlet destekli bir tehdit grubu, kötü amaçlı yazılım sektöründeki geliştiricileri hedefleyen sofistike siber saldırıları düzenliyor, kötü amaçlı yazılımlar ile bağcıklı kodlama zorlukları kullanarak.

Bu kampanya, sistemlere sızmak, kritik verileri çalmak ve Kore Demokratik Halk Cumhuriyeti (DPRK) için gelir elde etmek için tasarlanmış aldatıcı taktikler ve gelişmiş kötü amaçlı yazılım teknikleri kullanır.

Arka plan Yavaş Balık

Jade Sleet, TraderTraitor ve Pukchong gibi takma adlar tarafından da bilinen Slow Balık, son yıllarda milyarlarca dolarlık bir kripto para birimi soygunu ile bağlantılıdır.

.png

)

.png

)

Yalnızca 2023’te grubun, sahte ticaret uygulamaları, tedarik zinciri uzlaşmaları ve Düğüm Paket Yöneticisi (NPM) aracılığıyla dağıtılan kötü amaçlı yazılımlar gibi yöntemlerden yararlanarak 1 milyar doların üzerinde çaldığı bildirildi.

Grubun yetenekleri, Dubai merkezli bir kripto para birimi borsasını hedef aldıklarında 2024’te tekrar vurgulandı ve tahmini 1,5 milyar dolar çaldı. Faaliyetleri, kripto para birimi sektöründeki kuruluşlar için büyük bir siber güvenlik tehdidini temsil etmektedir.

Kampanya Stratejisi Genel Bakış

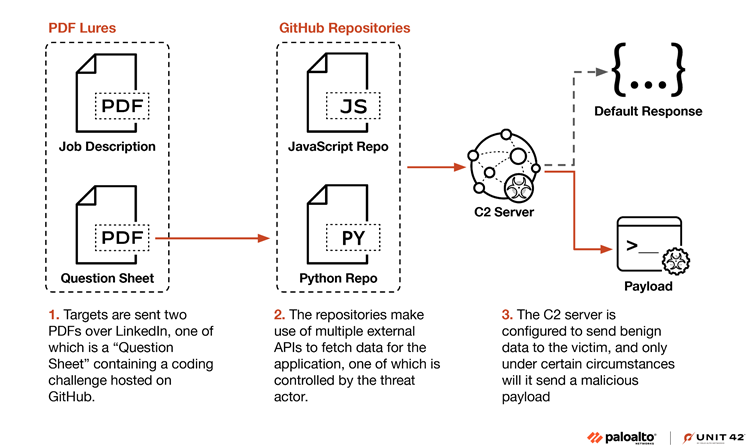

Yavaş Balık kampanyası, güveni kullanmak ve sofistike kötü amaçlı yazılım yükleri sunmak için tasarlanmış üç aşamalı bir süreçte ilerliyor.

Grubun yaklaşımı öncelikle profesyonel platformlarda kimliğe bürünme, özel hedefleme ve ileri kaçırma tekniklerini içerir.

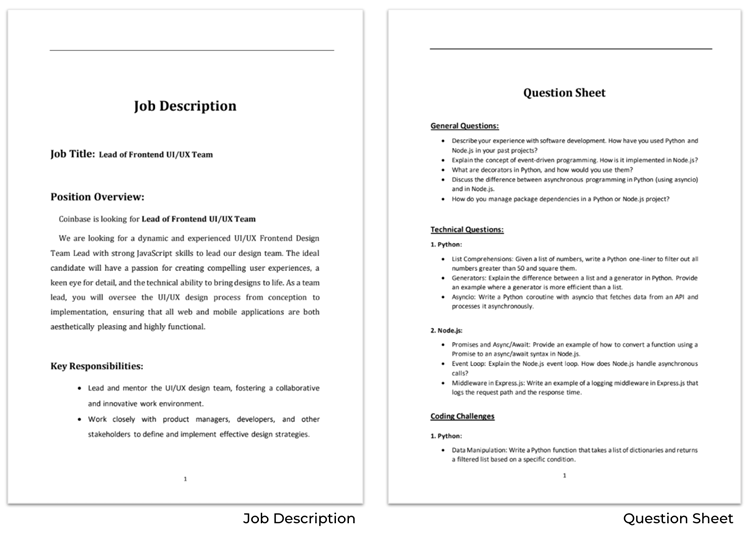

Aşama 1: LinkedIn ve PDF lures

Yavaş Balık, LinkedIn’de işe alım görevlileri olarak poz vererek, kripto para geliştiricilere sahte iş fırsatlarıyla ilgileniyor.

İş tanımları ve kodlama zorlukları gibi iyi huylu PDF belgeleri gönderirler.

Bu belgeler, genellikle kripto para birimi ile ilgili projeleri geliştirmek gibi görevleri içeren meşru görünmektedir. Zorluklar hedefleri kötü amaçlı kod içeren GitHub depolarına yönlendirir.

Aşama 2: Kötü niyetli GitHub depoları

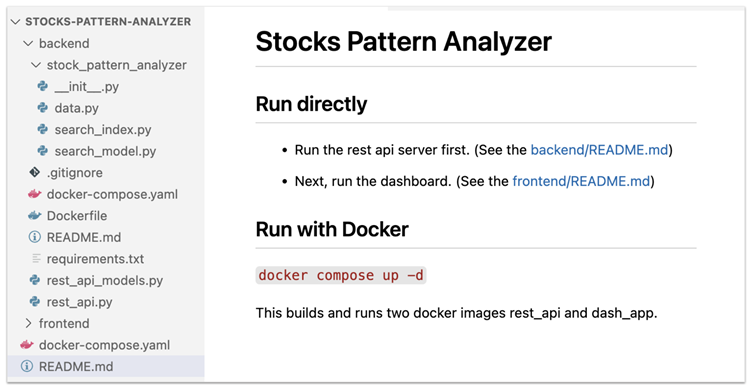

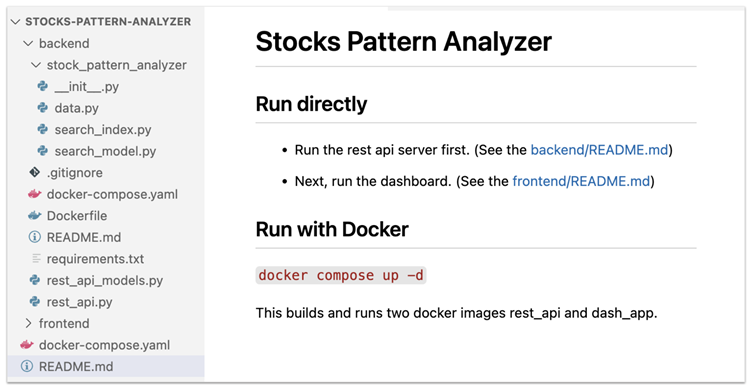

Kötü amaçlı GitHub depoları, meşru açık kaynaklı projelerden uyarlanmış ancak gizli kötü amaçlı öğeler içerir.

Bu depolar öncelikle Python ve JavaScript gibi kripto para alanında popüler programlama dillerine hitap eder.

Kötü amaçlı yazılım, belirli koşullar karşılanana kadar hareketsiz yatar ve saldırganların uzun süreler boyunca tespit edilmemesine izin verir.

Python kod teknikleri

Saldırganlar Python depolarında YAML Deserializasyon kullanıyor. Belirli koşullarda etkinleştirilen bu doğal olarak güvensiz yöntem, kötü amaçlı yazılımın kırmızı bayraklar oluşturmadan keyfi kod yürütmesini sağlar.

JavaScript kodu teknikleri

JavaScript depoları için grup, gömülü JavaScript (EJS) şablon aracını kullanır. EJS’deki EscapeFunction alanından yararlanarak, saldırganlar hedeflenen sistemlerde kötü amaçlı kod yürütebilir.

Gelişmiş kötü amaçlı yazılım araçları

RN Loader ve RN Stealer

Kötü niyetli projeleri yürüten hedefler iki yükle karşılaşır: RN Loader ve RN Stealer. Bu yükler farklı amaçlara hizmet eder:

- RN Yükleyici: Temel sistem bilgilerini toplar ve bir komut ve kontrol (C2) sunucusu ile iletişim kurar.

- RN Stealer: SSH tuşları, kaydedilmiş kimlik bilgileri ve bulut hizmeti yapılandırmaları gibi hassas bilgileri çıkarabilen bir Infostealer olarak işlev görür.

Her iki yük de minimum adli ayak izi sağlayarak bellekte çalışacak şekilde tasarlanmıştır.

Altyapı ve taktiklerin analizi

Slow Pisces, Wikipedia veya açık kaynaklı API’ler gibi meşru alanları taklit eden yüksek korunmuş C2 altyapısı kullanır.

Grup, kötü amaçlı yükler vermeden önce hedefleri doğrular ve iyi huylu verilerin hedef olmayanlara sunulmasını sağlar. Bu önlemler operasyonel sofistike olduklarını vurgulamakta ve tespitten kaçınmaya odaklanmaktadır.

Bu kampanya, kripto para birimi geliştiricilerinin ve kuruluşlarının karşılaştığı kalıcı riskin altını çizmektedir. Yavru Balıkların YAML sealizasyonu ve EJS kaçış fonksiyonunun kullanımı gibi gelişmiş teknikleri, kötü niyetli eylemleri tespit etmenin zorluğunu artırır.

Ayrıca, LinkedIn ve Github gibi profesyonel platformlardan yararlanarak grup, hedeflerini tehlikeye atmak için güvenilir ortamları silahlandırır.

Palo Alto Networks’e göre, Slow Balık yöntemlerini geliştirmeye devam ediyor ve 2025’te siber güvenlik profesyonelleri için önemli zorluklar yaratıyor.

Sürekli kampanyaları körükleyen geçmiş başarılarla, kripto para birimi geliştiricileri ve kuruluşları, bu gelişen tehditlere karşı koymak için proaktif güvenlik önlemlerini benimsemelidir.

LinkedIn ve Github gibi platformların kötüye kullanımı en aza indirmek ve kullanıcı tabanlarını korumak için veterinerlik süreçlerini geliştirmeleri istenir.

Uzmanlar, grubun operasyonlarının devam edeceğini tahmin ederek, devlet destekli siber suçlara karşı devam eden mücadelede uyanıklık ve sağlam siber güvenlik stratejilerinin önemini vurguladı.

Find this News Interesting! Follow us on Google News, LinkedIn, & X to Get Instant Updates!