Morphisec Threat Labs’ın bulgularına göre yapay zeka tarafından oluşturulan karmaşık bir tedarik zinciri saldırısı, ele geçirilen GitHub depoları aracılığıyla araştırmacıları, geliştiricileri ve güvenlik profesyonellerini hedef alıyor.

Kampanya, PyStoreRAT olarak bilinen daha önce belgelenmemiş bir arka kapıyı dağıtmak için hareketsiz GitHub hesaplarından ve gösterişli, yapay zeka yapımı depolardan yararlanıyor.

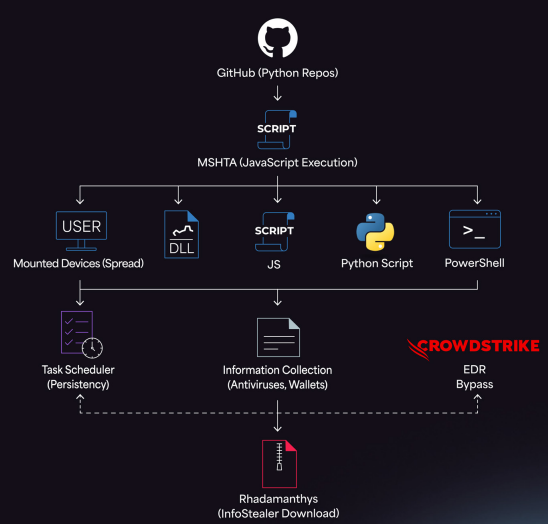

Saldırı Metodolojisi

Saldırganlar, hareketsiz GitHub hesaplarını yeniden etkinleştirerek ve yapay zeka tarafından oluşturulmuş araçlar veya yardımcı programlar gibi görünen meşru depolar yayınlayarak dikkatlice planlanmış bir strateji uyguladılar.

Bu depolar geliştirici topluluğunda ilgi görmeye başladığında, tehdit aktörleri PyStoreRAT arka kapısını kod tabanına sessizce enjekte ederek geliştiricilerin yerleşik depolara olan güvenini istismar etti.

Bu yaklaşım, rakiplerin başlangıçta zararsız görünen ikna edici sahte projeler yaratarak açık kaynak ekosistemini silah haline getirdiği tedarik zinciri saldırılarında bir evrimi temsil ediyor.

Kampanya, sık sık yeni araçları indirip test eden araştırmacı ve geliştiricilerden oluşan belirli bir kitleyi hedefleyerek teknoloji sektörü içindeki potansiyel etkisini en üst düzeye çıkarıyor.

PyStoreRAT, gelişmiş yetenekleriyle kendisini geleneksel kötü amaçlı yazılım yükleyicilerinden ayırıyor.

Arka kapı, ortama göre uyarlanmış birden fazla ikincil veriyi dağıtmadan önce virüs bulaşmış makineler hakkında bilgi toplamak için kapsamlı sistem profili oluşturuyor.

Özellikle PyStoreRAT, CrowdStrike Falcon gibi uç nokta algılama ve yanıt (EDR) çözümlerini tanımlamak için özel olarak tasarlanmış algılama mantığını içerir.

Güvenlik araçları tespit edildiğinde kötü amaçlı yazılım, analizden kaçınmak ve kalıcılığı korumak için yürütme yolunu değiştirir.

Arka kapı aynı zamanda dönüşümlü komuta ve kontrol (C2) altyapısı kullanıyor ve bu da savunmacıların iletişimi engellemesini ve tehdit aktörlerini takip etmesini önemli ölçüde zorlaştırıyor.

Morphisec araştırmacıları, kötü amaçlı yazılım kodunda ve ilgili altyapıda Rusça dil göstergeleri tespit etti.

Kampanya, belirli geliştirici topluluklarını belirlemek ve hedeflemek için GitHub küme haritalama tekniklerini kullandı; bu da iyi kaynaklara sahip ve koordineli bir operasyon öneriyor.

Morphisec, güvenlik ekiplerinin bu tehdidi algılamasına ve ona karşı savunma yapmasına yardımcı olmak için güvenlik ihlali göstergelerini (IOC’ler) yayınladı.

Kuruluşlara, kodu entegre etmeden önce GitHub depolarını incelemeleri, şüpheli depo etkinlikleri için gelişmiş izleme uygulamaları ve yapay zeka tarafından oluşturulmuş gibi görünen projelerin orijinalliğini doğrulamaları tavsiye ediliyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.