Cisco bugün, Yanluowang fidye yazılımı grubunun Mayıs ayı sonlarında şirket ağını ihlal ettiğini ve aktörün çalıntı dosyaları çevrimiçi olarak sızdırma tehdidi altında onlardan zorla para almaya çalıştığını doğruladı. Şirket, saldırganların yalnızca güvenliği ihlal edilmiş bir çalışanın hesabına bağlı bir hesaptan hassas olmayan verileri toplayabildiğini ve çalabildiğini açıkladı.

“Cisco, Mayıs 2022’nin sonlarında kurumsal ağımızda bir güvenlik olayı yaşadı ve kötü aktörleri kontrol altına almak ve kökünü kazımak için hemen harekete geçtik”. “Cisco, Cisco ürünleri veya hizmetleri, hassas müşteri verileri veya hassas çalışan bilgileri, fikri mülkiyet veya tedarik zinciri operasyonları dahil olmak üzere bu olayın bir sonucu olarak herhangi bir etki belirlemedi. 10 Ağustos’ta suçlular, bu karanlık web güvenlik olayına ait dosyaların bir listesini yayınladılar. Ayrıca sistemlerimizi korumak için ek önlemler uyguluyor ve daha geniş güvenlik topluluğunun korunmasına yardımcı olmak için teknik ayrıntıları paylaşıyoruz.”

Cisco ağını ihlal etmek için kullanılan çalıntı çalışan kimlik bilgileri

Yanluowang tehdit aktörleri, çalışanın tarayıcılarından senkronize edilen kimlik bilgilerini içeren kişisel Google hesabını ele geçirdikten sonra, bir çalışanın çalınan kimlik bilgilerini kullanarak Cisco ağına erişim elde etti.

Saldırgan, Cisco çalışanını çok faktörlü kimlik doğrulama (MFA) push bildirimlerini MFA yorgunluğu ve Yanluowang çetesi tarafından başlatılan bir dizi karmaşık sesli kimlik avı saldırısı yoluyla kabul etmeye ikna etti.

Tehdit aktörleri sonunda kurbanı MFA bildirimlerinden birini kabul etmesi için kandırdı ve hedeflenen kullanıcı bağlamında VPN’ye erişim kazandı.

Yanluowang’ın operatörleri, şirketin kurumsal ağına yerleştikten sonra yanal olarak Citrix sunucularına ve etki alanı denetleyicilerine yayıldı. “Bir dizi Citrix sunucusundan ödün vererek ve sonunda etki alanı denetleyicilerine ayrıcalıklı erişim elde ederek Citrix ortamına taşındılar.Cisco, Çarşamba günü yayınlanan bir blog gönderisinde söyledi.

Etki alanı yöneticisini elde ettikten sonra, aşağıdaki gibi numaralandırma araçlarını kullandılar. ntdsutil, eklemek ve sırlar dökümü daha fazla bilgi toplamak ve bir arka kapı da dahil olmak üzere güvenliği ihlal edilmiş sistemlere bir dizi faydalı yük yüklemek için.

Cisco sonunda onları yakaladı ve çevrelerinden kovdu, ancak sonraki birkaç hafta boyunca yeniden erişim sağlamaya çalışmaya devam ettiler.

Tehdit aktörü, ilk erişimi sağladıktan sonra erişimi sürdürmek, adli yapıları en aza indirmek ve ortamdaki sistemlere erişim düzeylerini artırmak için çeşitli faaliyetler gerçekleştirdi.” Cisco Talos ekledi. “Tehdit aktörü ortamdan başarılı bir şekilde çıkarıldı ve ısrar gösterdi, saldırıyı takip eden haftalarda tekrar tekrar erişim sağlamaya çalıştı, ancak bu girişimler başarısız oldu”.

Bilgisayar korsanları Cisco verilerini çaldıklarını iddia ediyor

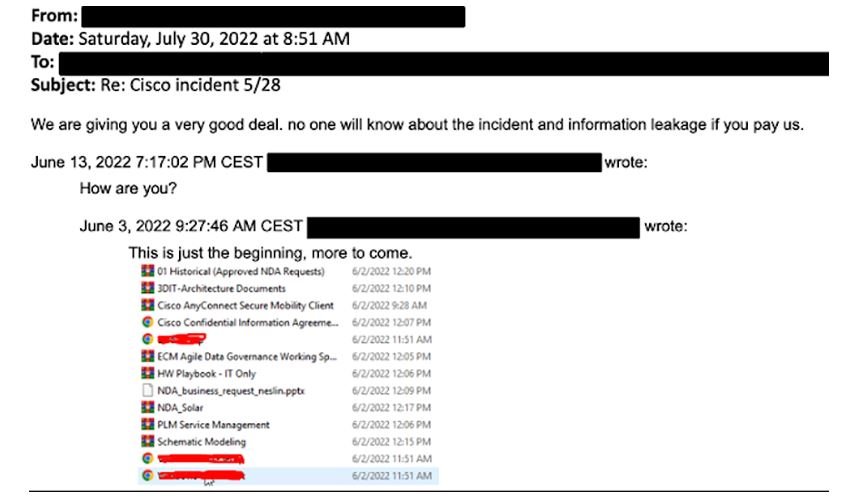

Geçen hafta, Cisco saldırısının arkasındaki tehdit aktörü, saldırı sırasında çalındığı iddia edilen dosya dizinlerinin bir listesini BleepingComputer’a e-postayla gönderdi.

Tehdit aktörü, yaklaşık 3.100 dosyadan oluşan 2.75 GB veri çaldığını iddia etti. Bu dosyaların çoğu ifşa etmeme anlaşmaları, veri dökümleri ve mühendislik çizimleridir.

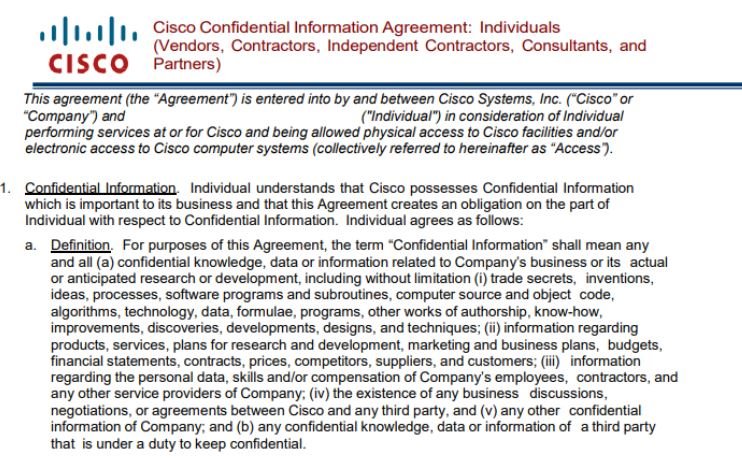

Tehdit aktörleri, saldırının kanıtı ve Cisco’nun ağını ihlal ettiklerine ve dosyaları mayınladıklarına dair bir “ipucu” olarak saldırıda çalınan redacted bir NDA belgesi de gönderdiler. Gaspçılar, veri sızıntısı sitelerinde Cisco ihlalini duyurdular ve aynı dizin listesini yayınladılar.

Cisco sistemlerine fidye yazılımı dağıtılmaz

Cisco ayrıca, Yanluowang çetesinin kurbanlarının dosyalarını şifrelediği bilinmesine rağmen, saldırı sırasında fidye yazılımı yüklerine dair hiçbir kanıt bulamadığını söyledi.

“Bu saldırıda fidye yazılımı dağıtımını gözlemlemesek de, kullanılan TTP’ler, kurban ortamlarında fidye yazılımı dağıtımından önce yaygın olarak gözlemlenen ‘fidye yazılımı öncesi etkinlik’ ile tutarlıydı.Cisco Talos eklendi.

“Bu saldırının daha önce UNC2447 siber suç çetesi, LAPSUS$ tehdit aktörü grubu ve Yanluowang fidye yazılımı operatörleriyle bağlantıları olan bir ilk erişim komisyoncusu (IAB) olarak tanımlanan bir düşman tarafından gerçekleştirildiğini orta ila yüksek düzeyde güvenle değerlendiriyoruz.”.

Yanluowang çetesi ayrıca, saldırıyı reddeden ABD’li perakendeci Walmart’ın sistemlerini geçtiğimiz günlerde ihlal ettiğini ve fidye yazılımı saldırısına dair hiçbir kanıt bulamadığını iddia etti.

Siber güvenlik ve kötü amaçlı yazılım araştırmacısıdır. Bilgisayar Bilimi okudu ve 2006 yılında siber güvenlik analisti olarak çalışmaya başladı. Aktif olarak siber güvenlik araştırmacısı olarak çalışıyor. Ayrıca farklı güvenlik şirketlerinde çalıştı. Günlük işi, yeni siber güvenlik olayları hakkında araştırma yapmayı içerir. Ayrıca kurumsal güvenlik uygulaması konusunda derin bir bilgi düzeyine sahiptir.