- Kubernetes’in benimsenmesindeki artış, yanlış yapılandırmalara ve ihlallere neden olur.

- Aquasec araştırması, maruz kalan kümelerde yaygın güvenlik açığı olduğunu ortaya koyuyor.

- %60’ı etkin kötü amaçlı yazılım kampanyalarına sahip olan 350’den fazla kuruluş etkilendi.

- Kritik yanlış yapılandırmalar arasında yetkisiz erişim ve açığa çıkmış proxy’ler bulunur.

- Kripto madenciliği kampanyaları, tehdidin altını çizerek güvenlik açıklarından yararlanır.

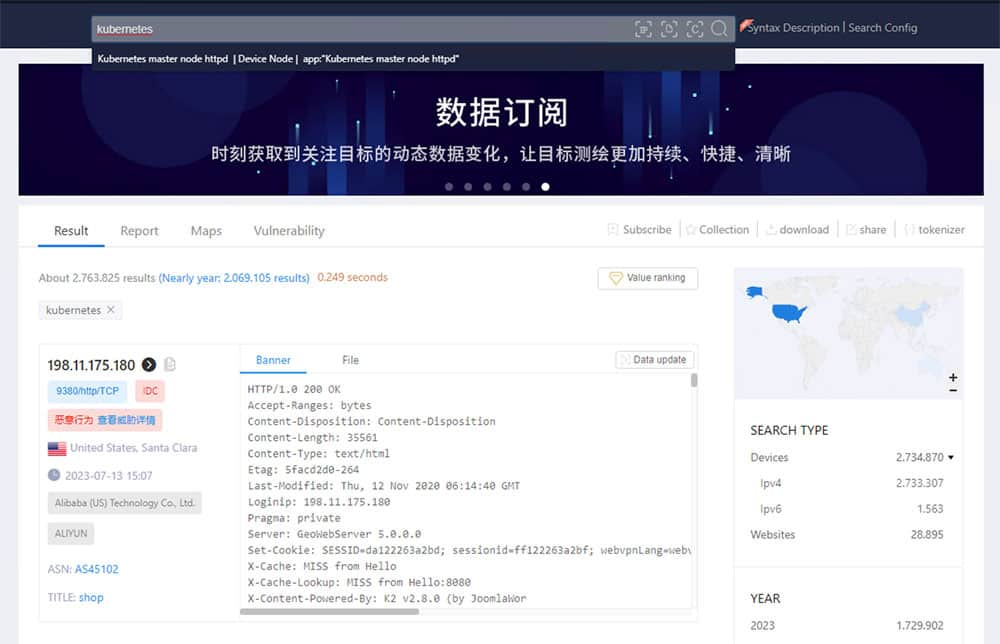

Aquasec tarafından yakın zamanda yapılan bir araştırma, Kubernetes’in benimsenmesindeki artışın, bu kümeleri feci ihlallere maruz bırakan yanlış yapılandırmalarda da artışa yol açtığını ortaya çıkardı. Konuyla ilgili yakın tarihli bir açıklamanın da gösterdiği gibi, bu tür güvenlik açıklarının sonuçları hafife alınmamalıdır.

Aquasec’teki siber güvenlik araştırmacıları tarafından yayınlanan rapor, tek bir yanlış yapılandırmanın büyük veri ihlallerine, kripto madenciliğine ve diğer kötü niyetli faaliyetlere kapı açabileceği, açığa çıkan Kubernetes kümelerinin endişe verici alanını araştırıyor.

350’den fazla kuruluşa ait Kubernetes kümelerini, açık kaynak projelerini ve büyük ölçüde korumasız bırakılan bireyleri ortaya çıkararak sorunun kapsamını vurgular. Endişe verici bir şekilde, açığa çıkan bu kümelerin %60’ının kötü amaçlı yazılım ve arka kapılar dağıtan etkin kampanyalara sahip olduğu bulundu.

Araştırmada ortaya çıkarılan birincil hatalı yapılandırmalar arasında ilk sorun, ayrıcalıklarla anonim erişim verilmesiyle ilgilidir. Bu tehlikeli gözetim, Kubernetes kümesine yetkisiz erişimle sonuçlanarak yalnızca kümenin kendisini değil aynı zamanda kuruluşun yazılım geliştirme yaşam döngüsünün (SDLC) diğer kritik bileşenlerini de tehlikeye atabilir. İkinci büyük yanlış yapılandırma, kubectl proxy komutunun kümeyi yanlışlıkla internete maruz bırakan belirli bağımsız değişkenlerle çalıştırılmasını içerir.

Saldırganlara Kubernetes kümesindeki hassas verilere ve kaynaklara erişim sağladığından, bu yanlış yapılandırmaların sonuçları yıkıcı olabilir. Açığa çıkan kümelerin analizi, müşteri verileri, finansal kayıtlar, fikri mülkiyet, erişim kimlik bilgileri, sırlar, yapılandırmalar, kapsayıcı görüntüleri, şifreleme anahtarları, sertifikalar ve daha fazlasını içeren çok çeşitli değerli varlıkları ortaya çıkardı. Açık kaynaklı projeler bile, sayısız kullanıcıyı etkileyen bir tedarik zinciri saldırısını tetikleme potansiyeline sahip olduklarından, bağışık değildi.

Aquasec’in blog gönderisine göre, bu güvenlik açıklarından yararlanan devam eden kampanyaları da keşfettiler. En yaygın saldırılar, kümenin kaynaklarını kullanarak kripto para madenciliği yapan kötü niyetli kapsayıcıları dağıtan kampanyalarla kripto madenciliğine odaklandı. Saldırganlar aktif olarak kendi çıkarları için bu güvenlik açıklarını ararken, bu kampanyalar, yanlış yapılandırılmış Kubernetes kümelerinin işletmeler için oluşturduğu somut tehdide dikkat çekiyor.

Bu riskleri azaltmak için kuruluşlara, Kubernetes güvenlik en iyi uygulamaları konusunda çalışan eğitimine öncelik vermeleri önerilir. Ayrıca, kubectl proxy komutunun güvenliğini sağlamak, internete maruz kalmamasını ve yalnızca kimliği doğrulanmış ve yetkili kullanıcılar tarafından erişilebilir olmasını sağlamak çok önemlidir. Rol Tabanlı Erişim Kontrolü’nün (RBAC) uygulanması ve Kubernetes kümelerinin düzenli olarak denetlenmesi de güvenliği artırmak için gerekli adımlardır.

İLGİLİ MAKALELER

- ARMO, Kubernet’lerin güvenliğini sağlamak için ChatGPT’yi entegre eder

- Siloscape Kötü Amaçlı Yazılımları Tarafından Hedeflenen Kubernetes Kümeleri

- Cryptojacking Saldırısı Kiss-a-dog Docker ve Kubernetes’i Vurdu

- Saldırganlar, Bulut tabanlı varlıkların güvenliğini aşmak için meşru bir araç kullanır