Baskı yönetimi yazılımı sağlayıcısı PaperCut, siber güvenlik şirketi Trend Micro’nun iki güvenlik açığı raporuna atıfta bulunarak, “yama uygulanmamış sunucuların vahşi ortamda istismar edildiğini gösteren kanıtlara” sahip olduğunu söyledi.

PaperCut, tüm müşteri raporları üzerinde analiz gerçekleştirdi ve bu güvenlik açığıyla potansiyel olarak bağlantılı bir müşteri sunucusundaki şüpheli etkinliğin en erken imzası 14 Nisan 01:29 AEST / 13 Nisan 15:29 UTC’dir.”

Güncelleme, ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı’nın (CISA), aktif istismar kanıtına dayalı olarak Bilinen Yararlanılan Güvenlik Açıkları (KEV) kataloğuna kritik bir kusur (CVE-2023-27350, CVSS puanı – 9.8) eklemesiyle birlikte gelir.

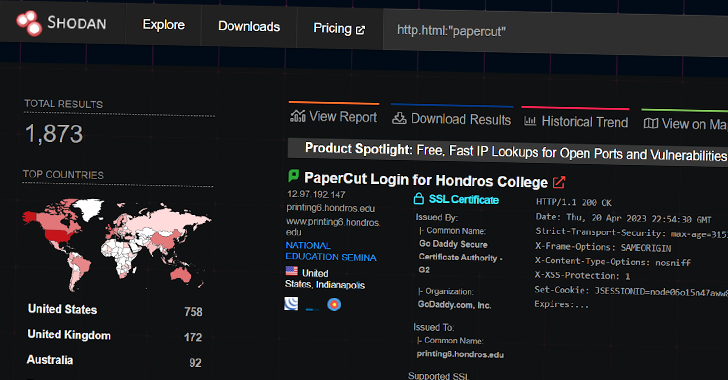

Halka açık yaklaşık 1.800 PaperCut sunucusu bulan siber güvenlik şirketi Huntress, virüslü ana bilgisayarlarda kalıcı erişim ve kod yürütme için Atera ve Syncro gibi uzaktan yönetim ve bakım (RMM) yazılımlarını yüklemek için PaperCut yazılımından türetilen PowerShell komutlarını gözlemlediğini söyledi.

Ek altyapı analizi, araçları barındıran etki alanını ortaya çıkardı – windowservicecemter[.]com – 12 Nisan 2023’te tescil edildi ve TrueBot gibi kötü amaçlı yazılımları da barındırıyordu, ancak şirket indiricinin dağıtımını doğrudan tespit etmediğini söyledi.

TrueBot, Silence olarak bilinen bir Rus suç varlığına atfedilir ve bu da Evil Corp ve onun örtüşen kümesi TA505 ile geçmişte Cl0p fidye yazılımının dağıtımını kolaylaştıran TA505 ile tarihsel bağları vardır.

Huntress araştırmacıları, “PaperCut’un yazılımından yararlanan mevcut etkinliğin nihai hedefi bilinmemekle birlikte, bilinen bir fidye yazılımı varlığına yönelik bu bağlantılar (biraz dolaylı da olsa) endişe vericidir.” Dedi.

Sıfır Güven + Aldatma: Saldırganları Zekanızla Nasıl Alt Edeceğinizi Öğrenin!

Deception’ın gelişmiş tehditleri nasıl algılayabildiğini, yanal hareketi nasıl durdurabildiğini ve Sıfır Güven stratejinizi nasıl geliştirebildiğini keşfedin. Bilgilendirici web seminerimize katılın!

Koltuğumu Kurtar!

“Potansiyel olarak, PaperCut istismarı yoluyla elde edilen erişim, kurban ağı içinde takip hareketine ve nihayetinde fidye yazılımı dağıtımına yol açan bir dayanak noktası olarak kullanılabilir.”

Kullanıcıların, sunucunun “dış veya iç bağlantılar için kullanılabilir” olup olmadığına bakılmaksızın, en kısa sürede PaperCut MF ve NG’nin (20.1.7, 21.2.11 ve 22.0.9) sabit sürümlerine yükseltmeleri önerilir. potansiyel risk.

Bir güvenlik düzeltme ekine yükseltemeyen müşterilere, harici IP’lerden gelen tüm trafiği engelleyerek ve IP adreslerini yalnızca doğrulanmış site sunucularına ait olanlarla sınırlayarak sunuculara ağ erişimini kilitlemeleri önerilir.