Google, Chrome’daki iki güvenlik açığını gideren ekstra bir yama yayınladı; bu güvenlik açıklarının her ikisi de, bir kullanıcı özel hazırlanmış, kötü amaçlı bir web sayfasını ziyaret ettiğinde bir saldırgan tarafından uzaktan tetiklenebilir.

Chrome, tahmini 3,4 milyar kullanıcısıyla açık ara dünyanın en popüler tarayıcısıdır. Bu da onu büyük bir hedef haline getiriyor. Chrome’da yalnızca bir web sitesini ziyaret ederek tetiklenebilecek bir güvenlik açığı bulunduğunda, güncelleme yapılana kadar milyarlarca kullanıcı bu duruma maruz kalır.

Bu yüzden bu yamaları hemen yüklemek önemlidir. Yamasız kalmanız, yalnızca web’e göz atarak risk altında olabileceğiniz anlamına gelir. Saldırganlar çoğu zaman, çoğu kullanıcı güncelleme şansı bulamadan, tarayıcıdaki güvenlik açıklarından hızla yararlanmaya çalışır. Güncellemeler genellikle tam olarak bu tür riskleri düzelttiğinden, Chrome’un her zaman kendisini güncellemesine izin verin ve yeniden başlatmayı geciktirmeyin.

Chrome nasıl güncellenir

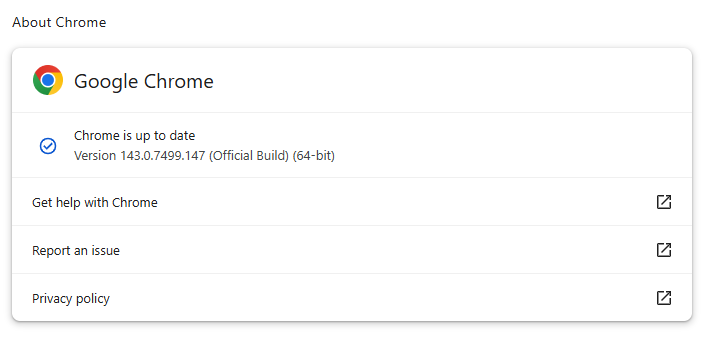

En son sürüm numarası: 143.0.7499.146/.147 Windows ve macOS için ve 143.0.7499.146 Linux için. Yani, Chrome’unuz şu sürümdeyse 143.0.7499.146 veya üzeri, bu güvenlik açıklarına karşı korunur.

Güncellemenin en kolay yolu Chrome’un otomatik olarak güncellenmesine izin vermektir, ancak tarayıcınızı hiç kapatmazsanız veya bir şeyler ters giderse (örneğin, bir uzantının tarayıcınızı güncellemenizi engellemesi gibi) geride kalabilirsiniz.

Manuel olarak güncellemek için Daha menüsüne (üç nokta) gidin, ardından şuraya gidin: Ayarlar > Chrome hakkında. Bir güncelleme mevcutsa Chrome onu indirmeye başlayacaktır. Güncellemeyi tamamlamak için Chrome’u yeniden başlatın; bu güvenlik açıklarına karşı korunacaksınız.

Ayrıca Chrome’un her işletim sisteminde nasıl güncelleneceğine ilişkin kılavuzumuzda adım adım talimatlar bulabilirsiniz.

Teknik detaylar

Güvenlik açıklarından biri, grafik işleme, oyunlar ve daha fazlasının yanı sıra yapay zeka ve makine öğrenimi uygulamalarına olanak tanıyan WebGPU web grafik API’sinde bulundu. CVE-2025-14765 olarak izlenen bu güvenlik açığı, uzaktaki bir saldırganın hazırlanmış bir HTML sayfası aracılığıyla yığın bozulmasından yararlanmasına olanak tanıyan, serbest kaldıktan sonra kullanılabilen bir güvenlik açığıdır.

Ücretsiz kullanım, bir programın çalışması sırasında dinamik belleğin hatalı kullanımından kaynaklanan bir güvenlik açığı sınıfıdır. Bellek konumunu serbest bıraktıktan sonra program bu belleğin işaretçisini temizlemezse, saldırgan programı değiştirmek için hatayı kullanabilir.

Yığın bozulması, bir program yanlışlıkla ayırıcının yığın görünümüne zarar verdiğinde meydana gelir ve bu da bellekte beklenmeyen değişikliklere yol açabilir. Yığın, dinamik bellek tahsisi için kullanılan bir bellek bölgesidir.

CVE-2025-14766 olarak bilinen diğer güvenlik açığı bir kez daha V8 motorunda sınırların dışında okuma ve yazma olarak bulundu.

V8, Google’ın JavaScript’i işlemek için geliştirdiği motordur ve payına düşenden fazlasını gördü.

Sınırların dışında okuma ve yazma güvenlik açığı, bir saldırganın cihazın belleğinin erişemeyeceği kısımlarını değiştirebileceği anlamına gelir. Böyle bir kusur, bir programın, programın belirlediği sınırların dışında okumasına veya yazmasına olanak tanıyarak, saldırganların belleğin daha kritik işlevlere ayrılan diğer bölümlerini manipüle etmesine olanak tanır. Saldırganlar, sistemin, programın ve kullanıcının sahip olmaması gereken izinlerle çalıştırdığı belleğin bir kısmına kod yazabilir.

Bu durumda, motor kötü amaçlı bir web sitesi gibi özel hazırlanmış HTML içeriğini işlediğinde bu güvenlik açığından yararlanılabilir.

Yalnızca tehditleri rapor etmiyoruz; onları kaldırıyoruz

Siber güvenlik riskleri asla bir manşetin ötesine yayılmamalıdır. Malwarebytes’i bugün indirerek tehditleri cihazlarınızdan uzak tutun.