İnternet güvenliği gözlemcisi Shadowserver, GNU InetUtils telnetd sunucusundaki kritik bir kimlik doğrulama atlama güvenlik açığından yararlanarak devam eden saldırılar sırasında Telnet parmak izleriyle yaklaşık 800.000 IP adresini izliyor.

Güvenlik kusuru (CVE-2026-24061), GNU InetUtils’in 1.9.3 (11 yıl önce 2015’te yayımlandı) sürümlerini 2.7’ye kadar etkiliyor ve sürüm 2.8’de (20 Ocak’ta yayımlandı) yama uygulandı.

Bunu bildiren açık kaynak katılımcısı Simon Josefsson, “Telnetd sunucusu, istemciden alınan USER ortam değişkeninin değerini son parametre olarak ileterek /usr/bin/login’i çağırır (normalde root olarak çalışır),” diye açıkladı.

“İstemci, “-f root” dizesi olan dikkatlice hazırlanmış bir USER ortam değeri sağlarsa ve bu USER ortamını sunucuya göndermek için telnet(1) -a veya –login parametresini iletirse, istemci, normal kimlik doğrulama süreçlerini atlayarak otomatik olarak root olarak oturum açacaktır.”

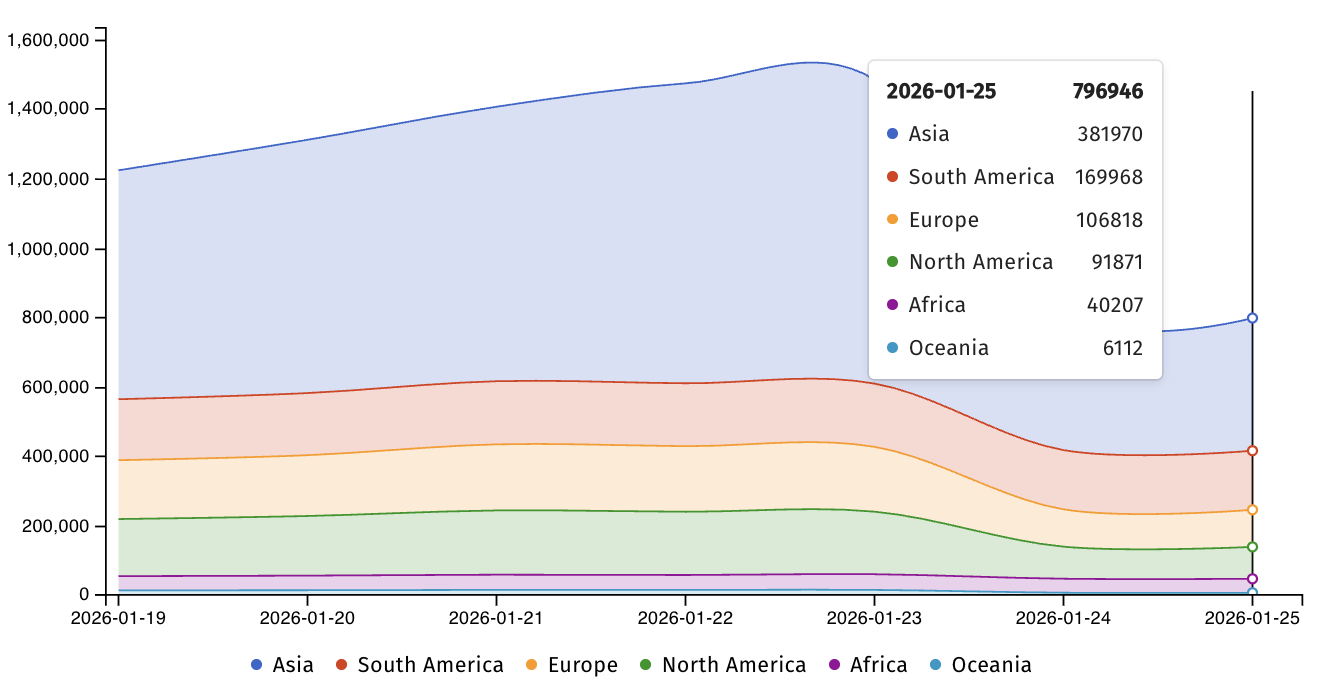

Bugün Shadowserver, 380.000’den fazlası Asya’dan, yaklaşık 170.000’i Güney Amerika’dan ve 100.000’den biraz fazlası Avrupa’dan olmak üzere yaklaşık 800.000 IP adresini Telnet parmak izleriyle takip ettiğini söyledi. Ancak bu cihazlardan ne kadarının CVE-2026-24061 saldırılarına karşı güvence altına alındığına dair bir bilgi bulunmuyor.

“Bizler küresel olarak açığa çıkan yaklaşık 800 bin telnet örneğiyiz; doğal olarak bunların olmaması gerekir. [..] Shadowserver Vakfı CEO’su Piotr Kijewski, Telnet’in halka açık bir şekilde ifşa edilmemesi gerektiğini, ancak çoğunlukla özellikle eski IoT cihazlarında bulunduğunu söyledi.

GNU InetUtils, birçok eski ve yerleşik aygıtta on yıldan fazla bir süre boyunca güncelleme olmadan çalışabilen, birden fazla Linux dağıtımında kullanılan ağ yardımcı programlarının (telnet/telnetd, ftp/ftpd, rsh/rshd, ping ve traceroute dahil) bir koleksiyonudur. Bu, Kijewski’nin belirttiği gibi IoT cihazlarındaki varlığını açıklıyor.

Perşembe günü, CVE-2026-24061’in ifşa edilmesinden günler sonra, siber güvenlik şirketi GreyNoise, sınırlı saldırılarda kullanılan CVE-2026-24061’e yönelik açıkların zaten tespit edildiğini bildirdi.

Kötü amaçlı etkinlik 21 Ocak’ta (güvenlik açığının kapatılmasından bir gün sonra) başladı ve 60 Telnet oturumundaki 18 IP adresinden kaynaklandı ve ‘USER=-f’ enjekte etmek için Telnet IAC seçeneği anlaşmasını kötüye kullandı.

Bu saldırılar terminal hızı ve X11 DISPLAY değerlerinde farklılık gösterse de vakaların %83,3’ünde ‘kök’ kullanıcıyı hedef aldı. Ayrıca çoğu otomatik görünse de GreyNoise bazı “klavyedeki insan” durumlarını gözlemledi.

Saldırganlar, erişim sağladıktan sonra otomatik keşif sonrasında Python kötü amaçlı yazılımını dağıtmaya çalıştı ancak bu girişimler eksik dizinler ve ikili dosyalar nedeniyle başarısız oldu.

Cihazlarını hemen yamalı sürüme yükseltemeyen yöneticilere, güvenlik açığı bulunan telnetd hizmetini devre dışı bırakmaları veya tüm güvenlik duvarlarında TCP bağlantı noktası 23’ü engellemeleri önerilir.

MCP (Model Bağlam Protokolü), LLM’leri araçlara ve verilere bağlamak için standart haline geldikçe, güvenlik ekipleri bu yeni hizmetleri güvende tutmak için hızla hareket ediyor.

Bu ücretsiz yardımcı sayfa, bugün kullanmaya başlayabileceğiniz en iyi 7 uygulamayı özetlemektedir.