Bir tehdit aktörü, CVE-2023-3519 olarak izlenen kritik öneme sahip uzaktan kod yürütmeyi kullanan devasa bir kampanyada 2.000 bine yakın Citrix NetScaler sunucusunun güvenliğini ihlal etti.

Araştırmacılar, yöneticiler güvenlik açığı için yamayı yüklemeden önce 1.200’den fazla sunucunun arka kapıya kapatıldığını ve başarılı bir istismar belirtisi olup olmadığı kontrol edilmediği için tehlikeye atılmaya devam edildiğini söylüyor.

RCE, savunmasız tüm sunucuların %6’sını hacklemek için istismar edildi

Siber güvenlik şirketi Fox-IT’deki (NCC Group’un bir parçası) ve Hollanda Güvenlik Açığı Açıklama Enstitüsü’ndeki (DIVD) güvenlik araştırmacıları, CVE-2023-3519’a karşı savunmasız Citrix Netscaler sunucularına web kabukları yerleştiren büyük ölçekli bir kampanya keşfettiler.

Güvenlik açığı 18 Temmuz’da bir düzeltme eki almış olsa da, bilgisayar korsanları, kimlik doğrulaması olmadan kod yürütmek için bunu sıfır gün olarak kullanmaya başladı.

21 Temmuz’da Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), güvenlik açığının ABD’deki kritik bir altyapı kuruluşunu ihlal etmek için kullanıldığı konusunda uyardı.

Bu ayın başlarında, kâr amacı gütmeyen kuruluş The Shadowserver Foundation, bilgisayar korsanlarının 640’tan fazla Citrix NetScaler sunucusuna bulaştığını ve uzaktan erişim ve kalıcılık için web kabukları yerleştirdiğini tespit etti.

Geçtiğimiz iki ay boyunca Fox-IT, CVE-2023-3519 istismarıyla ilgili birden fazla olaya yanıt verdi ve birkaç web kabuğuyla güvenliği ihlal edilmiş sunucular keşfetti.

Arka kapılar hakkındaki ayrıntıları kullanan Fox-IT ve DIVD, web kabuklarının yüklü olduğu cihazlar için interneti tarayabildi. Yöneticiler, kullanıcı aracısı DIVD-2023-00033 için Citrix HTTP Erişimi günlüklerini kontrol ederek taramalarını tanıyabilir.

Başlangıçta, taramalar yalnızca güvenlik açığı bulunan sistemleri dikkate alıyordu, ancak daha sonra CVE-2023-3519 adresine yönelik güncellemeyi alan Citrix bulut sunucularına genişletildi.

Bu, Fox-IT’nin olay müdahale çalışmaları sırasında bulduğu aynı web kabukları ile arka kapılı 1.952 NetScaler sunucusunu ortaya çıkardı ve bu da, saldırganın güvenlik açığından büyük ölçekte yararlanmak için otomatikleştirilmiş bir yöntem kullandığını gösteriyor.

kaynak: Fox-İT

Daha geniş bir bağlamda, 1.952 arka kapılı sunucu, kampanya etkinken küresel düzeyde CVE-2023-3519’a karşı savunmasız olan 31.127 Citrix NetScaler bulut sunucusunun %6’sından fazlasını temsil ediyor.

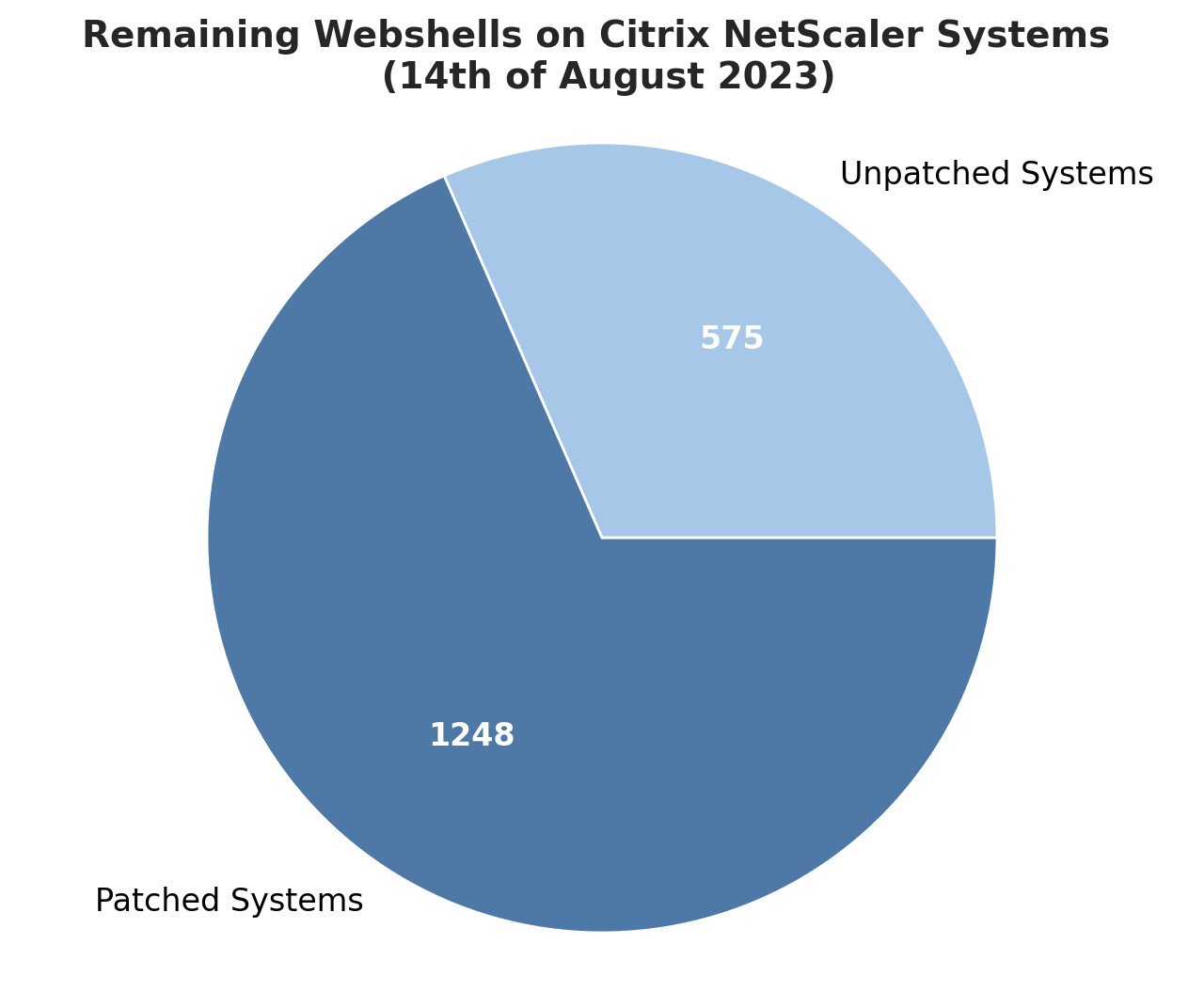

Fox-IT, güvenliği ihlal edilmiş keşfedilen sunuculardan 1.828’inin 14 Ağustos’ta arka kapılı kaldığını ve 1.247’sinin bilgisayar korsanları web kabuklarını yerleştirdikten sonra yamalandığını söylüyor.

kaynak: Fox-İT

10 Ağustos’ta Fox-IT ve DIVD, ağlarındaki güvenliği ihlal edilmiş NetScaler bulut sunucuları hakkında doğrudan veya ulusal CERT’ler aracılığıyla kuruluşlara ulaşmaya başladı.

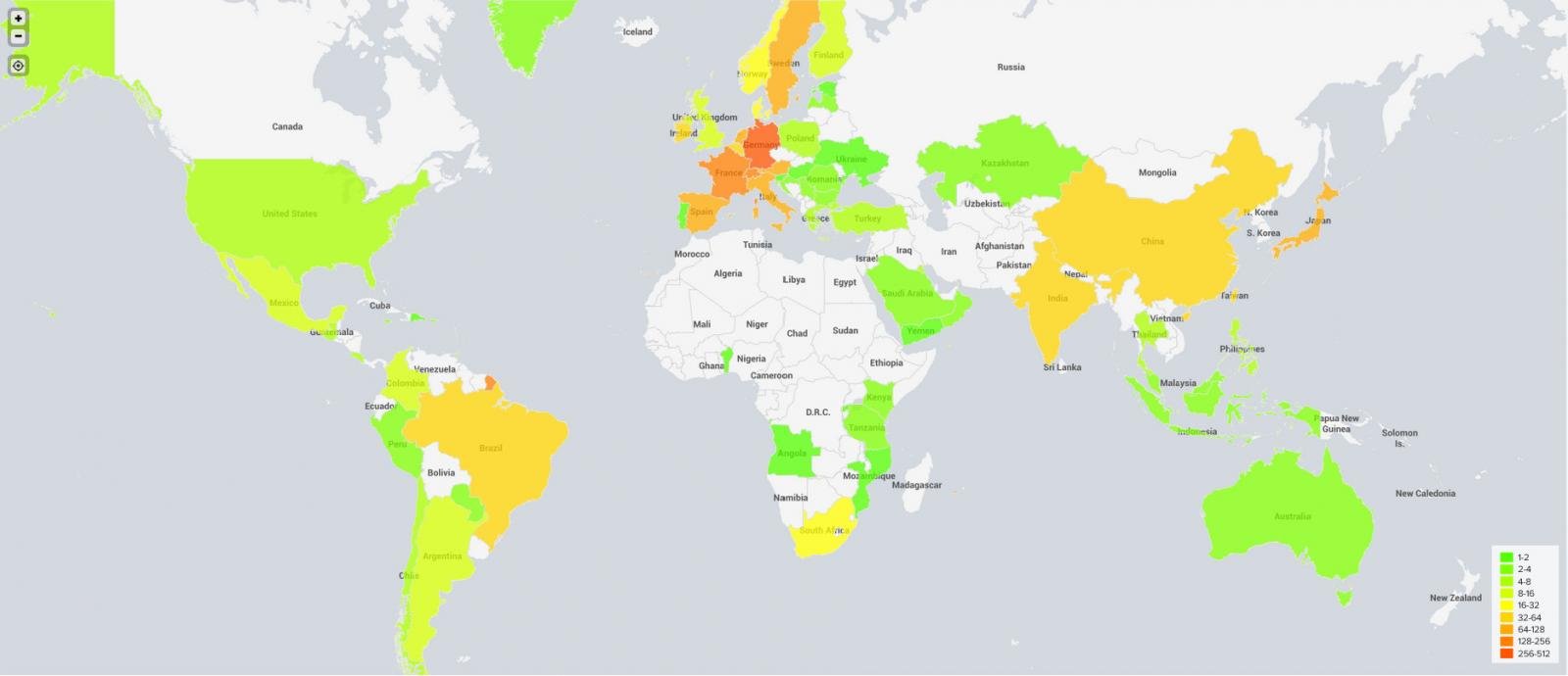

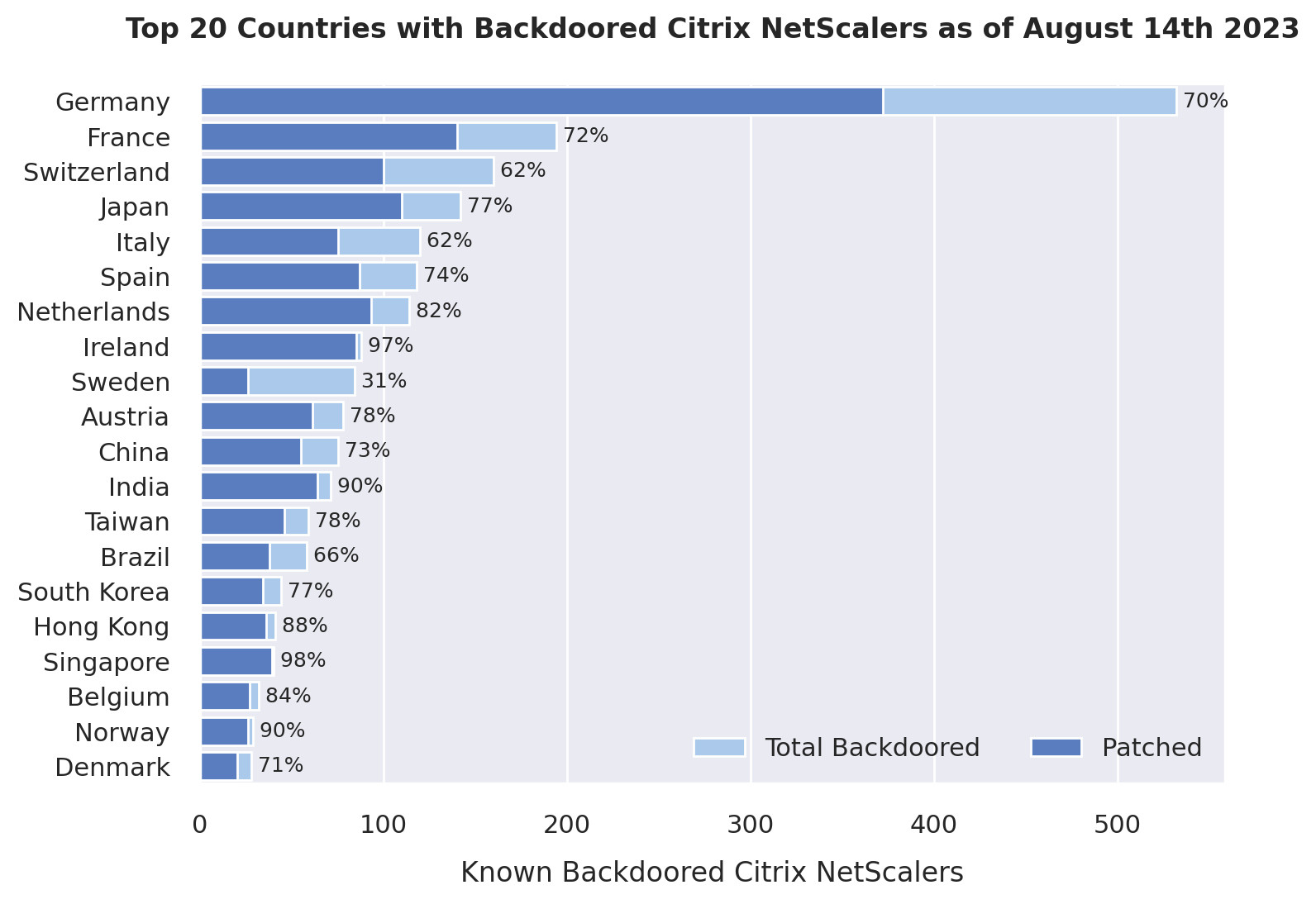

Dün, hem yamalı hem de yamasız güvenliği ihlal edilmiş en fazla sayıda Citrix NetScaler sunucusu Almanya’daydı, onu Fransa ve İsviçre izledi.

kaynak: Fox-İT

Fox-IT, Avrupa’nın en çok etkilenen ülke olduğunu söylüyor ve etkilenen ilk 10 ülkeden sadece ikisinin dünyanın farklı bir bölgesinden olduğunun altını çiziyor.

Araştırmacıların gözlemlediği bir başka ayrıntı da, 21 Temmuz’da Kanada, Rusya ve ABD’nin savunmasız binlerce NetScaler sunucusuna sahip olmasına rağmen, neredeyse hiçbirinde tehlikeli web kabukları bulamamış olmaları.

Fox-IT, etkilenen Citrix NetScaler sunucularının sayısının azaldığını ancak hala güvenliği ihlal edilmiş çok sayıda örnek olduğunu söylüyor.

Araştırmacılar, yamalı bir NetScaler sunucusunun hala bir arka kapıya sahip olabileceği konusunda uyarıda bulunuyor ve yöneticilerin sistemlerinde temel önceliklendirme gerçekleştirmelerini öneriyor.

Dissect adli tıp ve olay müdahale araç setini kullanan bir Python betiği sağlarlar.

Mandiant ayrıca, CVE-2023-3519’dan yararlanan saldırılarla ilgili uzlaşma göstergelerini arayan bir tarayıcı yayınladı. Ancak araştırmacılar, bu bash betiğini iki kez çalıştırmanın yanlış pozitif sonuçlara yol açtığı konusunda uyarıyor çünkü “betik her çalıştırıldığında belirli aramalar NetScaler günlüklerine yazılır.”