Neredeyse 11 milyon internete açık SSH sunucusu, bazı SSH bağlantılarının bütünlüğünü tehdit eden Terrapin saldırısına karşı savunmasızdır.

Terrapin saldırısı SSH protokolünü hedef alarak hem istemcileri hem de sunucuları etkiliyor ve Almanya’daki Ruhr Üniversitesi Bochum’dan akademik araştırmacılar tarafından geliştirildi.

Özellikle ChaCha20-Poly1305 veya Şifreleme-sonra-MAC ile CBC gibi belirli şifreleme modları kullanıldığında, SSH kanalının bütünlüğünü tehlikeye atmak için el sıkışma işlemi sırasında sıra numaralarını değiştirir.

Böylece bir saldırgan, kullanıcı kimlik doğrulaması için genel anahtar algoritmalarının düzeyini düşürebilir ve OpenSSH 9.5’teki tuş vuruşu zamanlama saldırılarına karşı savunmayı devre dışı bırakabilir.

Terrapin saldırısı için dikkate değer bir gereklilik, saldırganların el sıkışma alışverişini engellemek ve değiştirmek için ortadaki rakip (AitM) konumunda olma ihtiyacıdır.

Tehdit aktörlerinin sıklıkla çıkar ağlarını tehlikeye attığını ve saldırılarını ilerletmek için doğru anı beklediklerini belirtmekte fayda var.

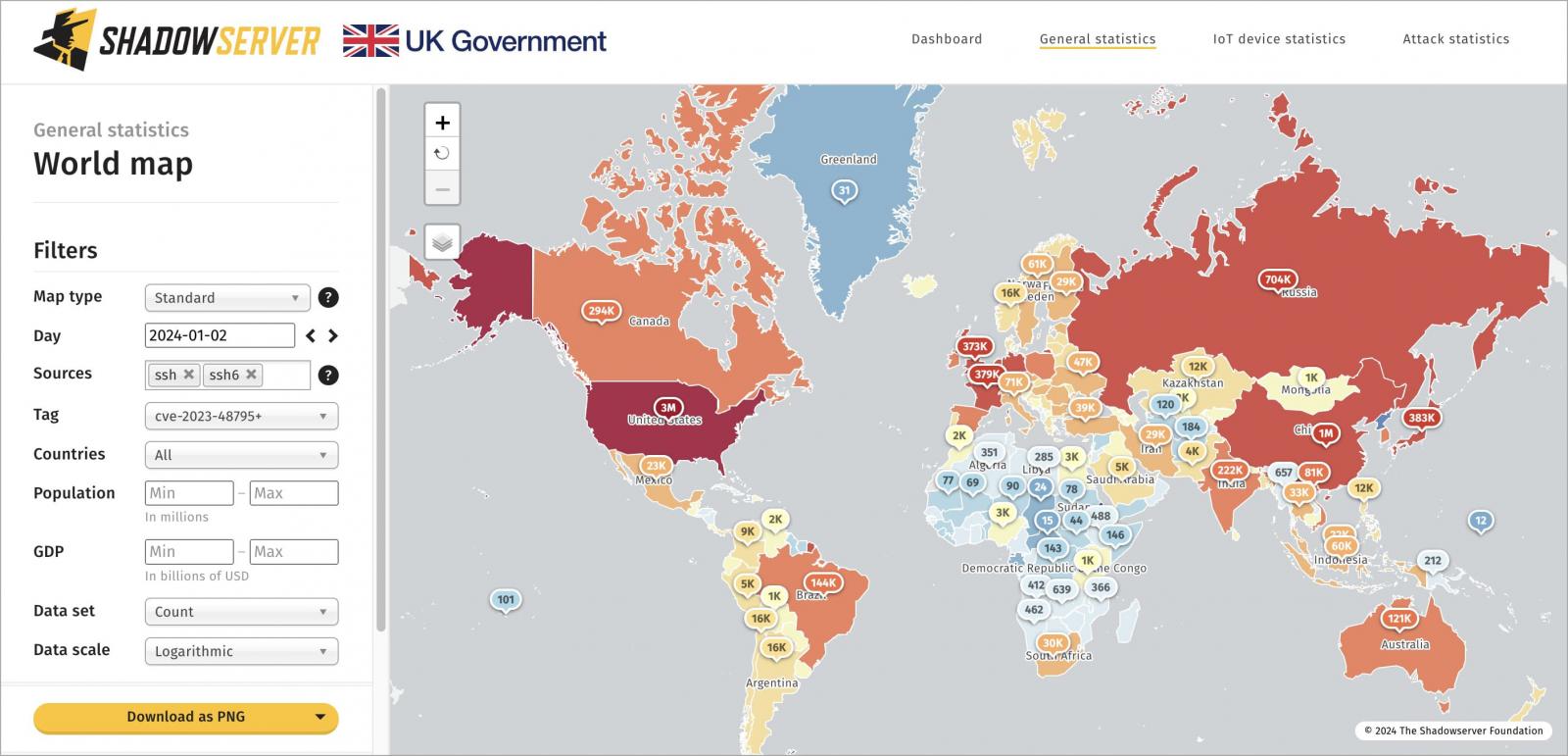

Güvenlik tehdidi izleme platformu Shadowserver tarafından yakın zamanda yayınlanan bir rapor, halka açık web üzerinde Terrapin saldırılarına karşı savunmasız, benzersiz IP adresleriyle tanımlanan yaklaşık 11 milyon SSH sunucusunun bulunduğu konusunda uyarıyor.

Bu, Shadoserver tarafından izlenen IPv4 ve IPv6 alanındaki tüm taranan örneklerin kabaca %52’sini oluşturur.

Savunmasız sistemlerin çoğu ABD’de (3,3 milyon), ardından Çin’de (1,3 milyon), Almanya’da (1 milyon), Rusya’da (700.000), Singapur’da (390.000) ve Japonya’da (380.000) tespit edildi.

Shadowserver’ın raporunun önemi Terrapin saldırılarının geniş çaplı bir etkiye sahip olabileceğinin vurgulanmasında yatıyor.

11 milyon bulut sunucusunun tamamı saldırıya uğrama riskiyle karşı karşıya olmasa da bu, rakiplerin seçebilecekleri geniş bir havuz olduğunu gösteriyor.

Bir SSH istemcisinin veya sunucusunun Terrapin’e duyarlılığını kontrol etmek istiyorsanız Ruhr Üniversitesi Bochum ekibi bir güvenlik açığı tarayıcısı sağlar.