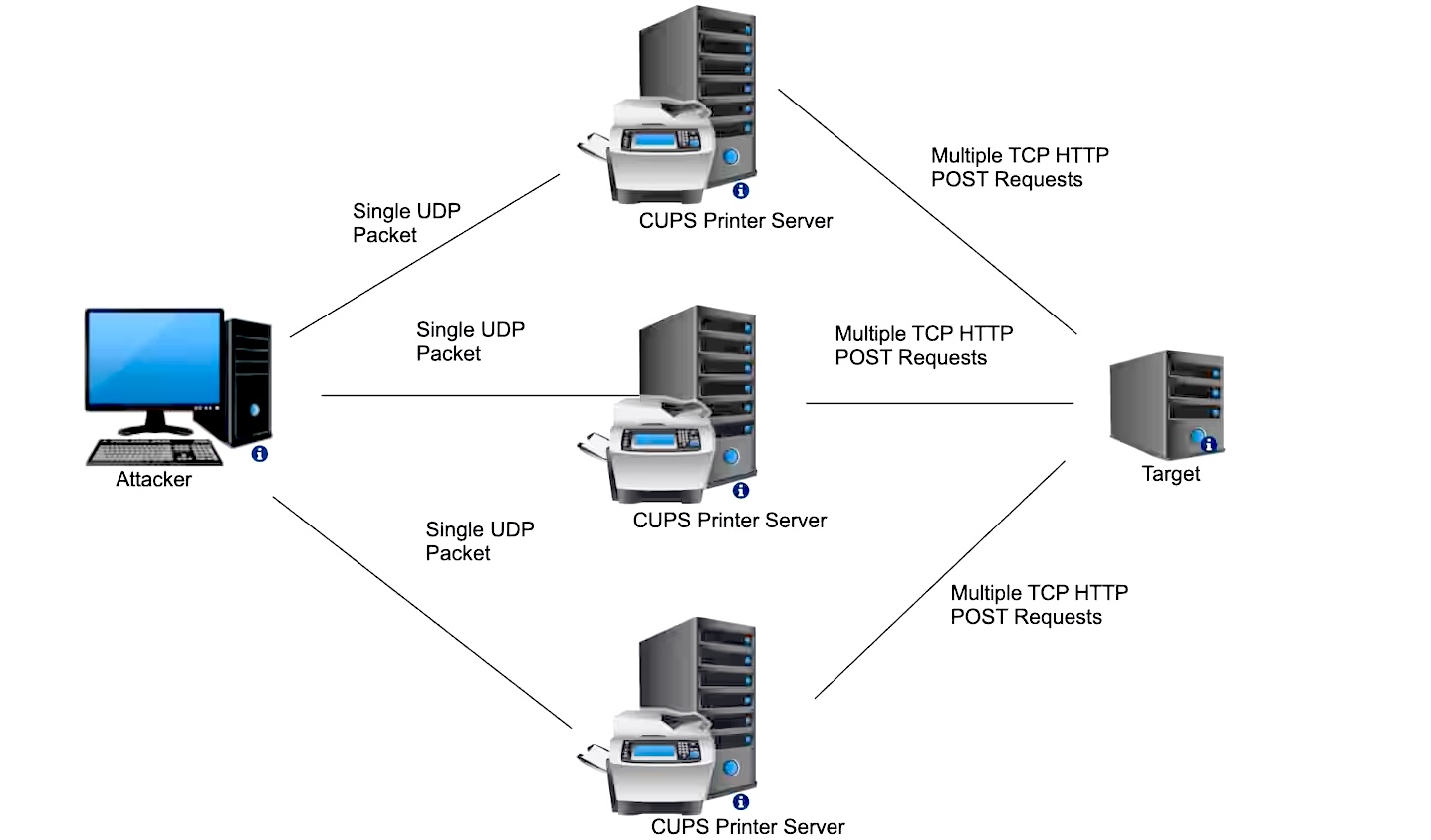

Ortak Unix Yazdırma Sistemi (CUPS) açık kaynaklı yazdırma sisteminde yakın zamanda açıklanan bir güvenlik açığı, tehdit aktörleri tarafından 600x güçlendirme faktörlü dağıtılmış hizmet reddi (DDoS) saldırıları başlatmak için kullanılabilir.

Akamai güvenlik araştırmacılarının bulduğu gibi, Unix benzeri sistemlerde tek bir UDP paketi aracılığıyla uzaktan kod yürütme elde etmek için diğer üç hatayla zincirlenebilen, bardaklara göz atılan arka plan programındaki bir CVE-2024-47176 güvenlik kusuru, DDoS’u güçlendirmek için de kullanılabilir. saldırılar.

Güvenlik açığı, bir saldırganın özel hazırlanmış bir paket göndererek CUPS sunucusunu hedefi eklenecek bir yazıcı olarak işlemesi için kandırması durumunda tetiklenir.

Savunmasız CUPS sunucularına gönderilen her paket, onları hedeflenen cihaza yönelik daha büyük IPP/HTTP istekleri oluşturmaya yönlendirir. Bu, hem hedefi hem de CUPS sunucusunu etkileyerek bant genişliğini ve CPU kaynaklarını tüketir.

Tek bir kötü amaçlı UDP paketiyle başlar

Böyle bir saldırıyı başlatmak için kötü niyetli bir aktörün, çevrimiçi olarak açığa çıkan ve savunmasız bir CUPS hizmetine yalnızca tek bir paket göndermesi gerekir. Akamai araştırmacıları, açığa çıkan 198.000’den fazla cihazdan yaklaşık 58.000 sunucunun DDoS saldırıları için kullanılabileceğini tahmin ediyor.

Ayrıca, yüzlerce savunmasız cihaz, bazı CUPS sunucularının ilk incelemeyi aldıktan sonra tekrar tekrar istek göndermesi ve bazı sunucuların belirli HTTP/404 hatalarına yanıt olarak sonsuz bir döngüye girmesiyle, isteklerden oluşan “sonsuz bir döngü” sergiledi.

Bu savunmasız makinelerin birçoğu, RCE zinciri aracılığıyla botnet’ler oluşturmak veya bunları DDoS güçlendirmesi için kullanmak üzere siber suçlular için kolay hedefler olan CUPS’un eski sürümlerini (2007’ye kadar uzanan) çalıştırıyordu.

“En kötü senaryoda, tek bir inceleme sonucunda sonsuz sayıda bağlantı denemesi ve istek akışı gözlemledik. Bu akışların sonu yok gibi görünüyor ve arka plan programı öldürülene veya yeniden başlatılana kadar devam edecek.” Akamai araştırmacıları şunları söyledi.

“Test sırasında gözlemlediğimiz bu sistemlerin birçoğu binlerce istek oluşturarak bunları test altyapımıza gönderiyor. Bazı durumlarda bu davranışın süresiz olarak devam ettiği görüldü.”

Bir saldırıyı gerçekleştirmek için saniyeler gerekiyordu

Bu DDoS güçlendirme saldırısının yürütülmesi aynı zamanda minimum düzeyde kaynak ve çok az zaman gerektirir. Akamai, bir tehdit aktörünün internetteki açığa çıkan her CUPS hizmetinin kontrolünü saniyeler içinde kolayca ele geçirebileceği konusunda uyarıyor.

Yöneticilere, sunucularının bir botnet’e eklenmesi veya DDoS saldırılarında kullanılması riskini azaltmak amacıyla potansiyel saldırıları engellemek için CVE-2024-47176 yamalarını dağıtmaları veya bardaklara göz atılan hizmeti devre dışı bırakmaları önerilir.

Akamai’nin araştırmacıları, “DDoS, büyük endüstrilerden hükümetlere, küçük içerik oluşturuculara, çevrimiçi mağazalara ve oyunculara kadar internetteki kurbanları taciz etmek ve rahatsız etmek için kullanılan geçerli bir saldırı vektörü olmaya devam ediyor” diye uyardı.

“Orijinal analiz, daha ciddi sonuçlara yol açabilecek RCE’ye odaklanmış olsa da, bu durumda DDoS güçlendirmesi de kolaylıkla kötüye kullanılabilir.”

Cloudflare’in bu hafta açıkladığı gibi, DDoS savunma sistemleri, şimdiye kadar kaydedilen en büyük saldırı olan, saniyede 3,8 terabit’e (Tbps) ulaşan hiper-hacimsel L3/4 DDoS saldırıları dalgasına karşı müşterileri korumak zorundaydı.