.webp)

Xloader kötü amaçlı yazılımını dağıtmak için sahte Microsoft SharePoint bildirimlerinden yararlanan karmaşık bir kimlik avı kampanyası.

Yakın zamanda Sublime Security tarafından ele geçirilen bu kötü niyetli operasyon, geleneksel savunmaları atlatmak için meşru platformlardan yararlanan siber suçluların büyüyen tehdidini vurguluyor.

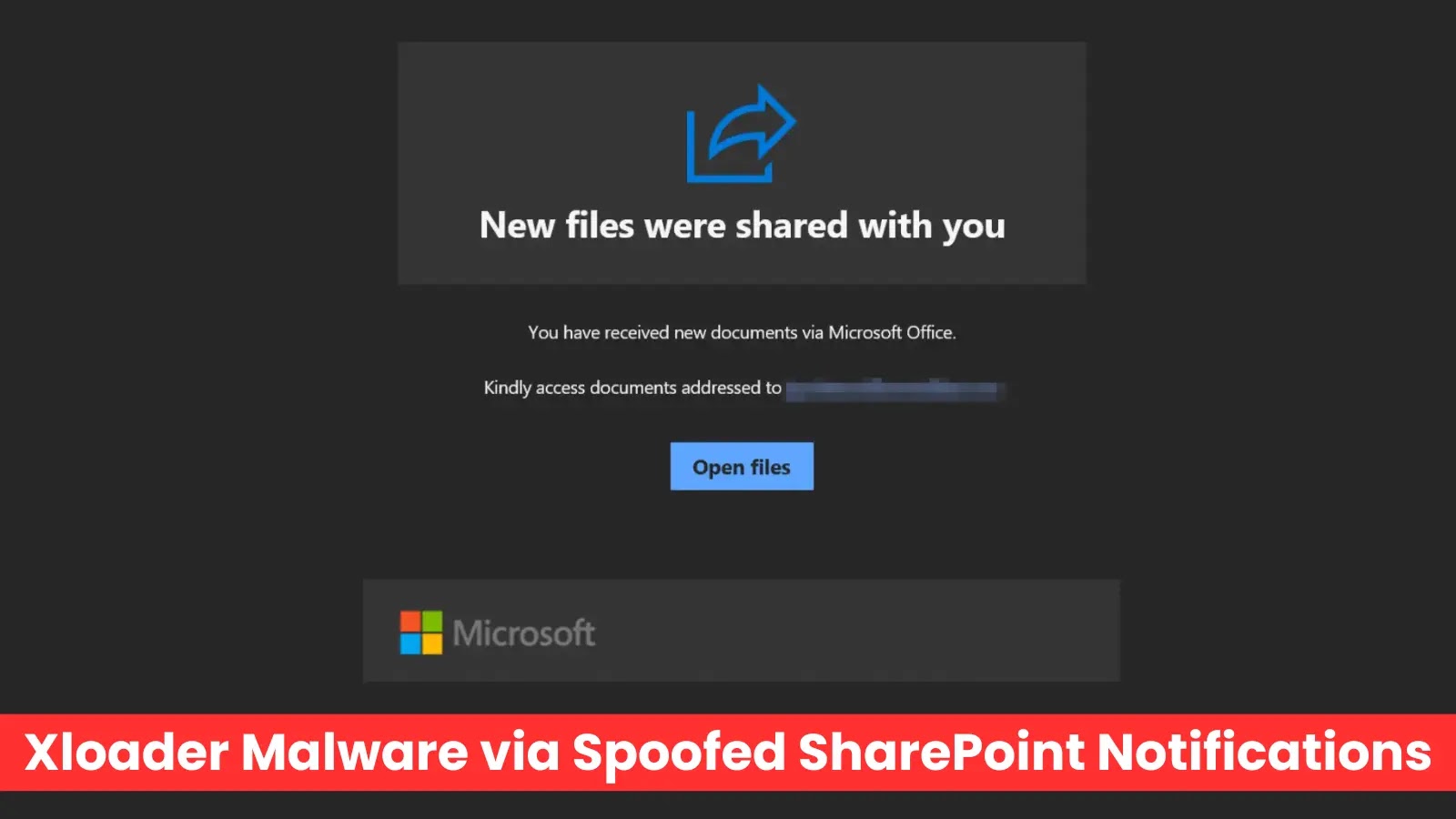

Saldırı, meşru bir SharePoint dosya paylaşım bildirimini taklit eden aldatıcı bir e-postayla başlıyor. E-posta, orijinal görünümlü Microsoft markası ve logolarıyla tamamlanmış bir “Dosyaları aç” bağlantısı içerir.

API güvenlik açığı ve Sızma Testi için En İyi Uygulamalar Konulu Ücretsiz Web Semineri: Ücretsiz Kayıt

Kurbanlar bağlantıya tıkladıklarında SharePoint dışında barındırılan kötü amaçlı bir .zip dosyasına yönlendiriliyor. Bu dosya, belge olarak gizlenmiş ve sonuçta Xloader kötü amaçlı yazılımını dağıtan yürütülebilir bir dosya içerir.

Sublime’ın algılama sistemleri, çeşitli göstergeler nedeniyle bu e-postayı kötü amaçlı olarak işaretledi:

- Marka kimliğine bürünme: E-postada Microsoft’un logosu ve sahte bir SharePoint şablonu kullanıldı.

- Şüpheli bağlantılar: Gömülü URL, kötü amaçlı bir dosyayı barındıran SharePoint olmayan bir etki alanına yönlendiriliyor.

- Gönderici anormallikleri: Gönderen, SPF (Gönderen Politikası Çerçevesi) kimlik doğrulamasında başarısız oldu ve alan adı meşru Microsoft hizmetleriyle eşleşmedi.

- Kimlik hırsızlığı taktikleri: E-posta dili, kullanıcıları hassas bilgileri ifşa etmeleri için kandırmayı amaçlıyordu.

Xloader: Tehlikeli Bir Yük

Formbook kötü amaçlı yazılımının yeniden markalanmış bir sürümü olan Xloader, Windows ve macOS sistemlerini hedef alan gelişmiş bir bilgi hırsızıdır.

Kullanıcı kimlik bilgilerini toplayabilir, tuş vuruşlarını kaydedebilir, ekran görüntüleri yakalayabilir ve tarayıcılardan ve e-posta istemcilerinden veri çalabilir.

Xloader, tespit edilmekten kaçınmak için gizleme teknikleri ve çoklu şifreleme katmanları kullanır, bu da güvenlik araçlarının tespitini özellikle zorlaştırır.

Bu durumda Sublime’ın analizi, kötü amaçlı yazılımın gizlenmiş kod, AutoIT komut dosyaları, kabuk kodu enjeksiyonları ve süreç ele geçirmeyi içeren karmaşık bir zincir yoluyla yayıldığını ortaya çıkardı.

Araştırmacılar, bu saldırının ilk yükleyici bileşeni ile bilinen başka bir kötü amaçlı yazılım yükleyicisi olan TrickGate arasında güçlü bağlantılar tespit etti.

Bu kampanya, kötü niyetli faaliyetlerini gizlemek için SharePoint gibi güvenilir platformlardan yararlanan saldırganların bir örneğini oluşturuyor.

Siber suçlular, kimlik avı saldırıları için yasal hizmetlerden yararlanarak güvenlik filtrelerini aşabilir ve başarı olasılığını artırabilir.

Bu tür taktikler, saldırganların normal ağ trafiğine uyum sağlamak için tanıdık platformları kullandığı “güvenilir sitelerden geçinen siteler” (LOTS) olarak bilinen daha geniş bir eğilimin parçasıdır.

Bu tür saldırılardan kaynaklanan riskleri azaltmak için:

- E-postaları doğrulayın: Özellikle bilinmeyen gönderenlerden gelen beklenmedik dosya paylaşımı bildirimlerine karşı dikkatli olun.

- Bağlantıları inceleyin: Tıklamadan önce daima URL’lerin meşruiyetini kontrol edin.

- Çok faktörlü kimlik doğrulamayı (MFA) etkinleştirin: Hesaplara ekstra bir güvenlik katmanı ekleyin.

- Çalışanları eğitin: Kimlik avı girişimlerini tanıma konusunda düzenli eğitimler düzenleyin.

- Sağlam güvenlik çözümlerini dağıtın: Karmaşık tehditleri tespit edebilen gelişmiş e-posta filtreleme ve uç nokta koruma araçlarını kullanın.

Kimlik avı kampanyaları daha karmaşık hale geldikçe, hassas bilgileri korumak ve ihlalleri önlemek için dikkatli olmak ve proaktif önlemler almak hayati önem taşıyor.

ANY.RUN ile Gerçek Dünyadaki Kötü Amaçlı Bağlantıları, Kötü Amaçlı Yazılımları ve Kimlik Avı Saldırılarını Araştırın – Ücretsiz Deneyin