Yaygın olarak kullanılan bir baskı düzenleme platformu olan Xerox FreeFlow Core’daki kritik güvenlik açıkları, kimlik doğrulanmamış uzak saldırganların savunmasız sistemlerde kötü amaçlı kod yürütmesine izin verir.

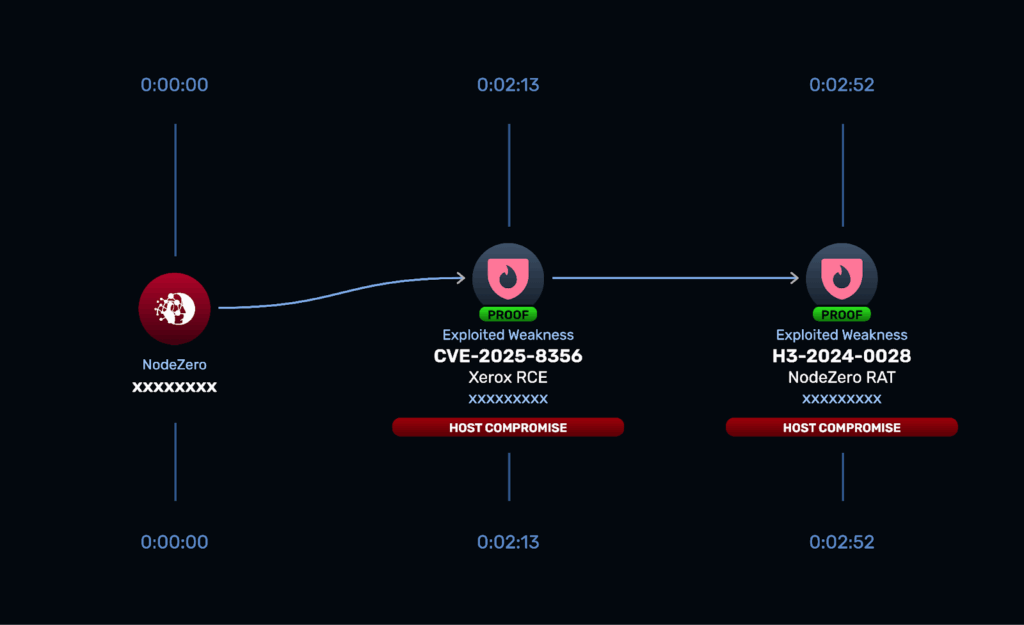

CVE-2025-8355 ve CVE-2025-8356 olarak izlenen kusurlar, JMF istemci hizmetini etkiler ve FreeFlow Core sürüm 8.0.5’te yamalanmıştır.

Key Takeaways

1. Two critical vulnerabilities in Xerox FreeFlow Core allow remote code execution attacks.

2. Print shops, universities, and government agencies using FreeFlow Core are at risk.

3. Upgrade immediately to patch vulnerabilities.

Güvenlik açıkları başlangıçta yanlış bir pozitif tespit gibi görünen bir araştırmada keşfedildi ve sonuçta hassas yayın öncesi pazarlama materyallerini ve ticari baskı operasyonlarını ele alan sistemleri tehlikeye atabilecek ciddi güvenlik zayıflıklarını ortaya çıkardı.

XXE Enjeksiyon Güvenlik Açığı

Horizon3.AI, güvenlik açığının CVE-2025-8355’in, 4004 bağlantı noktasını dinleyen JMF istemci hizmetini etkileyen bir XML harici varlık (XXE) enjeksiyon kusuru olduğunu bildirdi.

Bu hizmet, baskı işlerini ve durum raporlamasını yönetmek için iş mesajı biçimi (JMF) mesajlarını işler. Güvenlik açığı, XML harici varlık kullanımını düzgün bir şekilde sterilize edemeyen veya kısıtlayamayan bir XML ayrıştırma yardımcı programı içeren JMFClient.jar ikili olarak bulunur.

Saldırganlar, sunucu tarafı isteği Apgenesi (SSRF) saldırıları gerçekleştirmek için özel olarak hazırlanmış XML istekleri göndererek bu zayıflıktan yararlanabilir.

XML Ayrıştırıcı, harici varlıkları doğrulama olmadan işler, kötü amaçlı aktörlerin yerel dosyaları okumasına, dahili ağları taramasına veya arka uç sistemlerinden potansiyel olarak hassas bilgilere erişmesine izin verir.

Bu güvenlik açığı, keşif faaliyetleri için bir giriş noktası sağlar ve hedef ortamdaki ayrıcalıkları artırmak için diğer saldırılarla zincirlenebilir.

Yol geçiş güvenlik açığı

Daha şiddetli güvenlik açığı, CVE-2025-8356, JMF komutlarının dosya işleme mekanizmasında keşfedilen bir yol geçişli kusurdur.

Güvenlik araştırmacıları, ProcessInComingRqemessage () işlevinin yükleme işlemleri sırasında dosya yollarını doğru bir şekilde doğrulayamadığını ve dizin geçiş saldırılarını etkinleştirdiğini belirledi.

Saldırganlar, amaçlanan yükleme dizininden kaçmak ve sunucu dosya sistemindeki keyfi konumlara dosya yazmak için “../” dizileri içeren kötü amaçlı JMF komut mesajları oluşturabilir.

Bu özellik, webshell’lerin kamuya erişilebilir dizinlere yerleştirilmesine izin vererek uzaktan kod yürütülmesine yol açar.

4004 numaralı bağlantı noktasındaki JMF istemci hizmeti doğrudan yüklenen dosyaları hizmet veremese de, birincil web portalları kötü amaçlı yükler yürütmek için gerekli işlevselliği sağlar, bu da bu güvenlik açığını FreeFlow çekirdek yüklemeleri çalıştıran kuruluşlar için özellikle tehlikeli hale getirir.

| CVE kimliği | Başlık | CVSS 3.1 puanı | Şiddet |

| CVE-2025-8355 | Harici XML Varlık (XXE) Enjeksiyon Güvenlik Açığı | 7.5 | Yüksek |

| CVE-2025-8356 | Yol geçiş güvenlik açığı | 9.8 | Eleştirel |

Her iki güvenlik açığı, özellikle ticari baskı dükkanları, üniversiteler, devlet kurumları ve hassas yayın öncesi materyalleri işleyen pazarlama sağlayıcıları olan Freeflow Core’u kullanan kuruluşlar için önemli riskler oluşturmaktadır.

Xerox, bu sorunları FreeFlow Core sürüm 8.0.5’te ele almıştır ve güvenlik uzmanları, bu kritik kusurların potansiyel olarak kullanılmasını önlemek için acil yükseltmeler önermektedir.

Boost your SOC and help your team protect your business with free top-notch threat intelligence: Request TI Lookup Premium Trial.