Devlet destekli bir casusluk kampanyası, Güney Kore’deki yabancı elçilikleri, Xenorat kötü amaçlı yazılımları kötü amaçlı GitHub depolarından dağıtmayı hedefliyor.

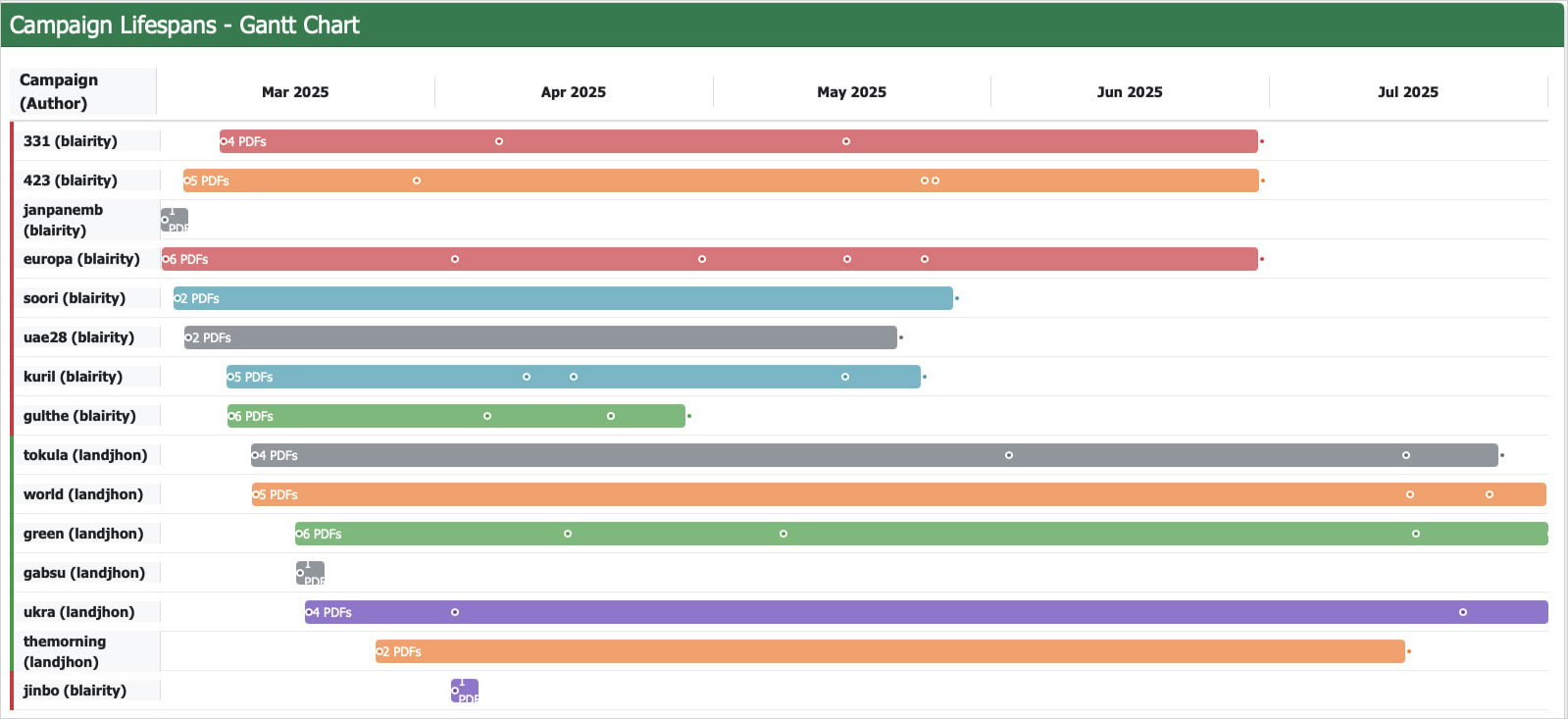

Trellix araştırmacılarına göre, kampanya Mart ayından beri devam ediyor ve devam ediyor, yüksek değerli hedeflere karşı en az 19 spearphing saldırısı başlattı.

Araştırmacılar, altyapı ve tekniklerin Kuzey Koreli aktör Kissuky’nin (APT43) pllaybook’uyla eşleşmesine rağmen, Çin merkezli operatörleri daha iyi eşleştiren işaretler olduğunu söylüyor.

Çok aşamalı kampanya

Saldırılar üç aşamada ortaya çıktı, her biri Mart ve Temmuz ayları arasında farklı e -posta yemleri olan.

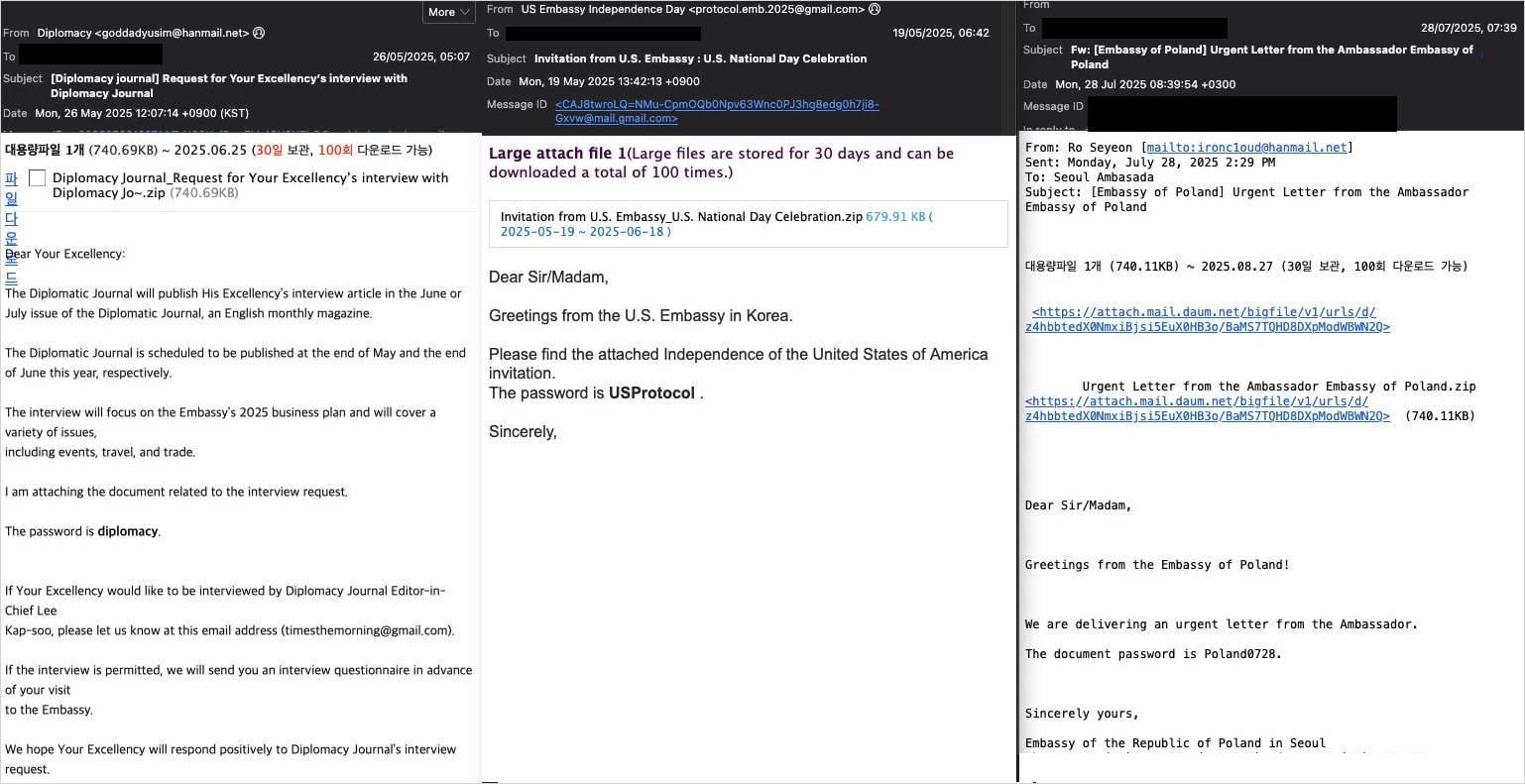

İlk problama Mart ayında başladı ve en eski e -posta Orta Avrupa büyükelçiliğini hedeflediğini keşfetti. Mayıs ayında, tehdit oyuncusu daha karmaşık yemlerle diplomatik hedeflemeye geçti.

Trellix araştırmacıları, “13 Mayıs 2025’te, Batı Avrupa büyükelçiliğine bir e-posta, üst düzey bir AB heyeti yetkilisinden ’14 Mayıs’ta AB heyetinde siyasi danışma toplantısı’ hakkında gibi davrandı.” Dedi.

Haziran ve Temmuz ayları arasında düşman ABD-Kore Askeri İttifakı ile ilgili temalara taşındı.

Kaynak: Trellix

Hedefler genellikle Seul’deki Avrupa büyükelçilikleriydi ve temalar, genellikle taklit edilen diplomatlardan gönderilen sahte toplantı davetleri, resmi mektuplar ve etkinlik davetiyeleri içeriyordu.

Cazibeler son derece bağlamsal ve çok dilli, Korece, İngilizce, Farsça, Arapça, Fransızca ve Rusça yazılmıştır. Ayrıca, kampanyayı daha ikna edici hale getirmek için, çoğu e -postanın gerçek etkinliklere uyması için zamanlanmıştır.

Kaynak: Trellix

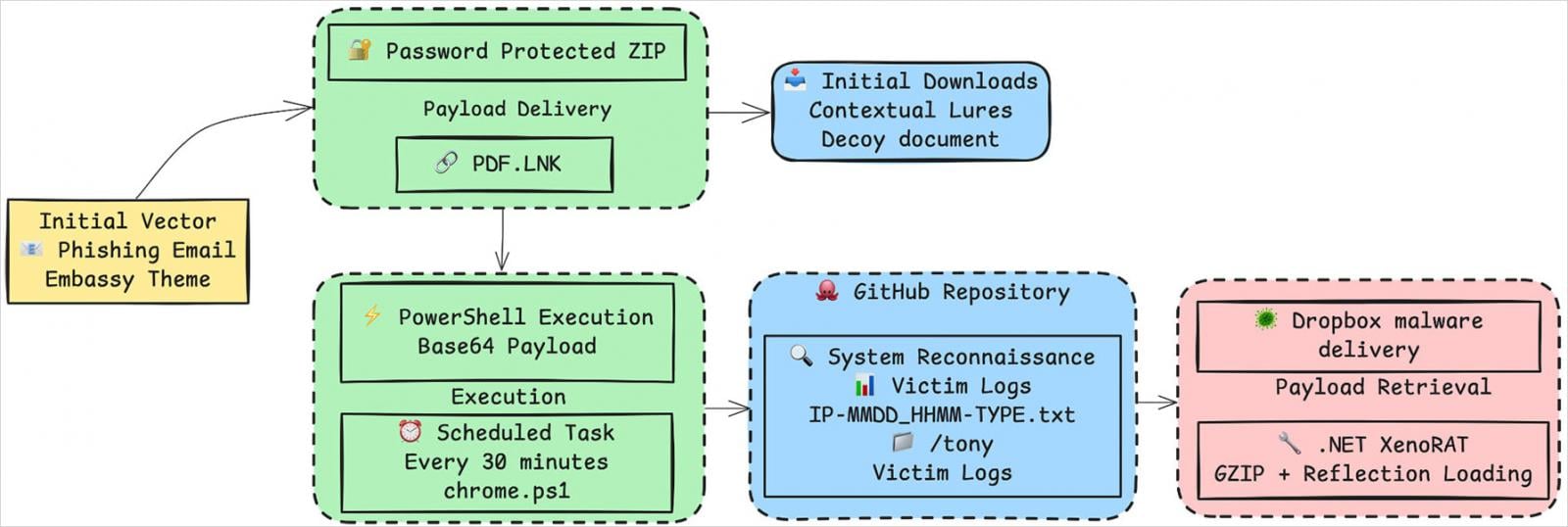

Tüm aşamalarda, teslimat yöntemi aynı kaldı, saldırgan, mesajları işaretleme riskini azaltacak olan Dropbox, Google Drive veya DAUM depolama hizmetlerinden şifre korumalı arşivler (.ZIP) teslim etti.

Arşivler PDF olarak gizlenmiş bir .lnk dosyası içeriyordu. Lansman üzerine, Xenorat yükünü GitHub veya Dropbox’tan alan ve planlanan görevlerle kalıcılığını güvence altına alan PowerShell kodunu tetikler.

Xenorat, tuş vuruşlarını günlüğe kaydetebilen, ekran görüntüleri yakalayabilen, enfekte bilgisayarlarda web kamerasına ve mikrofona erişebilen, dosya transferleri gerçekleştirebilen ve uzaktan kabuk işlemlerini kolaylaştırabilen güçlü bir Truva atıdır.

Trellix, Xenorat’ın yansıma yoluyla doğrudan belleğe yüklendiğini ve confuser çekirdeği 1.6.0 ile gizlendiğini, böylece ihlal edilen sistemlerde gizli bir varlığı koruduğunu belirtiyor.

Kaynak: Trellix

Çin ve DPRK lezzetleri

Trellix, bu saldırıların APT43 profiliyle eşleştiğini ve Kuzey Kore tehdit grubuyla ilişkili tipik tekniklerden yararlandığını vurguluyor.

Bu sonucu destekleyen ipuçları arasında Kore e -posta hizmetlerinin kullanılması, komuta ve kontrol için GitHub’ın kötüye kullanılması ve diğer Kimuky kötü amaçlı yazılım aileleriyle tutarlı benzersiz bir GUID ve muteks kullanımı yer alıyor.

Ayrıca, araştırmacılar daha önce Kimuky kampanyalarına bağlı IP’leri ve alanları kaydetti.

Bununla birlikte, Timezone analizi, saldırgan etkinliğinin çoğunluğunun Çin merkezli bir aktörle eşleştiğini ve aynı şeyin, Çin ulusal tatillerini takiben, Kore tatilleriyle güçlü bir korelasyona sahip olmadıktan sonra tatil duraklamalarına yansıtıldığını göstermektedir.

Trellix, kampanyanın bir tür Çin sponsorluğunu veya katılımını varsayarak orta güvenle APT43’e atfedildiği sonucuna varıyor.

Ortamların% 46’sı şifreleri çatladı, geçen yıl neredeyse% 25’ten iki katına çıktı.

Önleme, algılama ve veri açığa çıkma eğilimleri hakkında daha fazla bulgua kapsamlı bir bakış için Picus Blue Report 2025’i şimdi alın.