Xenomorph Android kötü amaçlı yazılımı, yeni bir otomatik aktarım sistemi (ATS) çerçevesi ve 400 bankanın kimlik bilgilerini çalma yeteneği dahil olmak üzere kötü amaçlı saldırılar gerçekleştirmek için önemli yetenekler ekleyen yeni bir sürüm yayınladı.

Xenomorph ilk olarak Şubat 2022’de ThreatFabric tarafından tespit edildi ve bankacılık truva atının ilk sürümünü Google Play mağazasında keşfetti ve burada 50.000’den fazla indirme topladı.

Bu ilk sürüm, yer paylaşımlı saldırılar için enjeksiyonlar kullanan ve tek seferlik kodları çalmak için bildirim engellemesi gerçekleştirmek üzere Erişilebilirlik Hizmetleri izinlerini kötüye kullanan 56 Avrupa bankasını hedef aldı.

Kötü amaçlı yazılımın geliştirilmesi, yazarları “Hadoken Security” tarafından 2022 boyunca devam etti, ancak yeni sürümleri hiçbir zaman yüksek hacimlerde dağıtılmadı.

Bunun yerine, Haziran 2022’de piyasaya sürülen Xenomorph v2, vahşi ortamda yalnızca kısa test etkinliği patlamalarına sahipti. Bununla birlikte, ikinci versiyon, onu daha modüler ve esnek hale getiren eksiksiz kod revizyonu ile dikkate değerdi.

Xenomorph v3, kimlik bilgileri, hesap bakiyeleri dahil olmak üzere verileri otomatik olarak çalabilen, bankacılık işlemlerini gerçekleştirebilen ve fon transferlerini sonlandırabilen önceki sürümlerden çok daha yetenekli ve olgun.

ThreatFabric, “Bu yeni özelliklerle, Xenomorph artık enfeksiyondan fon hırsızlığına kadar tüm dolandırıcılık zincirini otomatikleştirerek dolaşımdaki en gelişmiş ve tehlikeli Android Kötü Amaçlı Yazılım truva atlarından biri haline geliyor” diye uyarıyor.

ThreatFabric, Hadoken’in Xenomorph’u operatörlere bir MaaS (hizmet olarak kötü amaçlı yazılım) platformu aracılığıyla satmayı planladığını ve kötü amaçlı yazılımın yeni sürümünü tanıtan bir web sitesinin başlatılmasının bu hipotezi güçlendirdiğini bildirdi.

Şu anda, Xenomorph v3, Google Play mağazasında ‘Zombinder’ platformu aracılığıyla dağıtılıyor, para birimi dönüştürücü gibi görünüyor ve kötü amaçlı yükü yükledikten sonra bir Play Protect simgesi kullanmaya geçiyor.

Yeni Xenomorph hedefleri

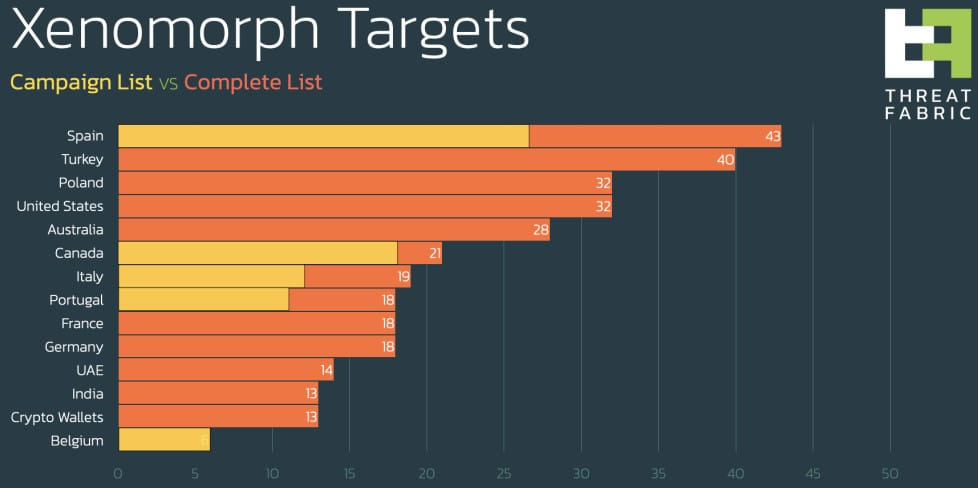

Xenomorph’un son sürümü, başta Amerika Birleşik Devletleri, İspanya, Türkiye, Polonya, Avustralya, Kanada, İtalya, Portekiz, Fransa, Almanya, BAE ve Hindistan olmak üzere 400 finans kuruluşunu hedefliyor.

Hedeflenen kurumlara örnek olarak Chase, Citibank, American Express, ING, HSBC, Deutsche Bank, Wells Fargo, Amex, Citi, BNP, UniCredit, National Bank of Canada, BBVA, Santander ve Caixa verilebilir.

Liste buraya dahil edilemeyecek kadar geniş, ancak ThreatFabric hedeflenen tüm bankaları raporunun ekinde listeledi.

Ayrıca kötü amaçlı yazılım, Binance, BitPay, KuCoin, Gemini ve Coinbase dahil olmak üzere 13 kripto para cüzdanını hedefliyor.

Otomatik MFA atlama

Yeni Xenomorph sürümünde sunulan en dikkate değer özellik, siber suçluların kimlik bilgilerini otomatik olarak almasına, hesap bakiyelerini kontrol etmesine, işlemleri gerçekleştirmesine ve uzaktan işlem gerçekleştirmeden hedef uygulamalardan para çalmasına olanak tanıyan ATS çerçevesidir.

Bunun yerine operatör, Xenomorph’un bir işlem listesine dönüştürdüğü ve bunları virüslü cihazda otonom olarak yürüttüğü JSON komut dosyalarını gönderir.

” [ATS execution] Xenomorph tarafından kullanılan motor, programlanabilir ve ATS betiklerine dahil edilebilecek olası eylemlerin kapsamlı seçimi ve ayrıca koşullu yürütme ve eylem önceliklendirmeye izin veren bir sistem sayesinde rakiplerinden sıyrılıyor,” diye açıklıyor ThreatFabrics araştırmacıları.

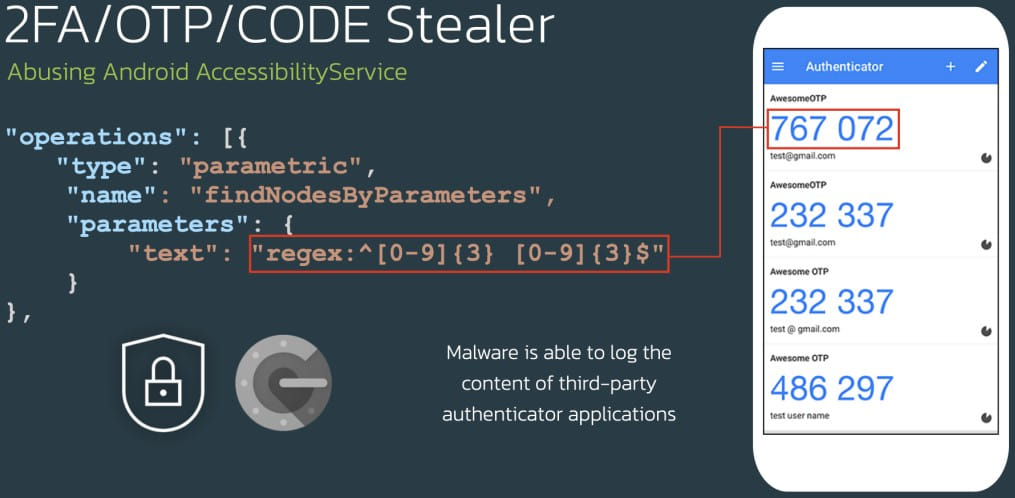

Kötü amaçlı yazılımın ATS çerçevesinin en etkileyici özelliklerinden biri, normalde otomatik işlemleri engelleyecek olan MFA (çok faktörlü kimlik doğrulama) korumalarını geride bırakarak, üçüncü taraf kimlik doğrulama uygulamalarının içeriğini günlüğe kaydetme yeteneğidir.

Bankalar kademeli olarak SMS MFA’yı terk ediyor ve bunun yerine müşterilerin kimlik doğrulayıcı uygulamaları kullanmasını öneriyor, bu nedenle Xenomorph’un bu uygulamalara aynı cihazda erişebildiğini görmek rahatsız edici.

Çerez hırsızı

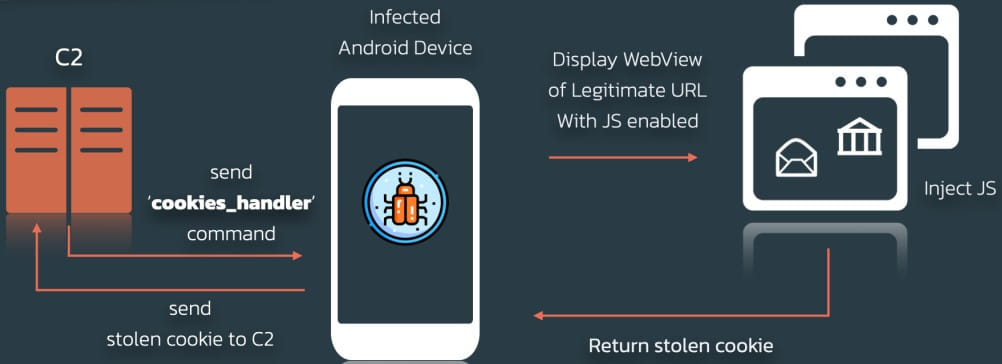

Yukarıdakilere ek olarak, yeni Xenomorph, kullanıcının oturum çerezlerini saklayan Android CookieManager’dan çerezleri yakalayabilen bir çerez hırsızına sahiptir.

Hırsız, JavaScript arayüzünün etkinleştirildiği yasal bir hizmetin URL’sinin bulunduğu bir tarayıcı penceresi açar ve kurbanı oturum açma bilgilerini girmesi için kandırır.

Tehdit aktörleri, kurbanın web oturumlarını ele geçirmeyi ve hesaplarını ele geçirmeyi mümkün kılan tanımlama bilgisini çalar.

Endişelenecek bir Android kötü amaçlı yazılımı

Xenomorph, bir yıl önce siber suç alanına giren dikkate değer yeni bir kötü amaçlı yazılımdı.

Şimdi, üçüncü ana sürümünün piyasaya sürülmesiyle, dünya çapındaki Android kullanıcıları için çok daha büyük bir tehdit oluşturuyor.

Mevcut dağıtım kanalı Zombinder göz önüne alındığında, kullanıcılar Google Play’den yükledikleri uygulamalar konusunda dikkatli olmalı, yorumları okumalı ve yayıncının geçmişini kontrol etmelidir.

Genel olarak, telefonunuzda çalışan uygulama sayısını mümkün olan en düşük seviyede tutmanız ve yalnızca bilinen ve güvenilir satıcıların uygulamalarını yüklemeniz önerilir.