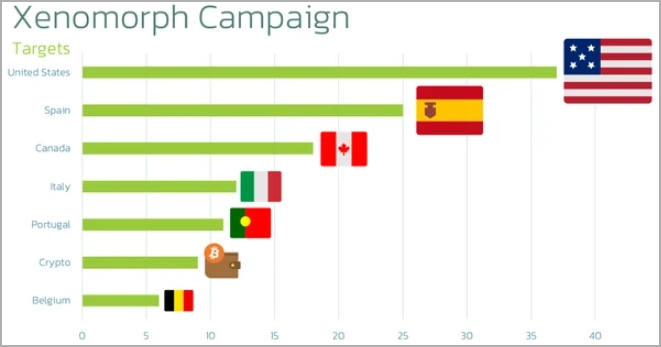

Güvenlik araştırmacıları, Xenomorph kötü amaçlı yazılımının yeni bir sürümünü ABD, Kanada, İspanya, İtalya, Portekiz ve Belçika’daki Android kullanıcılarına dağıtan yeni bir kampanya keşfetti.

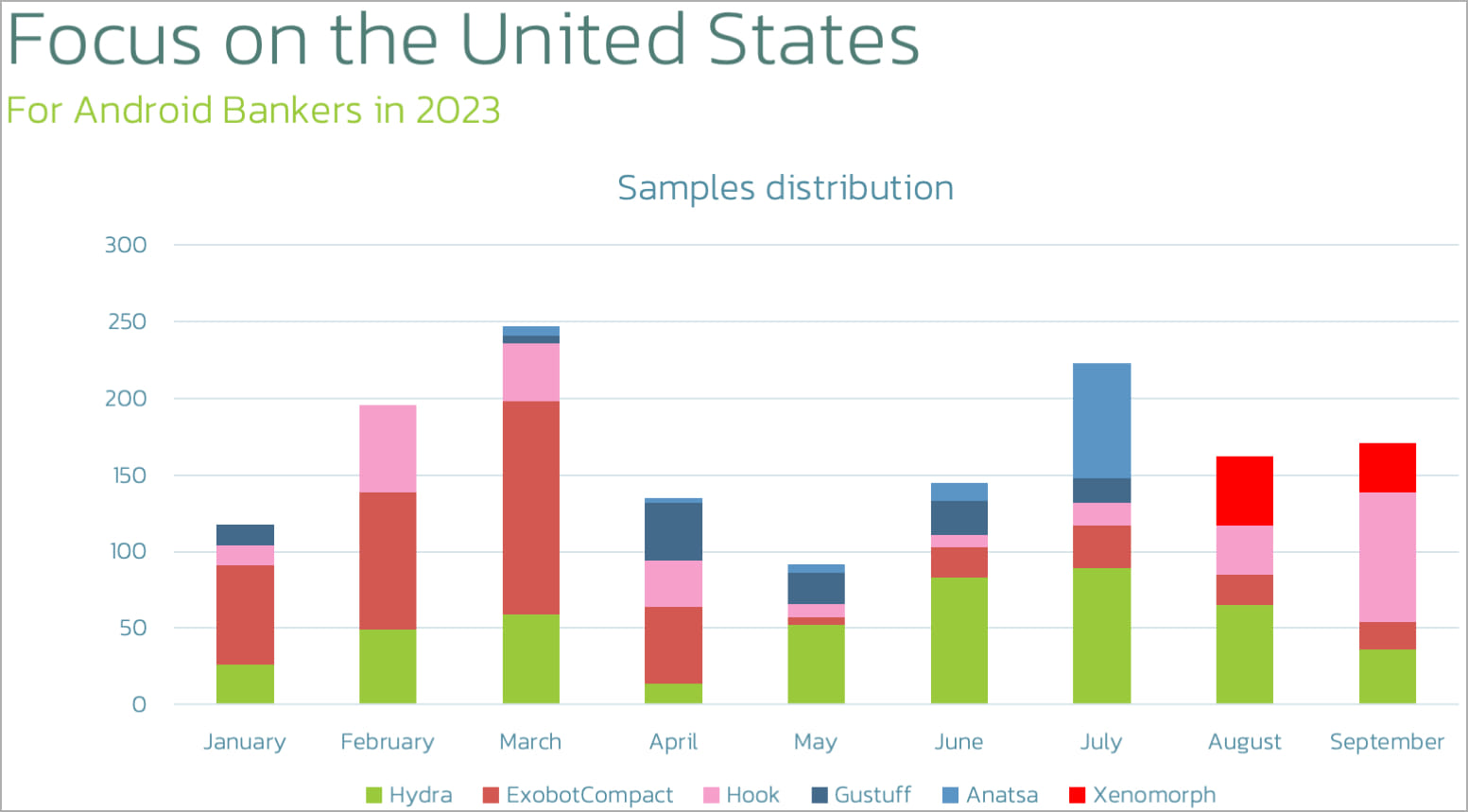

Siber güvenlik şirketi ThreatFabric’teki analistler, Xenomorph etkinliğini Şubat 2022’den bu yana izliyor ve yeni kampanyanın Ağustos ortasında başlatıldığını belirtiyor.

Xenomorph’un en son sürümü, kripto para birimi cüzdanlarının ve çeşitli ABD finans kurumlarının kullanıcılarını hedefliyor.

Ksenomorf arka planı

Xenomorph ilk kez 2022’nin başlarında ortaya çıktı ve ekran yer paylaşımlı kimlik avı yoluyla 56 Avrupa bankasını hedef alan bir bankacılık truva atı olarak çalışıyordu. 50.000’den fazla kurulumun gerçekleştiği Google Play aracılığıyla dağıtıldı.

Yazarları “Hadoken Security” geliştirmeye devam etti ve Haziran 2022’de kötü amaçlı yazılımı modüler ve daha esnek hale getiren yeniden yazılmış bir sürümü yayınladılar.

O zamana kadar Xenomorph, Zimperium’un en üretken on bankacılık truva atı arasındaydı ve bu nedenle zaten “büyük tehdit” statüsüne ulaşmıştı.

Ağustos 2022’de ThreatFabric, Xenomorph’un Android 13’teki güvenlik özelliklerini atlayan “BugDrop” adlı yeni bir damlalık aracılığıyla dağıtıldığını bildirdi.

Aralık 2022’de aynı analistler, tehdidi meşru Android uygulamalarının APK dosyasına yerleştiren “Zombinder” adlı yeni bir kötü amaçlı yazılım dağıtım platformundan bahsetti.

En son Mart 2023’te Hadoken, Xenomorph’un üçüncü büyük sürümünü piyasaya sürdü; bu sürüm, otonom cihaz içi işlemler için otomatik bir transfer sistemi (ATS), MFA bypass’ı, çerez çalma ve 400’den fazla bankayı hedefleme yeteneği sunuyor.

Yeni Kampanya

En son kampanyada kötü amaçlı yazılım operatörleri kimlik avı sayfalarını kullanmayı tercih ederek ziyaretçileri Chrome tarayıcılarını güncellemeye ve kötü amaçlı APK’yı indirmeye ikna etti.

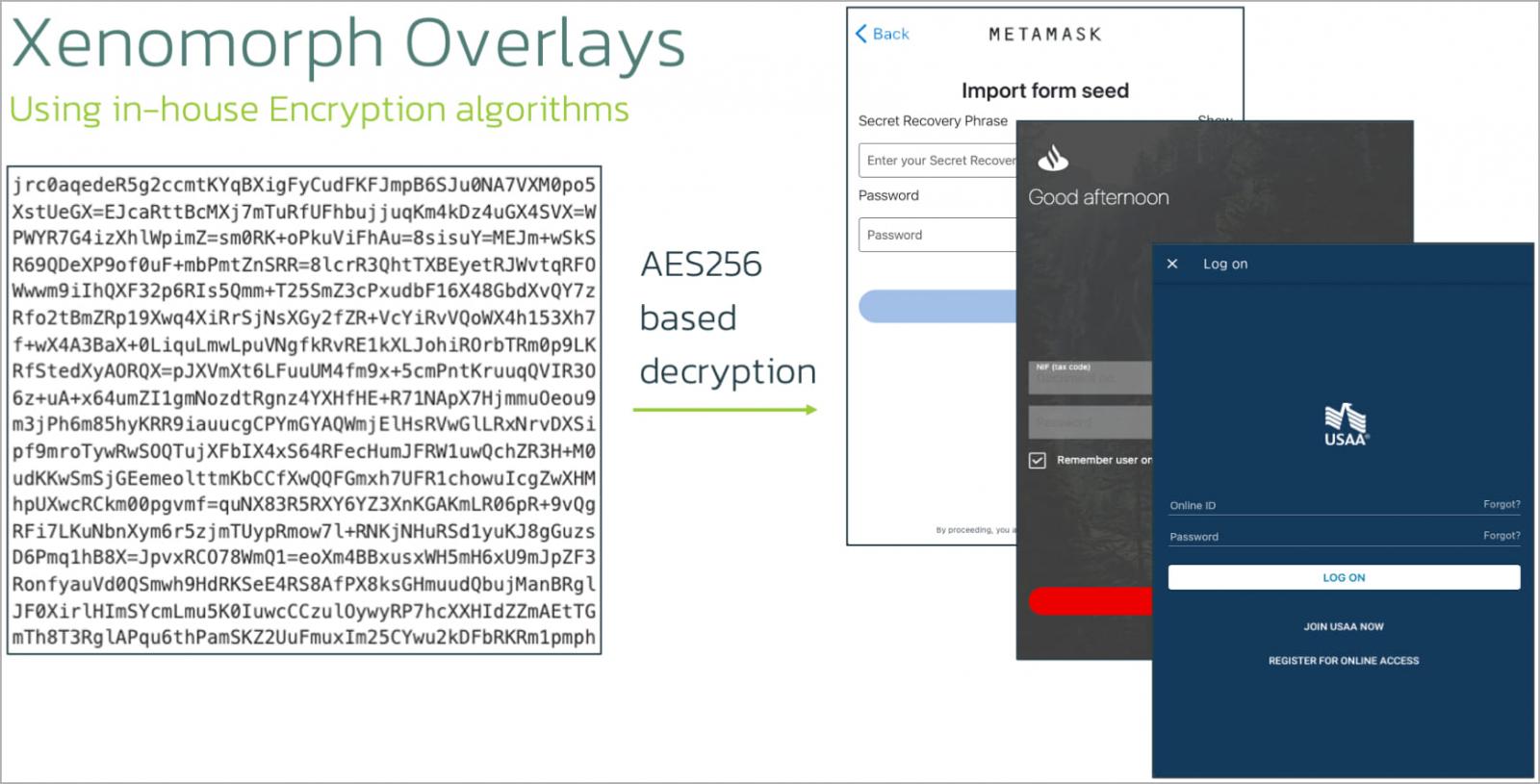

Kötü amaçlı yazılım, bilgi çalmak için katmanları kullanmaya devam ediyor. Ancak artık hedefleme kapsamını ABD’deki finans kurumlarını ve birden fazla kripto para birimi uygulamasını içerecek şekilde genişletti.

ThreatFabric, her bir Xenomorph örneğinin, hedeflenen demografiye bağlı olarak farklı banka ve kripto uygulamalarını hedefleyen yaklaşık yüz katmanla yüklendiğini açıklıyor.

En son sürüm

Yeni Xenomorph örnekleri önceki varyantlardan çok farklı olmasa da, yazarlarının kötü amaçlı yazılımı geliştirmeye ve geliştirmeye devam ettiğini gösteren bazı yeni özelliklerle birlikte geliyor.

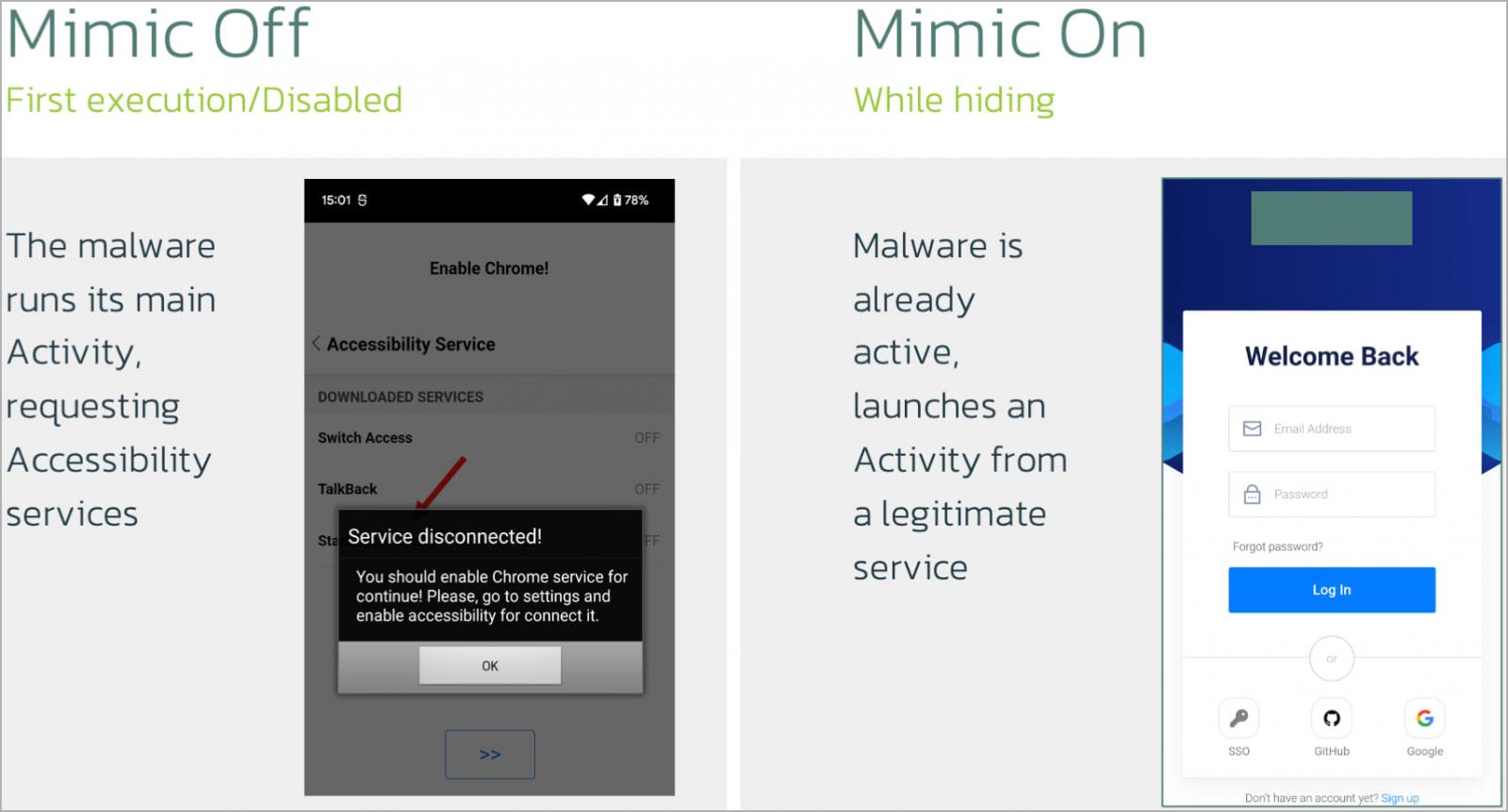

İlk olarak, yeni bir “taklit” özelliği, ilgili komutla etkinleştirilerek kötü amaçlı yazılıma başka bir uygulama gibi davranma yeteneği kazandırılabilir.

Ek olarak taklit Güvenilir bir süreç bağlamında meşru web içeriğini görüntülemek için Web Görünümü görevi gören IDLEActivity adlı yerleşik bir etkinliğe sahiptir.

Bu sistem, çoğu mobil güvenlik aracı tarafından şüpheli davranış olarak işaretlenen, yükleme sonrasında simgeleri uygulama başlatıcısından gizleme ihtiyacının yerini alır.

Bir diğer yeni özellik ise Xenomorph operatörlerinin belirli ekran koordinatlarındaki dokunuşları simüle etmesine olanak tanıyan “ClickOnPoint”.

Bu, operatörlerin güvenlik uyarılarını tetikleyebilecek tam ATS modülünü kullanmadan onay ekranlarını geçmesine veya diğer basit eylemleri gerçekleştirmesine olanak tanır.

Son olarak, aktif bildirim yoluyla cihazın ekranını kapatmasını önleyen yeni bir “uyku önleme” sistemi var.

Bu, çatışmayı uzatmak ve komuta ve kontrol iletişiminin yeniden kurulmasını gerektiren kesintileri önlemek için faydalıdır.

Diğer bulgular

ThreatFabric analistleri, kötü amaçlı yazılım operatörünün zayıf güvenlik önlemlerinden yararlanarak yük barındırma altyapısına erişebildi.

Orada, Android kötü amaçlı yazılım çeşitleri Medusa ve Cabassous, Windows bilgi hırsızları RisePro ve LummaC2 ve Private Loader kötü amaçlı yazılım yükleyicisi dahil olmak üzere ek kötü amaçlı yazılımlar keşfettiler.

Kullanıcılar, mobil cihazlarda tarayıcılarını güncellemeye yönelik istemlere karşı dikkatli olmalıdır; zira bunlar muhtemelen kötü amaçlı yazılım dağıtım kampanyalarının bir parçasıdır.

Xenomorph’un güçlü Windows kötü amaçlı yazılımlarıyla birlikte dağıtılması, tehdit aktörleri arasındaki işbirliğini veya Android truva atının Hizmet Olarak Kötü Amaçlı Yazılım (MaaS) olarak satılma olasılığını akla getiriyor.