Bir güvenlik araştırmacısı, WP-Members Üyelik Eklentisinde, saldırganların kötü amaçlı komut dosyaları yerleştirmesine ve potansiyel olarak web sitelerini ele geçirmesine olanak tanıyan kritik bir güvenlik açığı olduğunu bildirdi.

Yöneticiler, X-Forwarded başlığında bulunan, kimlik doğrulaması yapılmadan saklanan XSS kusurundan yararlanabilir. Kullanıcılarını korumak amacıyla araştırmacılar sorumlu açıklamalarından dolayı ödüllendirildi.

7 Mart'ta eklenti satıcısı, kısa bir süre sonra kısmi bir yama (v3.4.9.2) ve tam bir düzeltme (v3.4.9.3) yayınladı ve riski azaltmak için en son sürüme yükseltti.

WordPress'in 3.4.9.2'ye kadar olan WP-Members Üyelik Eklentisi sürümlerinde, yetersiz temizleme ve X-Forwarded başlığının kaçmasından kaynaklanan kritik bir güvenlik açığı (CVSS: 7.2) bulunmaktadır.

Kötü niyetli saldırganlar, veritabanına rastgele komut dosyaları enjekte etmek için bundan yararlanabilir ve bu kodlar, kullanıcı kullanıcı düzenleme sayfasını her ziyaret ettiğinde yürütülür.

3.4.9.2 sürümünde kısmi bir düzeltme uygulanırken, yalnızca 3.4.9.3 sürümünde tam bir çözüme ulaşıldı. En son sürüme yükseltme yapmak, bu güvenlik riskini gidermek açısından çok önemlidir.

Güvenlik Açığı Teknik Analizi:

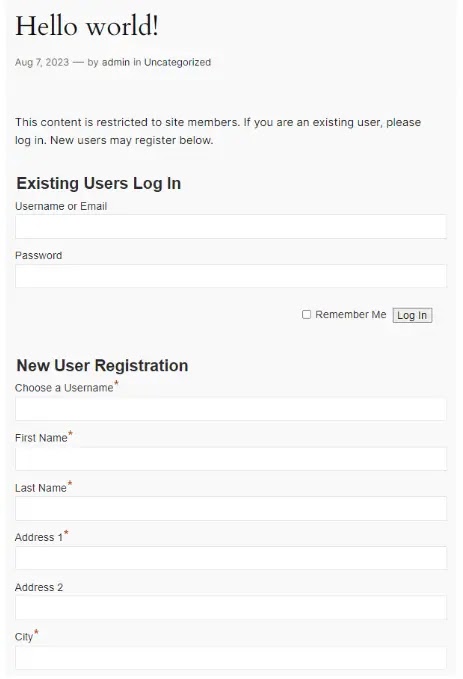

Bir saldırgan, kullanıcı kaydı sırasında X-Forwarded başlığına kötü amaçlı kod enjekte ederek WP-Üyelerindeki siteler arası komut dosyası çalıştırma güvenlik açığından yararlanabilir.

Bu, kayıt isteğinin bir proxy ile ele geçirilmesi ve saldırganın komut dosyasını içerecek şekilde değiştirilmesiyle elde edilebilirken, güvenlik açığı bulunan eklenti, saldırgan tarafından sağlanan komut dosyasını kullanıcının IP adresi olarak saklayarak, bu kullanıcı bilgileri görüntülendiğinde yürütülmesine izin verir.

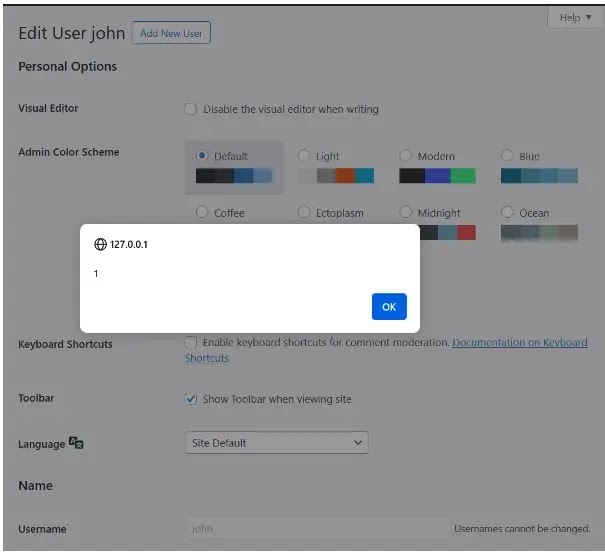

Güvenlik açığı bulunan bir eklentideki `rktgk_get_user_ip` işlevi, kullanıcının IP adresini belirlemek için temizlenmemiş HTTP üstbilgilerine (`HTTP_CLIENT_IP` veya `HTTP_X_FORWARDED_FOR`) dayanır.

Saldırganların bu başlıklara kötü amaçlı komut dosyaları eklemesine olanak tanır; bunlar daha sonra kullanıcının IP'si olarak saklanır ve bir yönetici böyle bir kullanıcı hesabını görüntülediğinde veya düzenlediğinde, yansıtılan XSS güvenlik açığı nedeniyle enjekte edilen komut dosyası yöneticinin tarayıcı oturumunda yürütülür.

Yönetici hesabı ele geçirilebilir, kötü niyetli kullanıcılar oluşturulabilir veya kullanıcılar zararlı web sitelerine yönlendirilebilir.

Wordfence satıcıyla iletişime geçti ve bir yama koordine etti; Sürüm 3.4.9.2 sorunun bir kısmını çözse de mevcut yükler hâlâ tetiklenebiliyor.

Sürüm 3.4.9.3, güvenlik açığına tam olarak yama uyguladı; eklentinin güncellenmesi ve kullanıcılara bu bilgileri eklentiyi kullanan diğer kişilerle paylaşmalarının tavsiye edilmesi önerilir.

Is Your Network Under Attack? - Read CISO’s Guide to Avoiding the Next Breach - Download Free Guide