Öncelikli olarak Asya’da bulunan yüksek profilli şirketler ve yerel yönetimler, daha önce belgelenmemiş bir casusluk grubunun hedefli saldırılarına maruz kalıyor. iş 2020’nin sonundan beri aktif.

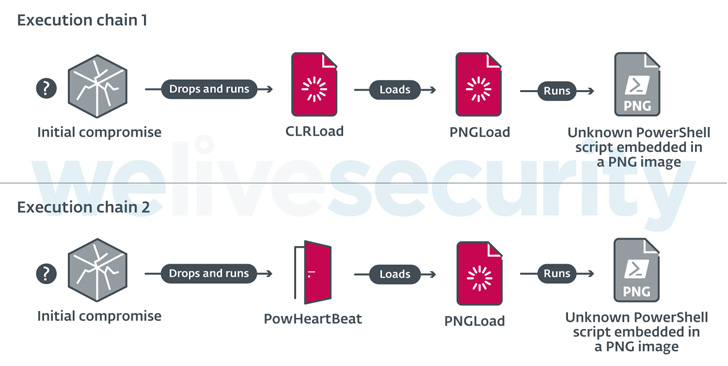

ESET araştırmacısı Thibaut Passilly, bugün yayınlanan yeni bir raporda, “Worok’un araç seti, bir C++ yükleyici CLRLoad, bir PowerShell arka kapı PowHeartBeat ve PNG dosyalarından gizli kötü amaçlı yükleri çıkarmak için steganografi kullanan bir C# yükleyici PNGLoad içerir,” dedi.

Worok’un, Asya’daki enerji, finans, denizcilik ve telekom sektörlerini kapsayan kuruluşlara ve Orta Doğu’daki bir devlet kurumuna yönelik saldırılarla bağlantılı olan TA428 olarak izlenen başka bir hasım kolektif ile araçlar ve çıkarlar bakımından örtüşmeler paylaştığı söyleniyor. Güney Afrika’da özel şirket.

Grup tarafından üstlenilen kötü amaçlı faaliyetler, bir sonraki ay devam etmeden önce Mayıs 2021’den Ocak 2022’ye kadar gözle görülür bir ara verdi. Slovak siber güvenlik firması, grubun amaçlarını bilgi hırsızlığıyla uyumlu olacak şekilde değerlendirdi.

2021 ve 2022’ye kadar ağları hedeflemek için ilk dayanak noktası, belirli durumlarda ProxyShell açıklarından yararlanmanın kullanılmasını ve ardından yerleşik erişim için ek özel arka kapıların dağıtılmasını gerektirdi. Diğer ilk uzlaşma yolları henüz bilinmiyor.

Worok’un kötü amaçlı yazılım cephaneliğindeki araçlar arasında, bir PNG resim dosyasına gömülü bilinmeyen bir PowerShell komut dosyasını çalıştırabilen PNGLoad kod adlı .NET tabanlı bir steganografik yükleyici tarafından yerine getirilen CLRLoad adlı birinci aşama yükleyici bulunur.

2022’deki enfeksiyon zincirleri, o zamandan beri, isteğe bağlı komutları yürütmek, dosya göndermek ve almak için HTTP veya ICMP aracılığıyla uzak bir sunucuyla iletişim kurmanın yanı sıra PNGLoad’ı başlatmak için kullanılan PowHeartBeat olarak adlandırılan tam özellikli bir PowerShell implantı lehine CLRLoad’ı bıraktı. ve ilgili dosya işlemlerini yürütmek.

ESET, kötü amaçlı yazılımın geçerli, zararsız görünen PNG görüntülerinde gizlenebileceğinden ve bu nedenle dikkat çekmeden “düz görüşte saklanabileceğinden” şüphelenilmesine rağmen, son aşamadaki PNG yüklerinden hiçbirini alamadığını söyledi.

Passilly, “Worok, hedeflerini tehlikeye atmak için kendi araçlarını geliştirmenin yanı sıra mevcut araçlardan da yararlanan bir siber casusluk grubudur.” Dedi.

“Operatörlerin peşinde olduklarına inandığımız şey, kurbanlarından bilgi çalmak, çünkü Asya ve Afrika’daki yüksek profilli kuruluşlara odaklanıyorlar, hem özel hem de kamu olmak üzere çeşitli sektörleri hedef alıyorlar, ancak devlet kuruluşlarına özel bir vurgu yapıyor.”