Bu ayın Salı Yaması, sıfır gün kusuru için güvenlik güncellemeleri de dahil olmak üzere herkes için küçük bir şey sunuyor. Microsoft Windows Bu, aktif bir saldırı altındadır ve uzmanların söylediğine göre, hızlı yayılan bir bilgisayar solucanına güç sağlamak için kullanılabileceğini söyleyen başka bir Windows zayıflığı. Ayrıca, Elma ayrıca belirli macOS ve iOS kullanıcılarını etkileyen bir çift sıfır gün hatasını da ortadan kaldırdı ve yayınladı. iOS 16adlı yeni bir gizlilik ve güvenlik özelliği sunan,Kilitleme Modu” Ve Adobe bir dizi üründe 63 güvenlik açığını ortadan kaldırdı.

Microsoft bugün, Windows ve ilgili ürünlerde en az 64 güvenlik açığını kapatmak için yazılım yamaları yayınladı. Açıkça kıtlık açısından en kötüsü, Avrupa’da bir “ayrıcalık artışı” zayıflığı olan CVE-2022-37969’dur. Windows Ortak Günlük Dosya Sistemi Sürücüsü Bu, saldırganların savunmasız bir ana bilgisayar üzerinde SİSTEM düzeyinde ayrıcalıklar elde etmesine olanak tanır. Microsoft, bu kusurun vahşi doğada zaten istismar edildiğini söylüyor.

Kevin Breensiber tehdit araştırma direktörü Kapsamlı Laboratuvarlarvahşi doğada saldırganlar tarafından aktif olarak hedeflenen herhangi bir güvenlik açığının herhangi bir yama listesinin en üstüne konulması gerektiğini söyledi.

Breen, “Nispeten düşük CVSS puanı olan 7.8’e aldanmamak için, ayrıcalık yükseltme güvenlik açıkları genellikle siber saldırganlar tarafından aranıyor” dedi. “Saldırgan, kurbanın sisteminde bir yer edinmeyi başardıktan sonra, ilk eylemlerinden biri daha yüksek düzeyde izinler elde etmek ve saldırganın güvenlik uygulamalarını ve herhangi bir cihaz izlemeyi devre dışı bırakmasına izin vermek olacaktır. Bugüne kadar bilinen bir geçici çözüm yok, bu nedenle tek etkili azaltma yöntemi yama uygulamaktır.”

Satnam Narang de korunabilir aynı Windows günlük dosyası bileşenindeki benzer bir güvenlik açığı olan CVE-2022-24521, Microsoft’un Nisan Yaması Salı sürümünün bir parçası olarak bu yılın başlarında yamalandığını ve vahşi ortamda da istismar edildiğini söyledi.

Narang, “CVE-2022-37969, birkaç grup tarafından ifşa edildi, ancak CVE-2022-37969’un bu noktada CVE-2022-24521 için bir yama atlama olup olmadığı net değil,” dedi.

Microsoft’un bu ay yamaladığı başka bir güvenlik açığı – CVE-2022-35803 – aynı Windows günlük dosyası bileşeniyle ilgili gibi görünüyor. CVE-2022-35803’ün aktif olarak istismar edildiğine dair herhangi bir gösterge olmasa da Microsoft, bu kusurun istismar edilme olasılığının daha yüksek olduğunu öne sürüyor.

Trend Micro’nun Dustin Childs uzaktan kod yürütme hatası olan CVE-2022-34718’e dikkat çekti. Windows TCP/IP Kimliği doğrulanmamış bir saldırganın, etkilenen sistemlerde kullanıcı etkileşimi olmadan yükseltilmiş ayrıcalıklarla kod yürütmesine izin verebilecek hizmet.

Childs, “Bu resmi olarak onu ‘kurtulabilir’ kategoriye sokar ve 9.8’lik bir CVSS derecesi kazanır” dedi. “Ancak, yalnızca IPv6 etkinleştirilmiş ve IPSec yapılandırılmış sistemler savunmasızdır. Bazıları için iyi haber olsa da, IPv6 kullanıyorsanız (çoğu olduğu gibi), muhtemelen IPSec de kullanıyorsunuzdur. Bu güncellemeyi kesinlikle hızlı bir şekilde test edin ve dağıtın.”

Cisco Talos’u Microsoft’a göre, bu ay düzeltilen dört kritik güvenlik açığı (CVE-2022-34721 ve CVE-2022-34722) konusunda uyarıda bulunuyor ve bunlar, Microsoft’a göre istismar edilmeleri “daha az olası” olsa da, önem derecesi 9.8’dir.

“Bunlar, uzaktan kod yürütme güvenlik açıklarıdır. Windows İnternet Anahtar Değişimi bir saldırgan özel hazırlanmış bir IP paketi gönderirse tetiklenebilecek bir protokol” yazdı. Jon Munshaw ve Aşeer Malhotra. “Şirket içi örneklerinde CVE-2022-35805 ve CVE-2022-34700 olmak üzere iki kritik güvenlik açığı daha var. Microsoft Dynamics 365. Kimliği doğrulanmış bir saldırgan, özel hazırlanmış bir güvenilir çözüm paketi çalıştırmak ve rastgele SQL komutları yürütmek için bu güvenlik açıklarından yararlanabilir. Saldırgan, ayrıcalıklarını daha da yükseltebilir ve veritabanı sahibi olarak komutları yürütebilir.”

Apple, iOS, iPadOS, macOS ve Safari için güncellemeler yayınlarken en az iki sıfırıncı gün güvenlik açığını giderdi. CVE-2022-32984, işletim sisteminin (çekirdek) en derin girintilerindeki bir sorundur. Apple, geçen ay CVE-2022-32983’te bubi tuzağına sahip bir web sitesini ziyaret eden iPhone’lar, iPad’ler ve Mac’lerde kötü amaçlı yazılımları engellemek için kullanılabilecek ilgili bir sıfır gün için acil durum güncellemesi yayınladı.

Apple, iOS, iPadOS, macOS ve Safari için güncellemeler yayınlarken en az iki sıfırıncı gün güvenlik açığını giderdi. CVE-2022-32984, işletim sisteminin (çekirdek) en derin girintilerindeki bir sorundur. Apple, geçen ay CVE-2022-32983’te bubi tuzağına sahip bir web sitesini ziyaret eden iPhone’lar, iPad’ler ve Mac’lerde kötü amaçlı yazılımları engellemek için kullanılabilecek ilgili bir sıfır gün için acil durum güncellemesi yayınladı.

Ayrıca aktif saldırı altında listelenir CVE-2022-32817macOS 12.6 (Monterey), macOS 11.7 (Big Sur), iOS 15.7 ve iPadOS 15.7 ve iOS 16’da düzeltildi. Aynı güvenlik açığı Temmuz 2022’de Apple Watch’ta düzeltildi ve krediler Xinru Chi Japon siber güvenlik firmasının Pangu Laboratuvarı.

Trend Micro’dan Childs, “İlginç bir şekilde, bu CVE iOS 16 danışma belgesinde de listelenmiştir, ancak işletim sisteminin bu özelliği için aktif istismar altında olduğu söylenemez,” dedi. “Apple, iOS 16 tavsiyesinde ‘Yakında eklenecek ek CVE girişleri’ olduğunu belirtiyor. Diğer hataların da işletim sisteminin bu sürümünü etkilemesi olasıdır. Her iki durumda da, Apple cihazlarınızı güncellemenin zamanı geldi.”

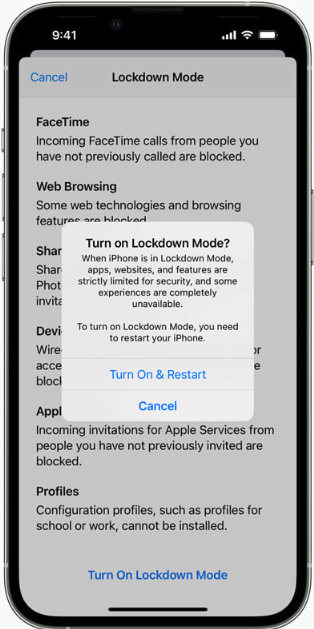

Apple’ın iOS 16’sı iki yeni güvenlik ve gizlilik özelliği içeriyor: Kilitleme Modu ve Güvenlik Kontrolü. kablolu.com Güvenlik Kontrolü’nü, aile içi istismar riski altında olan veya şu anda bu istismara maruz kalan kullanıcılar için bir özellik olarak tanımlar.

“Araç, kullanıcıların konum verilerine erişimi yönetmesini ve iptal etmesini ve gizlilikle ilgili izinleri sıfırlamasını kolaylaştırmak için bir dizi kontrolü tek bir yerde merkezileştirir” diye yazdı. Lily Saman Newman.

“Öte yandan, Kilitleme Modu, hedeflenen casus yazılım saldırıları ve agresif devlet destekli bilgisayar korsanlığı ile karşı karşıya kalma potansiyeli olan kullanıcılar içindir. Bu özellik, gerekli olmayan iOS özelliklerini kapsamlı bir şekilde kısıtlar, böylece bir cihaza mümkün olduğunca az potansiyel giriş noktası olur. Dünya çapında daha fazla hükümet ve baskıcı kuruluş, özel önem taşıyan veya ilgi duyan bireyleri hedef almak için güçlü emtia casus yazılımları satın almaya başladığından, iOS’un genel güvenlik savunmaları bu özel tehditlere ayak uyduramadı.”

iOS 16’da Kilitleme Modunu açmak için şuraya gidin: Ayarlarsonra Gizlilik ve güvenliksonra Kilitleme Modu. Güvenlik Kontrolü aynı bölgede yer almaktadır.

Son olarak Adobe, 63 güvenlik açığına yönelik yedi yama yayınladı. Adobe Deneyim Yöneticisi, Köprü, InDesign, Photoshop, Kopyada, canlandırve illüstratör. Bu güncellemeler hakkında daha fazlası burada.

Herhangi bir güvenlik güncellemesi uygulamadan önce verilerinizi ve/veya sisteminizi yedeklemeyi unutmayın. Bu ay bu yamalardan herhangi birini yüklerken aksaklıklar veya sorunlar yaşarsanız, lütfen aşağıya bir yorum bırakmayı düşünün; Diğer okuyucuların da aynı şeyi yaşaması ve faydalı ipuçlarıyla buraya gelmesi için iyi bir şans var.