WordPress, saldırganların hedef web sitesinde rastgele PHP kodu çalıştırmasına olanak tanıyan başka bir kusurla zincirlenebilecek bir uzaktan kod yürütme (RCE) güvenlik açığını gideren 6.4.2 sürümünü yayımladı.

WordPress, web siteleri oluşturmak ve yönetmek için kullanılan oldukça popüler bir açık kaynaklı içerik yönetim sistemidir (CMS). Şu anda 800 milyondan fazla site tarafından kullanılıyor ve internetteki tüm sitelerin yaklaşık %45’ini oluşturuyor.

Projenin güvenlik ekibi, WordPress çekirdek 6.4’te sunulan ve belirli koşullar altında rastgele PHP kod yürütülmesine izin verebilecek bir Özellik Odaklı Programlama (POP) zinciri güvenlik açığı keşfetti.

Bir POP zinciri, bir saldırganın seri durumdan çıkarılmış bir nesnenin tüm özelliklerini kontrol etmesini gerektirir; bu, PHP’nin deinialize() işlev. Bunun bir sonucu olarak, ‘ gibi megic yöntemlere gönderilen değerleri kontrol ederek uygulamanın akışını ele geçirme olasılığı ortaya çıkar._uyanmak()‘.

Güvenlik sorunu, kritik önem derecesine ulaşmak için hedef sitede bir eklenti veya tema eklentisinde bulunabilecek bir PHP nesne enjeksiyon kusurunun varlığını gerektirir.

Wordfence’teki WordPress güvenlik uzmanları tarafından hazırlanan bir PSA, sorunla ilgili bazı ek teknik ayrıntılar sağlayarak sorunun, blok düzenleyicide HTML ayrıştırmayı geliştirmek için WordPress 6.4’te sunulan ‘WP_HTML_Token’ sınıfında olduğunu açıklıyor.

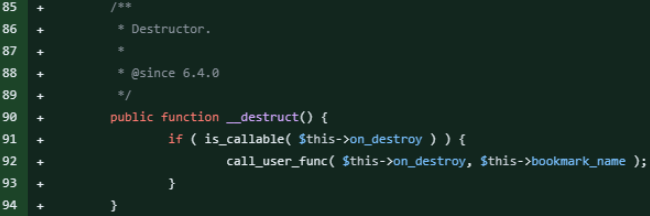

Sınıf bir ‘ içeriyordu__yok etme‘Kullanılan sihirli yöntem’call_user_func’ ‘de tanımlanan bir işlevi yürütmek içinon_destroy’ mülkiyet’ ileyer işareti_adı‘ bir argüman olarak.

Araştırmacılar, nesne enjeksiyonu güvenlik açığından yararlanan bir saldırganın, rastgele kod yürütmek için bu özellikler üzerinde kontrol sahibi olabileceğini söylüyor.

Kusur tek başına kritik olmasa da, kurulu ve aktif eklentiler veya temalar üzerinde nesne enjeksiyonu ihtiyacı nedeniyle, WordPress çekirdeğinde istismar edilebilir bir POP zincirinin varlığı, WordPress siteleri için genel riski önemli ölçüde artırır.

WordPress ve eklentiler için Patchstack güvenlik platformundan gelen bir başka bildirimde, bu soruna yönelik bir yararlanma zincirinin birkaç hafta önce GitHub’a yüklendiği ve daha sonra PHP uygulama güvenliği testinde kullanılan PHPGGC kitaplığına eklendiği vurgulanıyor.

Güvenlik açığı potansiyel olarak kritik olsa ve belirli koşullar altında kullanılabilir olsa bile araştırmacılar, yöneticilerin WordPress’in en son sürümüne güncelleme yapmasını öneriyor. Çoğu güncelleme yeni sürümü otomatik olarak yüklese bile araştırmacılar, güncellemenin tamamlanıp tamamlanmadığını manuel olarak kontrol etmenizi tavsiye ediyor.