WordPress için WooCommerce Stripe Gateway eklentisinin, kimliği doğrulanmamış herhangi bir kullanıcının eklenti aracılığıyla verilen sipariş ayrıntılarını görüntülemesine izin veren bir hataya karşı savunmasız olduğu bulundu.

WooCommerce Stripe Payment, şu anda 900.000 aktif kurulumu olan WordPress e-ticaret siteleri için bir ödeme ağ geçididir. Web sitelerinin Stripe’ın ödeme işleme API’si aracılığıyla Visa, MasterCard, American Express, Apple Pay ve Google Pay gibi ödeme yöntemlerini kabul etmesine olanak tanır.

Patchstack’teki güvenlik analistleri, popüler eklentinin, hassas ayrıntıları saldırganlara ifşa edebilecek, kimliği doğrulanmamış, güvenli olmayan doğrudan nesne referansı (IDOR) hatası olan CVE-2023-34000’e karşı savunmasız olduğunu keşfetti.

Güvenlik açığı, kimliği doğrulanmamış kullanıcıların, PII (kişisel olarak tanımlanabilir bilgiler), e-posta adresleri, gönderim adresleri ve kullanıcının tam adı dahil olmak üzere ödeme sayfası verilerini görüntülemesine izin verebilir.

Yukarıdaki verilerin açığa çıkması ciddi olarak kabul edilir ve hedeflenen kimlik avı e-postaları yoluyla hesap ele geçirme girişimleri ve kimlik bilgilerinin çalınması gibi ek saldırılara yol açabilir.

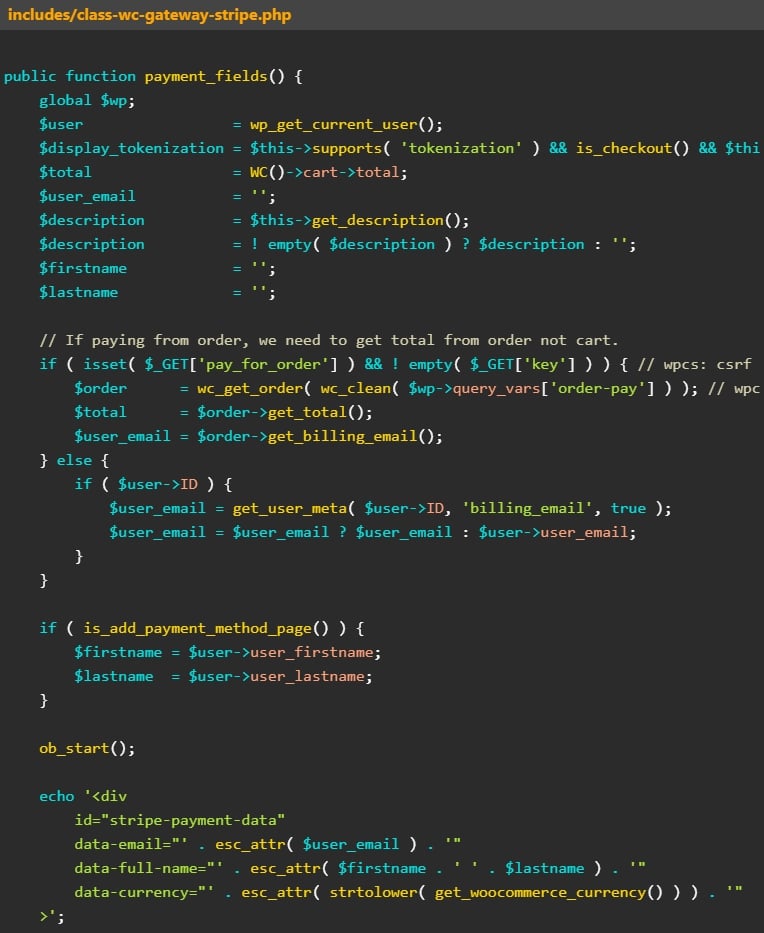

Kusur, sipariş nesnelerinin güvenli olmayan bir şekilde işlenmesinden ve eklentinin ‘javascript_params’ ve ‘payment_fields’ işlevlerinde uygun erişim kontrol önlemlerinin bulunmamasından kaynaklanmaktadır.

Bu kod hataları, isteğin izinlerini veya siparişin sahipliğini (kullanıcı eşleştirme) kontrol etmeden herhangi bir WooCommerce’in sipariş ayrıntılarını görüntüleme işlevlerini kötüye kullanmayı mümkün kılar.

Kusur, kullanıcıların yükseltmeleri önerilen sürüm olan 7.4.1’in altındaki tüm WooCommerce Stripe Gateway sürümlerini etkiler.

Patchstack, 17 Nisan 2023’te CVE-2023-34000’i keşfedip eklenti satıcısına bildirdi ve 30 Mayıs 2023’te 7.4.1 sürümüne sahip bir yama yayınlandı.

WordPress.org istatistiklerine göre, eklentinin aktif kurulumlarının yarısından fazlası şu anda savunmasız bir sürüm kullanıyor ve bu da siber suçluların dikkatini çekmek zorunda olan büyük bir saldırı yüzeyi anlamına geliyor.

Son birkaç ayda Elementor Pro, Gelişmiş Özel Alanlar, Elementor için Temel Eklentiler ve Güzel Çerez Onay Afişi gibi savunmasız WordPress eklentilerine saldıran birden fazla bilgisayar korsanı vakası oldu.

WordPress site yöneticileri, tüm eklentilerini güncel tutmalı, ihtiyaç duyulmayanları/kullanılmayanları devre dışı bırakmalı ve sitelerini dosyaların değiştirilmesi, ayarların değiştirilmesi veya yeni yönetici hesaplarının oluşturulması gibi şüpheli etkinlikler açısından izlemelidir.