Güvenlik araştırmacıları, milyonlarca yüklemeye sahip ‘Gelişmiş Özel Alanlar’ ve ‘Gelişmiş Özel Alanlar Pro’ WordPress eklentilerinin siteler arası komut dosyası çalıştırma saldırılarına (XSS) karşı savunmasız olduğu konusunda uyarıyorlar.

İki eklenti, dünya çapındaki sitelerde 2.000.000 aktif yükleme ile WordPress’in en popüler özel alan oluşturucuları arasındadır.

Patchstack’in araştırmacısı Rafie Muhammad, 2 Mayıs 2023’te CVE-2023-30777 tanımlayıcısı atanan yüksek önem dereceli yansıyan XSS güvenlik açığını keşfetti.

XSS hataları genellikle saldırganların başkaları tarafından görüntülenen web sitelerine kötü amaçlı komut dosyaları eklemesine izin vererek, kodun ziyaretçinin web tarayıcısında yürütülmesine neden olur.

Patchstack, XSS kusurunun kimliği doğrulanmamış bir saldırganın hassas bilgileri çalmasına ve etkilenen bir WordPress sitesinde ayrıcalıklarını artırmasına izin verebileceğini söylüyor.

“Bu güvenlik açığının, Gelişmiş Özel Alanlar eklentisinin varsayılan kurulumunda veya yapılandırmasında tetiklenebileceğini unutmayın.” Bültende Patchstack’i açıklıyor.

“XSS, yalnızca Gelişmiş Özel Alanlar eklentisine erişimi olan oturum açmış kullanıcılar tarafından da tetiklenebilir.”

Bu, kimliği doğrulanmamış saldırganın, kusuru tetiklemek için kötü amaçlı bir URL’yi ziyaret etmesi için eklentiye erişimi olan birinin yine de sosyal mühendislik yapması gerekeceği anlamına gelir.

Eklentinin geliştiricisi, Patchstack’in keşfi üzerine sorundan haberdar edildi ve 4 Mayıs 2023’te 6.1.6 sürümünde bir güvenlik güncellemesi yayınladı.

XSS kusuru

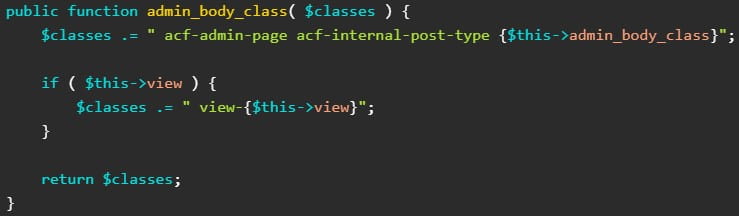

CVE-2023-30777 kusuru, WordPress’in yönetici alanındaki ana gövde etiketi için CSS sınıflarını (tasarım ve düzen) kontrol eden ve filtreleyen bir kancanın çıktı değerini düzgün şekilde sterilize edemeyen “admin_body_class” işlev işleyicisinden kaynaklanmaktadır. Siteler.

Saldırgan, bileşenlerine bir sınıf dizesi olan nihai ürüne geçecek zararlı kod (DOM XSS yükleri) eklemek için eklenti kodunda, özellikle ‘$this→view’ değişkeninde güvenli olmayan bir doğrudan kod birleştirmesinden yararlanabilir.

‘sanitize_text_field’ eklentisi tarafından kullanılan temizleme işlevi, kötü amaçlı kod enjeksiyonunu yakalayamayacağı için saldırıyı durdurmaz.