Şu anda 930.000’den fazla web sitesi tarafından kullanılan premium WordPress eklentisi ‘Gravity Forms’, kimliği doğrulanmamış PHP Object Injection’a karşı savunmasızdır.

Gravity Forms, web sitesi sahiplerinin ödeme, kayıt, dosya yükleme veya ziyaretçi-site etkileşimleri veya işlemleri için gerekli diğer formları oluşturmak için kullandıkları özel bir form oluşturucudur.

Gravity Forms web sitesinde Airbnb, ESPN, Nike, NASA, PennState ve Unicef gibi çok çeşitli büyük şirketler tarafından kullanıldığını iddia ediyor.

CVE-2023-28782 olarak izlenen güvenlik açığı, 2.73 ve altındaki tüm eklenti sürümlerini etkiliyor.

Kusur, PatchStack tarafından 27 Mart 2023’te keşfedildi ve satıcı tarafından 11 Nisan 2023’te kullanıma sunulan 2.7.4 sürümünün yayınlanmasıyla düzeltildi.

Gravity Forms kullanan web sitesi yöneticilerinin mevcut güvenlik güncellemesini mümkün olan en kısa sürede uygulamaları tavsiye edilir.

kusur ayrıntıları

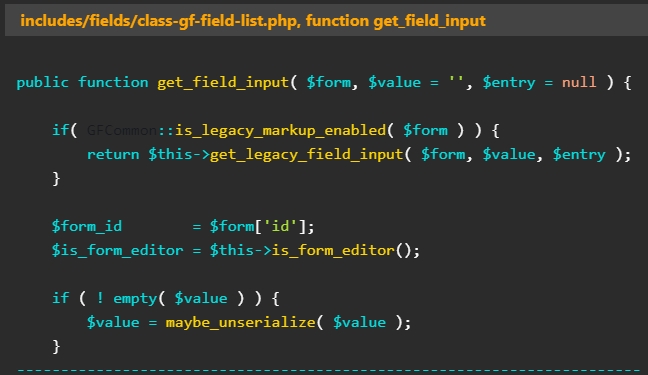

Sorun, ‘maybe_unserialize’ işlevi için kullanıcı tarafından sağlanan giriş denetimlerinin olmamasından kaynaklanır ve Gravity Forms ile oluşturulan bir forma veri gönderilerek tetiklenebilir.

PatchStack raporda “PHP nesne serileştirmeye izin verdiğinden, kimliği doğrulanmamış bir kullanıcı geçici serileştirilmiş dizeleri savunmasız bir serileştirme çağrısına geçirebilir ve bu da uygulama kapsamına rastgele bir PHP nesnesinin (nesnelerinin) enjeksiyonuna neden olabilir” uyarısında bulunuyor.

“Bu güvenlik açığının, Gravity Forms eklentisinin varsayılan kurulumunda veya yapılandırmasında tetiklenebileceğini ve yalnızca bir liste alanı içeren oluşturulmuş bir forma ihtiyaç duyduğunu unutmayın.”

CVE-2023-28782’nin potansiyel ciddiyetine rağmen, PatchStack analistleri, savunmasız eklentide riski bir şekilde azaltan önemli bir POP (özelliğe yönelik programlama) zinciri bulamadı.

Bununla birlikte, aynı site bir POP zinciri içeren başka eklentiler veya temalar kullanıyorsa risk ciddi olmaya devam eder; bu, çok çeşitli mevcut WordPress eklentileri ve temaları ile geliştiriciler arasında değişen kod kalitesi ve güvenlik farkındalığı seviyeleri göz önüne alındığında alışılmadık bir durum değildir.

Bu gibi durumlarda, CVE-2023-28782’nin kötüye kullanılması, rastgele dosya erişimi ve değişikliğine, kullanıcı/üye verilerinin çalınmasına, kod yürütülmesine ve daha fazlasına yol açabilir.

Eklenti satıcısı, 2.74 sürümündeki Gravity Forms eklentisinden ‘maybe_unserialize’ işlevinin kullanımını kaldırarak kusuru düzeltti.

Güvenlik düzeltmeleri, bu durumda zararlı saldırılar başlatmak için kullanılabilecek POP zincirleri gibi saldırı vektörlerini ortadan kaldırabileceğinden, herhangi bir güncellemeyi WordPress sitenizde aktif olan tüm eklentilere ve temalara uygulamak da önemlidir.