TA473 olarak izlenen bir Rus bilgisayar korsanlığı grubu, diğer adıyla ‘Winter Vivern’, NATO yetkililerinin, hükümetlerin, askeri personelin ve diplomatların e-postalarını çalmak için Şubat 2023’ten bu yana yama uygulanmamış Zimbra uç noktalarındaki güvenlik açıklarından aktif olarak yararlanıyor.

İki hafta önce Sentinel Labs, ‘Winter Vivern’ tarafından virüs tarayıcısı gibi davranan kötü amaçlı yazılımları yaymak için siber suçlarla mücadele eden Avrupa ajanslarını taklit eden siteleri kullanan yakın tarihli bir operasyon hakkında bilgi verdi.

Bugün Proofpoint, tehdit aktörünün NATO ile bağlantılı kuruluşların ve kişilerin iletişimlerine erişmek için Zimbra İşbirliği sunucularında CVE-2022-27926’yı nasıl kullandığına dair yeni bir rapor yayınladı.

Zimbra’yı Hedefleme

Winter Vivern saldırıları, tehdit aktörünün Acunetix aracı güvenlik açığı tarayıcısını kullanarak yama uygulanmamış web posta platformlarını taramasıyla başlar.

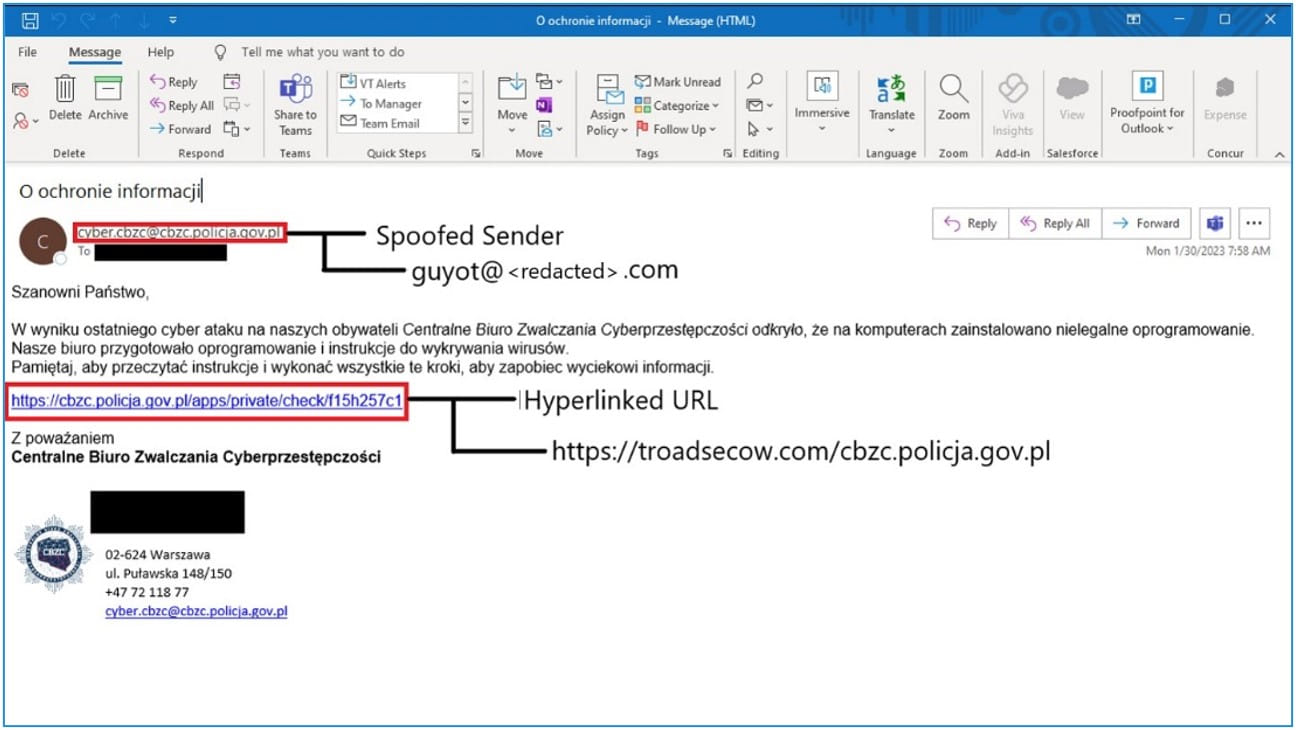

Daha sonra, bilgisayar korsanları, güvenliği ihlal edilmiş bir adresten, hedefin aşina olduğu veya bir şekilde kuruluşlarıyla alakalı biri gibi görünen bir kimlik avı e-postası gönderir.

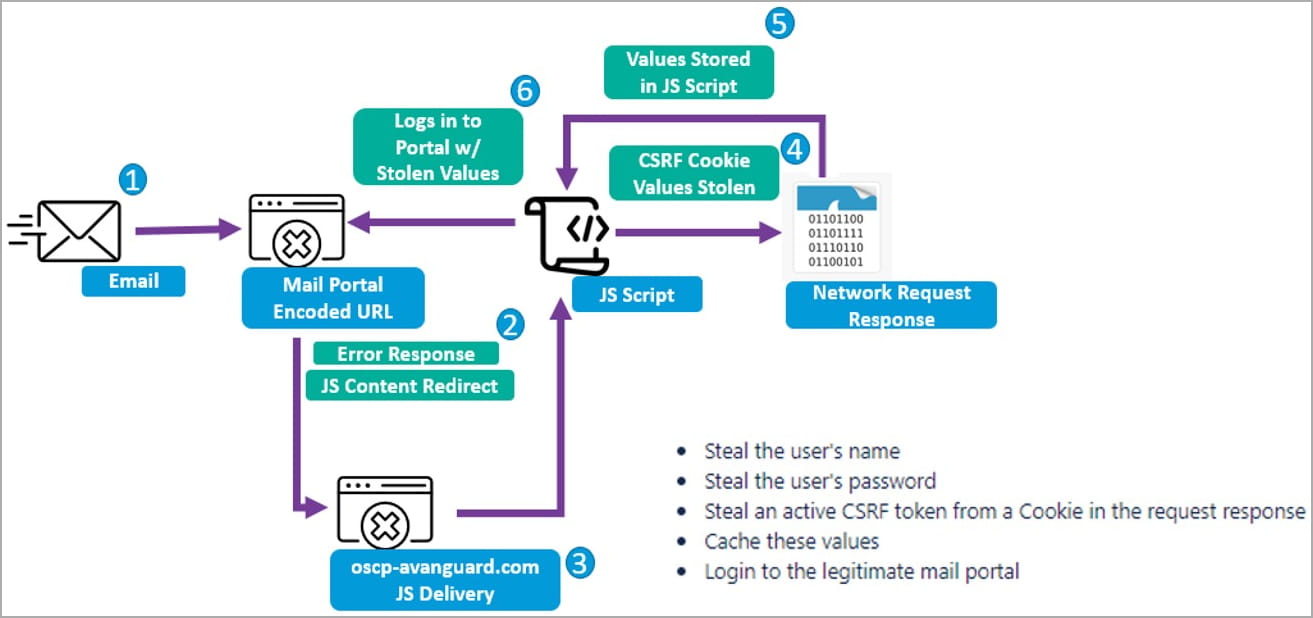

E-postalar, web sayfasına diğer JavaScript yüklerini enjekte etmek için hedefin güvenliği ihlal edilmiş Zimbra altyapısındaki CVE-2022-27926’dan yararlanan bir bağlantı içerir.

Bu yükler daha sonra güvenliği ihlal edilmiş Zimbra uç noktasından alınan tanımlama bilgilerinden kullanıcı adlarını, parolaları ve jetonları çalmak için kullanılır. Bu bilgiler, tehdit aktörlerinin hedeflerin e-posta hesaplarına serbestçe erişmesini sağlar.

Proofpoint, bildirilen raporda “Bu CSRF JavaScript kod blokları, savunmasız bir web posta örneğini barındıran sunucu tarafından yürütülüyor” diye açıklıyor.

“Ayrıca, bu JavaScript, hedeflerin kullanıcı adını, parolasını ve CSRF belirtecini gösteren anahtar web isteği ayrıntılarını döndürmek için yerel web posta portalının JavaScript’ini çoğaltır ve öykünmeye dayanır.”

“Bazı durumlarda araştırmacılar, TA473’ün özellikle RoundCube web posta istek belirteçlerini de hedef aldığını gözlemledi.”

Bu ayrıntı, tehdit aktörlerinin kimlik avı e-postalarını oluşturmadan ve açılış sayfası işlevini ayarlamadan önce hedeflerinin hangi portalı kullandığını anlayarak saldırı öncesi keşifteki titizliğini göstermektedir.

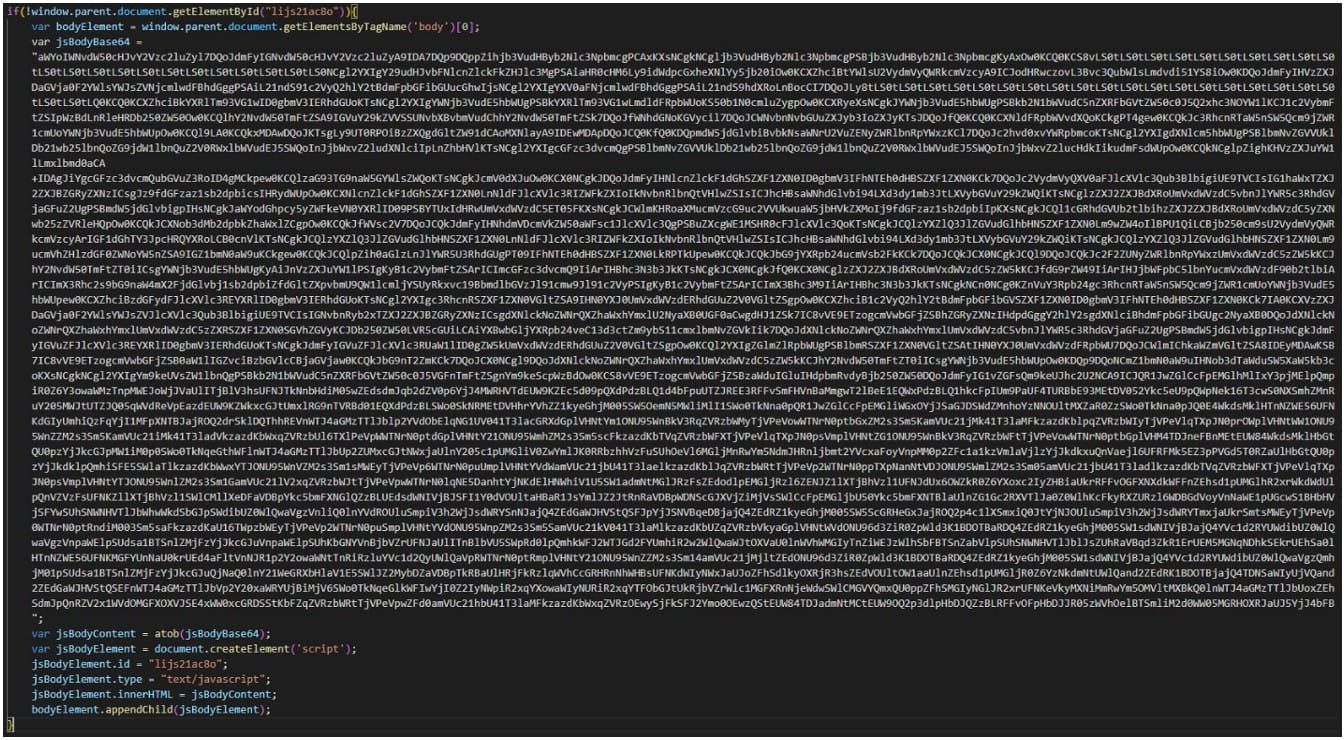

Analizi daha karmaşık hale getirmek için kötü amaçlı JavaScript’e uygulanan üç base64 gizleme katmanının yanı sıra, ‘Winter Vivern’, yerel bir web posta portalında çalışan, normal işlemlerle karışan ve tespit edilme olasılığını azaltan meşru JavaScript’in bölümlerini de içeriyordu.

Son olarak, tehdit aktörleri güvenliği ihlal edilmiş web postalarındaki hassas bilgilere erişebilir veya belirli bir süre boyunca iletişimleri izlemek için ellerinde tutabilirler. Ek olarak, bilgisayar korsanları, ihlal edilen hesapları yanal kimlik avı saldırıları gerçekleştirmek ve hedef kuruluşlara sızmalarını ilerletmek için kullanabilir.

Araştırmacılar, ‘Winter Vivern’in özellikle sofistike olmadığını belirtmelerine rağmen, yazılım yamalarını yeterince hızlı uygulayamayan yüksek profilli hedeflere karşı bile çalışan etkili bir operasyonel yaklaşım izliyorlar.

Bu durumda, Nisan 2022’de yayınlanan Zimbra Collaboration 9.0.0 P24’te CVE-2022-27926 düzeltildi.

En erken saldırıların Şubat 2023’te gözlemlendiği düşünüldüğünde, güvenlik güncellemesinin uygulanmasındaki gecikme en az on ay olarak ölçülüyor.