Romcom saldırganları, sıfır gün saldırılarında yeni tanıtılan Winrar güvenlik açığını (CVE-2025-8088) kullanan tek kişi değil: Rus siber güvenlik şirketi Bi.zone’a göre, kağıt kurtçası Rus örgütlerini hedeflemek için kullandığı bir grup.

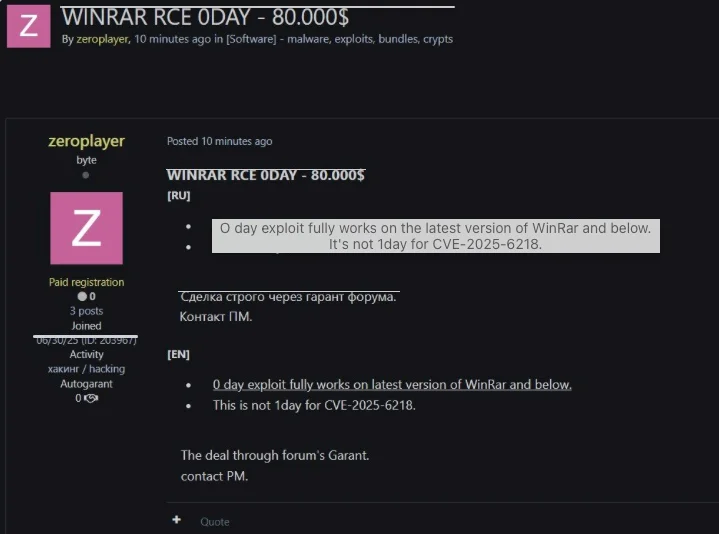

Bi.zone araştırmacıları, Romcom ve Paper Westwolf’un aynı istismarda nasıl ellerini aldığını ortaya çıkarmış olabilir: Görünüşe göre Haziran ayı sonlarında bir siber suç forumunda 80.000 dolara satışa sunulmuş olabilir.

Winrar Sıfır Gün Satış için İstismar (Kaynak: Bi.zone)

Benekli kampanyalar

Pazartesi günü, ESET araştırmacıları saldırıların kullanıldığını paylaştı. CVE-2025-8088 -Winrar V7.12’yi etkileyen ve kötü amaçlı kod yürütmesi için kullanılabilen yoldan çıkarak güvenlik açığı-Avrupa ve Kanada’daki finans, üretim, savunma ve lojistik şirketlerine yönelikti ve 18 Temmuz ile 21 Temmuz arasında gerçekleşti.

Hedefler, görünüşte iş arayanlar tarafından gönderilen ve CV’lerini içeren belgeler gibi görünenleri içeriyordu.

ESET araştırmacıları, “Güvenlik açığı (…) yol geçişi için alternatif veri akışları (ADSE’ler) kullanıyor. Saldırganlar, arşivi özel olarak sadece bir iyi huylu dosya içerecek şekilde hazırladılar, ancak birçok kötü amaçlı reklam içeriyor (kullanıcının bakış açısından hiçbir belirti yok).

“Bir kurban bu görünüşte iyi huylu dosyayı açtığında, Winrar onu tüm reklamlarıyla birlikte açar. Örneğin, ELI_ROSEFELD_CV2 – Kopyala (10) .rarkötü niyetli bir DLL konuşlandırılır %Sıcaklık%. Benzer şekilde, Windows başlangıç dizinine kötü niyetli bir LNK dosyası dağıtılır, böylece kullanıcı girişinde yürütme yoluyla kalıcılık elde edilir. ”

ESET’in telemetrisi, hedeflerin hiçbirinin tehlikeye girmediğini gösteriyor. Araştırmacıların sonraki analizi, nihai hedefin bir arka kapı kullanmak olduğunu göstermiştir: bir Snipbot varyantı, Rustyclaw veya Mythic Ajan.

“[ESET] Araştırmacılar, gözlemlenen faaliyetleri hedeflenen bölgeye, TTP’lere ve kullanılan kötü amaçlı yazılımlara dayalı olarak yüksek güvenle romcom’a bağlarlar. Romcom (Storm-0978, Tropikal Scorpius veya UNC2596 olarak da bilinir), hem seçilen iş sektörlerine karşı fırsatçı kampanyaları hem de hedeflenen casusluk operasyonlarına yönelik Rusya’ya uyumlu bir gruptur. Grubun odağı, daha geleneksel siber suç operasyonlarına paralel olarak istihbarat toplayan casusluk operasyonlarını içerecek şekilde değişti ”dedi.

“Bu kırılganlığın başka bir tehdit oyuncusu tarafından da kullanıldığını biliyoruz ve Rus siber güvenlik şirketi Bi.zone tarafından bağımsız olarak keşfedildi. Özellikle, bu ikinci tehdit oyuncusu Romcom’un başlamasından birkaç gün sonra CVE – 2025-8088’den yararlanmaya başladı.”

Bi.zone, CVE-2025-8088 için bir istismar içeren bubi tuzaklı arşiv dosyaları sunan Spearphishing kampanyasının Rus örgütlerini hedeflediğini söylüyor.

Bundan önce, Temmuz ayı başlarında, “kağıt kurt adam” tehdidi oyuncusu da bir istismar kullandı CVE – 2025‐6218CVE-2025-8088’e çok benzer. CVE – 2025‐6218, Haziran 2025 başında Winrar Bakımcılarına açıklandı ve 10 Haziran’da piyasaya sürülen Winrar 7.12 Beta 1’de yamalandı.

Her iki kampanyada da saldırganlar bir devlet kurumunda çalışan olarak poz verdiler ve görünüşte alıcıyı Rus bakanlıklarından birinden bir mektuptan haberdar ediyordu. Daha sonraki bir kampanya, görünüşte bir havayolu şirketi hakkında bilgi sunan bubi tuzaklı belgeleri içeriyordu.

Winrar kullanıcıları ne yapmalı?

Her iki sömürülen Winrar güvenlik açıkları ve CVE – 2025‐6218 için istismarın kaç saldırganın elini bildiğini bilerek, daha fazla saldırının – muhtemelen daha yaygın olanlar – yakında gerçekleşmesi muhtemeldir.

500’den fazla Winrar kullanıcısının, hem CVE – 2025-8088 hem de CVE – 2025‐6218 için düzeltmeler içeren Winrar 7.13’ü indirmeleri ve yüklemeleri tavsiye edilir.

CVE – 2025‐6218 ayrıca UNRAR’ı, taşınabilir Unrar kaynak kodunu ve unrar.dll’yi de etkiler, bu nedenle bunlar da güncellenmelidir.

ESET ve BI.ZONE, kuruluşların bu kampanyalarda hedeflenip hedeflenmediklerini kontrol etmelerine yardımcı olabilecek uzlaşma göstergeleri paylaştı.

7-ZIP kullanıcıları da güncellemeli

Bir başka popüler dosya arşivi yardımcısı olan 7-ZIP’deki bir güvenlik açığı, geçtiğimiz hafta sonu OSS-SEC posta listesi aracılığıyla herkese açık olarak açıklandı.

25.01’den (Ağustos başında yayınlanan) 7 ZIP sürümlerini etkileyen CVE-2025-55188, saldırganların kurban sistemlerine keyfi dosyalar yazmasına ve yürütmesine izin verebilir.

“25.01’den önce, kötü niyetli bir arşivin güvenli olmayan bir sembolik bağlantı oluşturması mümkün oldu. 7-ZIP, çıkarılırken sembolik bağlantıları takip ediyor, bu nedenle bu keyfi dosya yazmasına yol açıyor,” diye açıkladı Araştırmacı açıklandı.

Ayrıca, hedef kullanıcı Linux kullanıyorsa ve 7-ZIP’nin sembolik bağlantıları desteklediği bir formatta bir arşiv dosyası çıkarırsa, sömürünün güvenilir bir şekilde elde edilebileceğini söylediler ( .zip– .tar– 7z veya .rar).

“Bu saldırı pencerelerde de yapılabilir, ancak ek koşullar gereklidir. Pencerelerde, 7-ZIP ekstraksiyon işleminin sembolik bağlantılar oluşturma yeteneğine sahip olması gerekir (örneğin yönetici ayrıcalıklarıyla ekstrakt, Windows geliştirici modunda, vb.)” Diye eklediler.

En son ihlalleri, güvenlik açıklarını ve siber güvenlik tehditlerini asla kaçırmak için Breaking News e-posta uyarımıza abone olun. BURADA Abone Olun!