Hem devlet destekli hem de finansal motivasyona sahip çok sayıda tehdit aktörü, ilk erişim ve çeşitli kötü amaçlı yükler sağlamak için WinRAR’daki CVE-2025-8088 yüksek önem derecesine sahip güvenlik açığından yararlanıyor.

Güvenlik sorunu, kötü amaçlı dosyaları rastgele konumlara yazmak için Alternatif Veri Akışlarından (ADS) yararlanan bir yol geçiş hatasıdır. Saldırganlar geçmişte bu durumdan yararlanarak yeniden başlatmalarda kalıcılık sağlamak amacıyla Windows Başlangıç klasörüne kötü amaçlı yazılım yerleştirdiler.

Siber güvenlik şirketi ESET’teki araştırmacılar bu güvenlik açığını keşfettiler ve Ağustos 2025’in başlarında, Rusya bağlantılı RomCom grubunun sıfır gün saldırılarında bu güvenlik açığından yararlandığını bildirdiler.

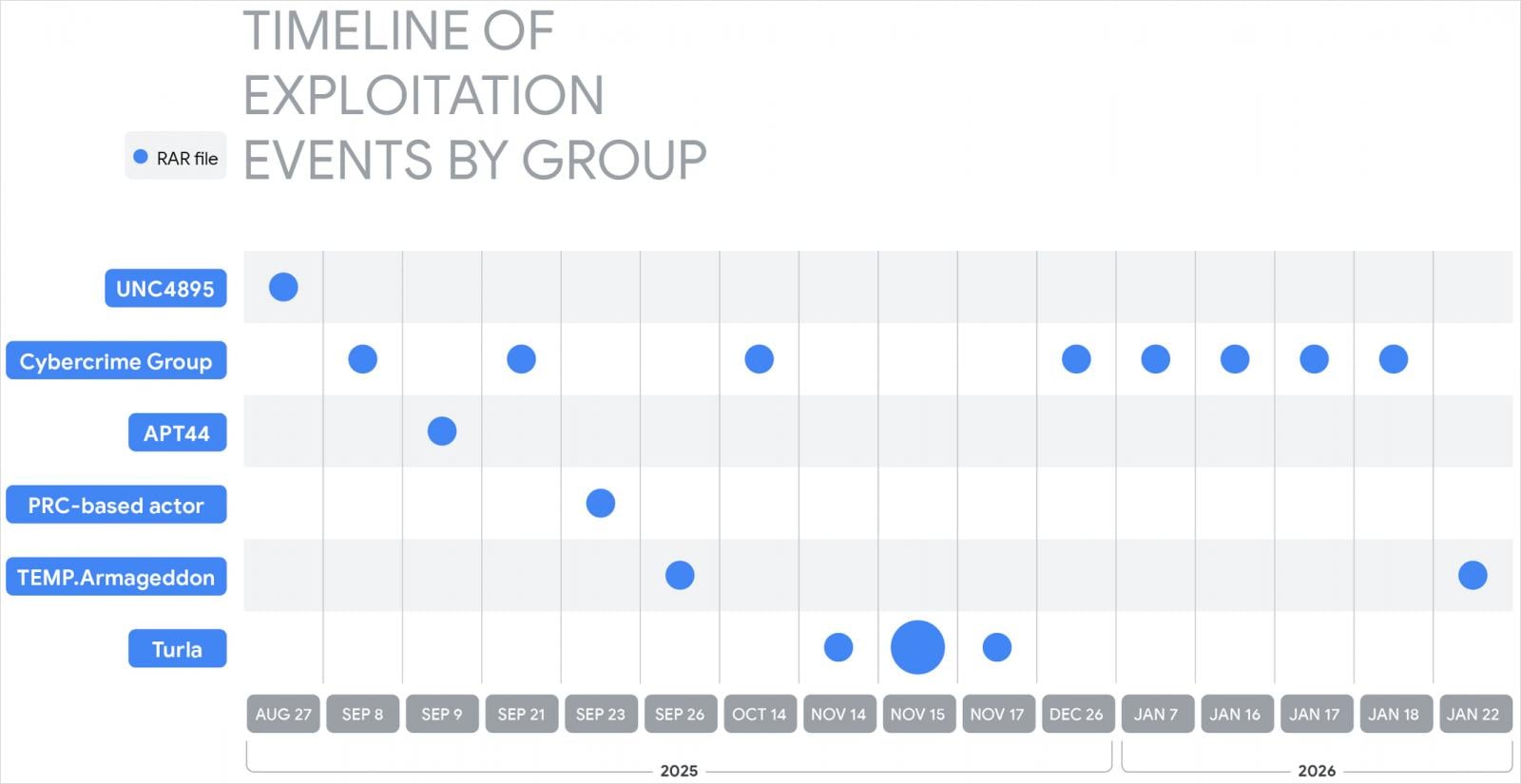

Google Tehdit İstihbarat Grubu (GTIG), bugün yayınladığı bir raporda, istismarın 18 Temmuz 2025 gibi erken bir tarihte başladığını ve hem devlet destekli casusluk aktörleri hem de daha alt düzey, finansal motivasyona sahip siber suçlular tarafından bugüne kadar devam ettiğini söylüyor.

“Kötüye kullanım zinciri genellikle kötü amaçlı dosyayı arşiv içindeki sahte bir dosyanın ADS’sinde gizlemeyi içerir.

Google araştırmacıları şöyle açıklıyor: “Kullanıcı genellikle arşiv içinde PDF gibi sahte bir belge görüntülese de, aynı zamanda kötü amaçlı ADS girişleri de mevcut; bunlardan bazıları gizli bir yük içeriyor, diğerleri ise sahte veriler.”

WinRAR açıldığında, dizin geçişini kullanarak ADS yükünü çıkarır ve genellikle LNK, HTA, BAT, CMD veya kullanıcı oturum açtığında çalıştırılan komut dosyalarını bırakır.

Google araştırmacılarının CVE-2025-8088’i istismar ettiğini gözlemlediği devlet destekli tehdit aktörleri arasında şunlar yer alıyor:

- UNC4895 (RomCom/CIGAR), hedef odaklı kimlik avı yoluyla Ukrayna askeri birimlerine NESTPACKER (Snipbot) sağlıyor.

- APT44 (FROZENBARENTS), devam eden indirmeler için kötü amaçlı LNK dosyaları ve Ukraynaca dildeki tuzakları kullanıyor.

- TEMP.Armageddon (CARPATHIAN), HTA indiricilerini Başlangıç klasörlerine bırakıyor (etkinlik 2026’ya kadar devam ediyor).

- Turla (SUMMIT), Ukrayna ordusu temalarını kullanarak STOCKSTAY kötü amaçlı yazılım paketini sunuyor.

- POISONIVY’yi dağıtmak için bu istismarı kullanan Çin bağlantılı aktörler, ek yükler indiren bir BAT dosyası olarak bırakıldı.

Kaynak: Google

Google ayrıca finansal motivasyona sahip aktörlerin, XWorm ve AsyncRAT gibi ticari uzaktan erişim araçlarını ve bilgi çalan programları, Telegram bot kontrollü arka kapıları ve Chrome tarayıcısı için kötü amaçlı bankacılık uzantılarını dağıtmak amacıyla WinRAR yol geçiş kusurunu istismar ettiğini gözlemledi.

Tüm bu tehdit aktörlerinin, geçen Temmuz ayında bir WinRAR açığının reklamını yapan “zeroplayer” takma adını kullanan bir firma gibi özel tedarikçilerden çalışan istismarlar sağladığına inanılıyor.

Aynı tehdit aktörü geçen yıl Microsoft Office sanal alan kaçışı, kurumsal VPN RCE, Windows yerel ayrıcalık yükseltme ve güvenlik çözümleri (EDR, antivirüs) için atlamalar için sıfır gün olduğu iddia edilenler de dahil olmak üzere çok sayıda yüksek değerli istismarı pazarladı ve bunları 80.000 ile 300.000 dolar arasında fiyatlara sattı.

Google, bunun, siber saldırıların yaşam döngüsünde çok önemli olan, saldırganlar için sürtünmeyi ve karmaşıklığı azaltan ve yama yapılmamış sistemleri kısa sürede hedeflemelerine olanak tanıyan istismar geliştirmenin metalaştırılmasını yansıttığını belirtiyor.

İster eski anahtarları temizliyor ister yapay zeka tarafından oluşturulan kod için korkuluklar kuruyor olun, bu kılavuz ekibinizin en başından itibaren güvenli bir şekilde geliştirme yapmasına yardımcı olur.

Hile sayfasını alın ve sır yönetimindeki tahminleri ortadan kaldırın.