Bilgisayar korsanları, zararsız sahte dosyalar içeren WinRAR kendiliğinden açılan arşivlerine kötü amaçlı işlevsellik ekleyerek, hedef sistemde güvenlik aracısını tetiklemeden arka kapılar yerleştirmelerine olanak tanıyor.

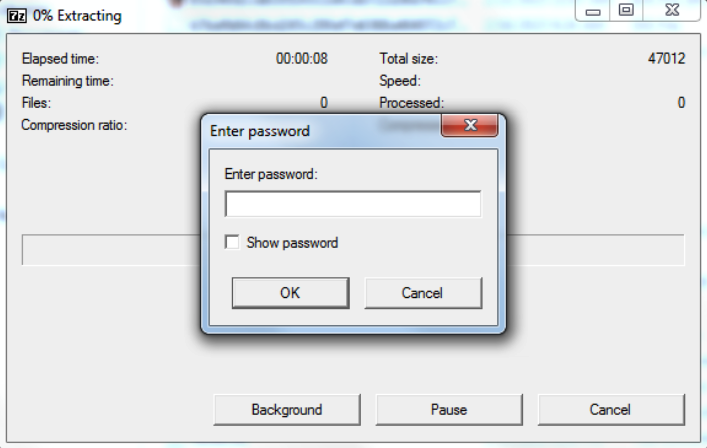

WinRAR veya 7-Zip gibi sıkıştırma yazılımlarıyla oluşturulan kendi kendine açılan arşivler (SFX), temel olarak, yerleşik bir açma saplaması (verileri açma kodu) ile birlikte arşivlenmiş verileri içeren yürütülebilir dosyalardır. Yetkisiz erişimi önlemek için bu dosyalara erişim parola korumalı olabilir.

SFX dosyalarının amacı, arşivlenmiş verilerin paketi ayıklamak için bir yardımcı programı olmayan kullanıcılara dağıtımını basitleştirmektir.

kaynak: CrowdStrike

Siber güvenlik şirketi CrowdStrike’daki araştırmacılar, yakın tarihli bir olay müdahale soruşturması sırasında ses efektlerinin kötüye kullanıldığını tespit etti.

Doğada SFX saldırıları

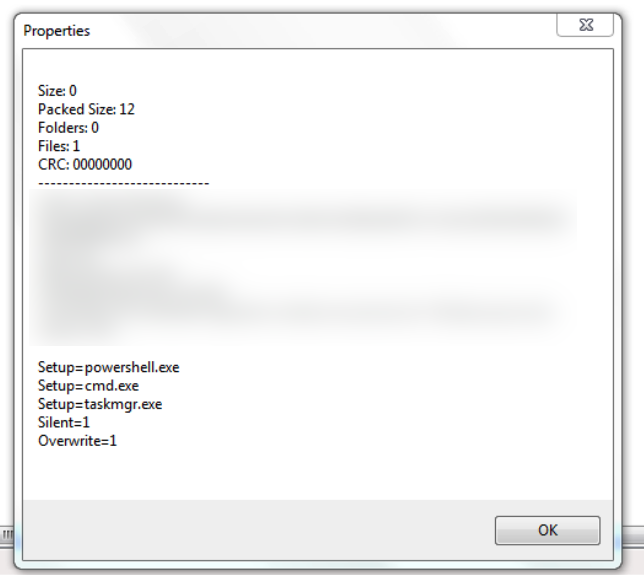

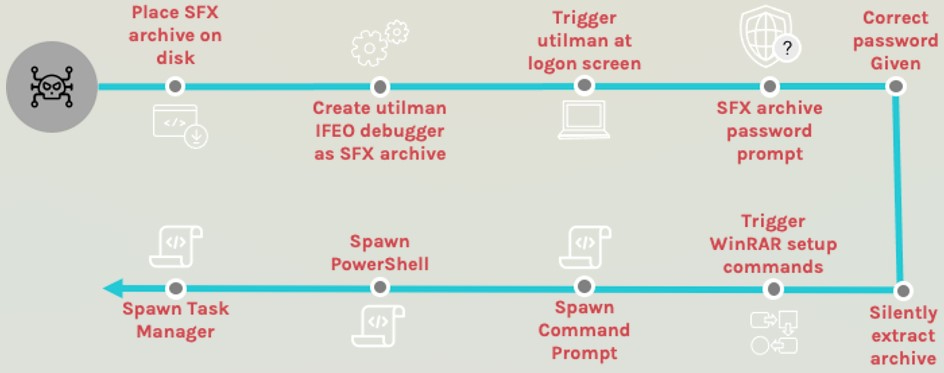

Crowdstrike’ın analizi, çalınan kimlik bilgilerini ‘utilman.exe’yi kötüye kullanmak için kullanan ve onu daha önce sisteme yerleştirilmiş olan parola korumalı bir SFX dosyasını başlatmaya ayarlayan bir saldırgan keşfetti.

Utilman, kullanıcı oturum açmadan önce yürütülebilen bir erişilebilirlik uygulamasıdır ve genellikle bilgisayar korsanları tarafından sistem kimlik doğrulamasını atlamak için kötüye kullanılır.

kaynak: CrowdStrike

Utilman.exe tarafından tetiklenen SFX dosyası parola korumalıdır ve yem görevi gören boş bir metin dosyası içerir.

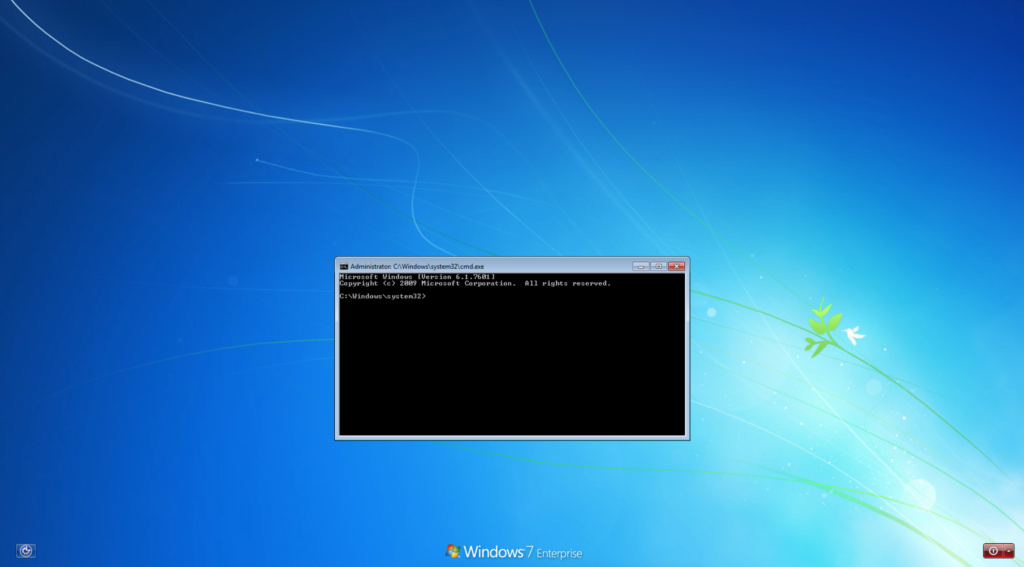

SFX dosyasının gerçek işlevi, WinRAR’ın kurulum seçeneklerini PowerShell, Windows komut istemi (cmd.exe) ve görev yöneticisini sistem ayrıcalıklarıyla çalıştırmak için kötüye kullanmaktır.

Kullanılan tekniğe daha yakından bakan CrowdStrike’tan Jai Minton, saldırganın hedef arşivlenmiş metin dosyasını çıkardıktan sonra çalıştırılacak birden çok komut eklediğini fark etti.

Arşivde herhangi bir kötü amaçlı yazılım bulunmamakla birlikte, tehdit aktörü, sistemde bir arka kapı açacak bir SFX arşivi oluşturmak için kurulum menüsü altına komutlar ekledi.

kaynak: CrowdStrike

Yukarıdaki resimde görüldüğü gibi, yorumlar saldırganın SFX arşivini, çıkarma işlemi sırasında herhangi bir iletişim kutusu ve pencere görüntülenmeyecek şekilde özelleştirdiğini gösteriyor. Tehdit aktörü ayrıca PowerShell’i, komut istemini ve görev yöneticisini çalıştırmak için talimatlar ekledi.

WinRAR, işlemden önce veya sonra otomatik olarak çalışacak bir yürütülebilir dosya listesi eklemeye ve aynı ada sahip girişler varsa hedef klasördeki mevcut dosyaların üzerine yazmaya izin veren bir dizi gelişmiş SFX seçeneği sunar.

“Bu SFX arşivi oturum açma ekranından çalıştırılabildiği için, saldırgan, doğru parola sağlandığı sürece NT AUTHORITY\SYSTEM ayrıcalıklarıyla PowerShell, Windows komut istemi ve görev yöneticisini çalıştırmak için erişilebilen kalıcı bir arka kapıya etkili bir şekilde sahipti. ” diye açıklıyor Crowdstrike.

Araştırmacılar, “Bu tür bir saldırının, bir SFX arşivi sıkıştırıcı saplama saplamasından ziyade, bir arşivin içinde (genellikle parola korumalıdır) kötü amaçlı yazılım arayan geleneksel virüsten koruma yazılımı tarafından tespit edilmemesi muhtemeldir” diye ekliyor.

kaynak: CrowdStrike

Crowdstrike, kötü amaçlı SFX dosyalarının geleneksel AV çözümleri tarafından yakalanma olasılığının düşük olduğunu iddia ediyor. Testlerimizde Windows Defender, ayıklamadan sonra PowerShell’i çalıştırmak için özelleştirilmiş bir SFX arşivi oluşturduğumuzda tepki gösterdi.

Microsoft’un güvenlik aracısı, ortaya çıkan yürütülebilir dosyayı Wacatac olarak izlenen kötü amaçlı bir komut dosyası olarak algıladı ve karantinaya aldı. Ancak, bu reaksiyonu yalnızca bir kez kaydettik ve tekrarlayamadık.

Araştırmacılar, kullanıcılara SFX arşivlerine özellikle dikkat etmelerini ve arşivin içeriğini kontrol etmek için uygun yazılımı kullanmalarını ve ayıklama sırasında çalışacak şekilde programlanmış olası komut dosyalarını veya komutları aramalarını tavsiye ediyor.