ÖNEMLİ BULGULAR

- WinRAR’daki sıfır gün güvenlik açığı, bilgisayar korsanları tarafından tüccarları hedeflemek için kullanıldı.

- Bu kusur, bilgisayar korsanlarının masum görünen arşiv dosyalarındaki kötü amaçlı komut dosyalarını gizlemesine olanak tanıyor.

- Bilgisayar korsanları, kötü amaçlı dosyaları dağıtmak için özel ticaret forumlarını hedef aldı.

- Bir kurban kötü amaçlı dosyayı açtığında, bilgisayar korsanları aracılık hesaplarına yetkisiz erişim sağlayabilir.

- Yaklaşık 130 tüccar bu planın kurbanı oldu ve mali kayıplar hâlâ hesaplanıyor.

Siber güvenlik uzmanları, yaygın olarak kullanılan arşivleme aracı WinRAR’da sıfır gün güvenlik açığı içeren endişe verici bir durumu ortaya çıkardı. Siber güvenlik şirketi Group-IB tarafından keşfedilen bu güvenlik açığı, siber suçlular tarafından tüccarların güvenliğini tehlikeye atmak ve potansiyel olarak fon çalmak için ustaca kullanıldı.

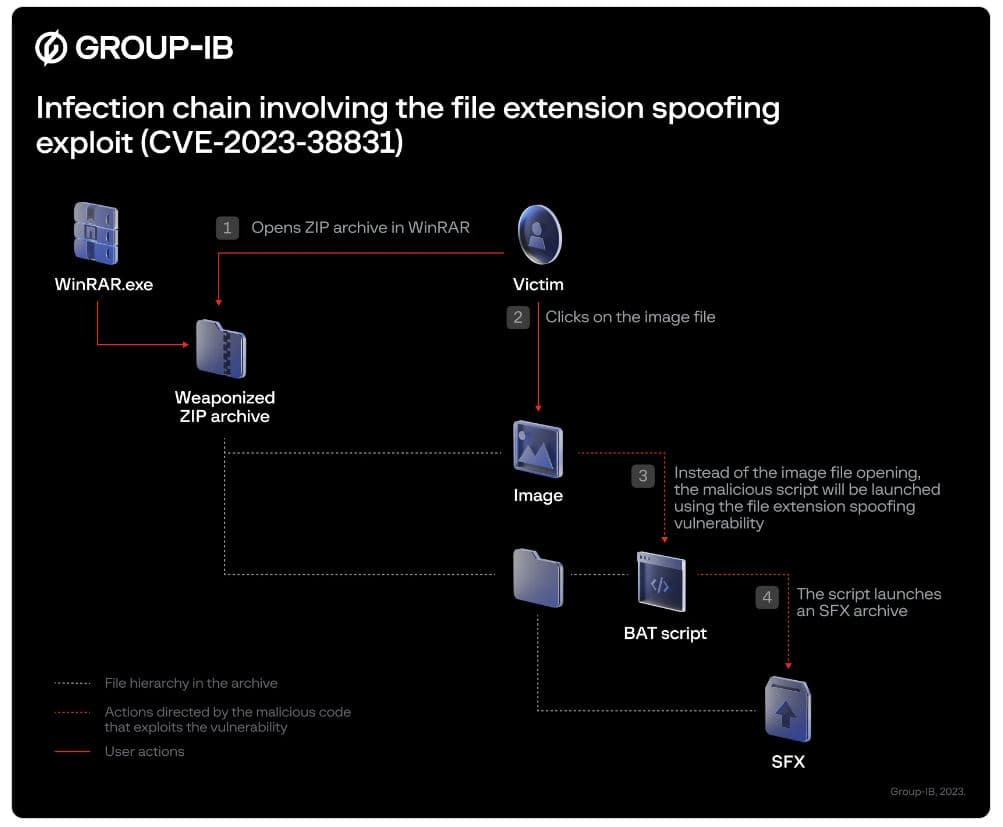

Güvenlik açığı, ZIP dosya formatlarının WinRAR tarafından işlenmesine odaklanıyor. Temel olarak, bilgisayar korsanlarının resimler veya metin belgeleri gibi görünüşte masum arşiv dosyalarındaki kötü amaçlı komut dosyalarını gizlemesine olanak tanır ve böylece kurbanları bilmeden bunları açmaları konusunda aldatır. Group-IB, bu 0 Günlük güvenlik açığını ilk olarak Haziran ayında tespit etti ancak araştırmacıları, bilgisayar korsanlarının Nisan ayından bu yana bu güvenlik açığından yararlandığından şüpheleniyor.

Saldırganların çalışma şekli, uzmanlaşmış ticaret forumlarını hedeflemek etrafında dönüyor. Akıllıca gizlenen bu kötü amaçlı ZIP arşivleri, en az sekiz halka açık forumda yerini buldu. Group-IB bu forumların isimlerini açıklamaktan kaçınsa da, bunların ticaret ve yatırımlardan kripto para birimiyle ilgili tartışmalara kadar geniş bir yelpazedeki konuları kapsadığını doğruladı.

Bu forumlardan biri, kötü niyetli dosyaların varlığını tespit ettikten sonra kullanıcılarına bir uyarı yayınladı ve saldırganların hesaplarını engellemek için önlemler aldı. Buna rağmen Group-IB, bilgisayar korsanlarının devre dışı bırakılan hesapları yeniden etkinleştirerek, zarar veren dosyalarını ileti dizileri veya özel mesajlar yoluyla yaymaya devam etmelerine olanak tanıdığını belirtti.

Farkında olmayan bir kurbanın bu dosyalardan birini açmasının sonuçları korkunçtur. Bilgisayar korsanları kurbanın aracılık hesaplarına yetkisiz erişim sağlayarak onlara yasa dışı mali faaliyetler yürütme ve potansiyel olarak para çekme olanağı sağlar. Group-IB’nin raporunun hazırlandığı tarihte yaklaşık 130 tüccar bu planın kurbanı olmuştu. Ancak spesifik mali kayıplar belirsizliğini koruyor.

Dikkat çekici bir şekilde Group-IB, bilgisayar korsanlarının para çekme girişiminde bulunduğunu anlatan bir kurbanla röportaj yapmayı başardı, ancak şans eseri bu girişim başarısızlıkla sonuçlandı. Bu siber suçluların kimlikleri hala gizemini koruyor. Bununla birlikte Grup-IB, daha önce kötü şöhretli “Evilnum” tehdit grubuyla ilişkilendirilen DarkMe adlı bir Visual Basic truva atının kullanıldığını tespit etti.

“TA4563” olarak da bilinen Evilnum, öncelikle finansal kuruluşlara ve çevrimiçi ticaret platformlarına yönelik finansal amaçlı faaliyetlere ilişkin bir geçmiş performansa sahiptir. Grup-IB, DarkMe truva atını tanırken, bu kampanyayı doğrudan Evilnum grubuna bağlama konusunda ihtiyatlı davrandı.

Sorumlu eylemi gerçekleştiren Grup-IB, güvenlik açığını derhal bildirdi ve CVE-2023-38831’i WinRAR’ın yapımcıları Rarlab’a atadı. Sonuç olarak, bu kritik güvenlik sorununu gidermeyi amaçlayan güncellenmiş bir WinRAR sürümü (sürüm 6.23) 2 Ağustos’ta yayımlandı.

WinRAR geçmişte birkaç kez güvenlik açıklarından etkilenmiştir. Ekim 2021’de WinRAR’ın ücretsiz deneme sürümü 5.70’de, saldırganların savunmasız sistemlerde rastgele kod yürütmesine olanak tanıyan bir uzaktan kod yürütme güvenlik açığı bulundu. Saldırganlar bir diyalog kutusunu manipüle ederek hatadan yararlanabilir ve potansiyel olarak çeşitli saldırılar başlatabilir. Bu sorun, 14 Haziran 2021’de yayınlanan WinRAR v. 6.02’de giderildi.

Mart 2019’da WinRar’ın 19 yıl boyunca sürecek bir kod yürütme güvenlik açığına sahip olduğu keşfedildi. ABD’deki kullanıcıları hedef alan 100’ün üzerinde güvenlik açığı ortaya çıktı. Saldırganlar, kullanıcılar ZIP dosyalarını açtığında tespit edilemeyen kötü amaçlı yazılımlar yerleştirebilir ve bu durum son 19 yıldaki tüm WinRar sürümlerini etkileyebilir. Kötü amaçlı yazılım, sistem yeniden başlatıldığında etkinleştirildi ve yalnızca birkaç antivirüs programı onu algıladı. Bir istismar, kaçak Ariana Grande albümü olarak gizlendi.

WinRAR kullanıyorsanız yazılımınızı en kısa sürede güncelleyin!