Group-IB’nin yeni bulguları, popüler WinRAR arşivleme yazılımındaki yakın zamanda yamalanan bir güvenlik açığının Nisan 2023’ten bu yana sıfır gün olarak kullanıldığını ortaya koyuyor.

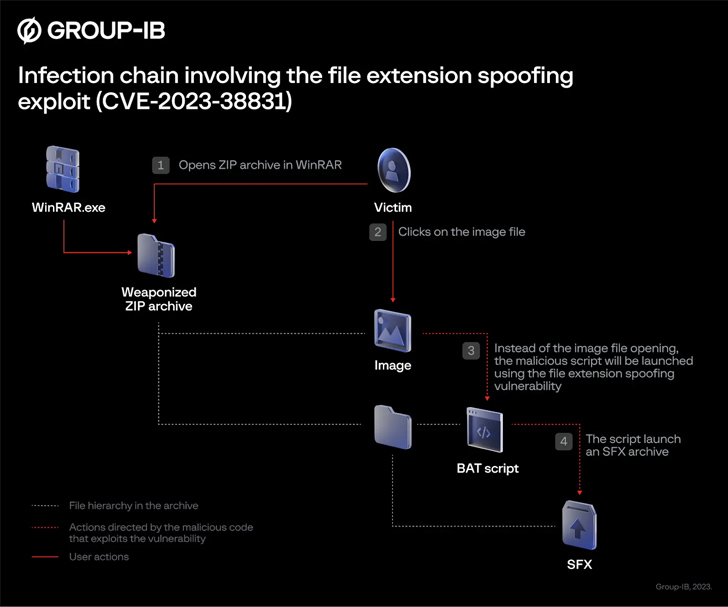

CVE-2023-38831 olarak kataloglanan güvenlik açığı, tehdit aktörlerinin dosya uzantılarını taklit etmesine olanak tanıyor ve böylece, görünüşte zararsız resim veya metin dosyaları gibi görünen bir arşiv içinde yer alan kötü amaçlı komut dosyalarının başlatılmasını mümkün kılıyor. Bu sorun, CVE-2023-40477 ile birlikte 2 Ağustos 2023’te yayınlanan 6.23 sürümünde ele alınmıştır.

Singapur merkezli firma tarafından Temmuz 2023’te keşfedilen saldırılarda, Forex Station gibi ticaretle ilgili forumlar aracılığıyla dağıtılan özel hazırlanmış ZIP veya RAR arşiv dosyaları, DarkMe, GuLoader ve Remcos RAT gibi çeşitli kötü amaçlı yazılım ailelerini dağıtmak için kullanıldı.

Group-IB kötü amaçlı yazılım analisti Andrey Polovinkin, “Cihazlara bulaştıktan sonra siber suçlular komisyoncu hesaplarından para çekiyor” dedi ve kampanyanın bir parçası olarak 130 kadar tüccarın cihazının ele geçirildiğini ekledi. Bu faaliyetten kaynaklanan toplam mağdur sayısı ve mali kayıplar şu anda net değil.

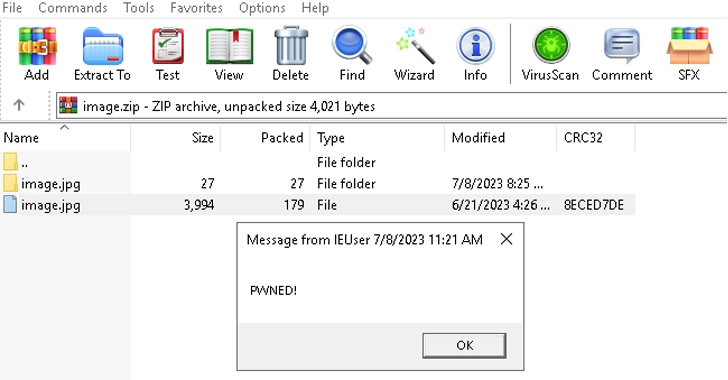

Bubi tuzaklı arşiv dosyası, bir görüntü dosyasının yanı sıra aynı isimli bir klasörü de içerecek şekilde oluşturulur.

Sonuç olarak, kurban görsele tıkladığında, bunun yerine klasör içinde bulunan bir toplu komut dosyası yürütülür ve bu daha sonra bir sonraki aşamayı, yani ek dosyaları çıkarmak ve başlatmak için tasarlanmış bir SFX CAB arşivini başlatmak için kullanılır. Komut dosyası aynı zamanda şüphe uyandırmamak için tuzak görüntüsünü de yüklüyor.

Polovinkin The Hacker News’e “CVE-2023-38831, ZIP arşivindeki dosyanın açılması sırasında oluşan bir işlem hatasından kaynaklanıyor” dedi. “Silahlı ZIP arşivleri en az 8 popüler ticaret forumunda dağıtıldı, bu nedenle kurbanların coğrafi konumu geniş ve saldırılar belirli ülkeleri veya endüstrileri hedef almıyor.”

WinRAR kusurundan yararlanan saldırıların arkasında kimin olduğu henüz bilinmiyor. Bununla birlikte DarkMe, EvilNum grubuna atfedilen bir Visual Basic truva atıdır ve ilk olarak Eylül 2022’de NSFOCUS tarafından Avrupa çevrimiçi kumar ve ticaret hizmetlerini hedef alan DarkCasino kod adlı bir kimlik avı kampanyasıyla bağlantılı olarak belgelenmiştir.

Bu yöntem kullanılarak ayrıca GuLoader (aka CloudEye) adı verilen ve daha sonra uzak bir sunucudan Remcos RAT’ı almaya çalışan bir kötü amaçlı yazılım türü de teslim edilir.

Polovinkin, “CVE-2023-38831’in son zamanlarda istismar edilmesi vakaları bize yazılımdaki güvenlik açıklarıyla bağlantılı sürekli riskleri hatırlatıyor” dedi. “Tehdit aktörleri son derece becerikli ve her zaman güvenlik açıklarını keşfetmenin ve ardından bunlardan yararlanmanın yeni yollarını bulacaklar.”