Fortiguard Labs tarafından Ocak 2025 tehdit analizine göre, Winos4.0 kötü amaçlı yazılım çerçevesinden yararlanan yeni bir siber saldırı dalgası, vergi denetim uyarıları olarak gizlenen kötü niyetli PDF ekleri aracılığıyla Tayvan’daki kuruluşları hedefledi.

Kampanya, algılamadan kaçarken mağdur ağlarına kalıcı erişim sağlamak için çok aşamalı yük dağıtım, forensik teknikler ve otomatik güvenlik bypass mekanizmaları kullanıyor.

Vergi Otoritesi İletişim Olarak Kimlik Yardım Kampanyası Masquerades

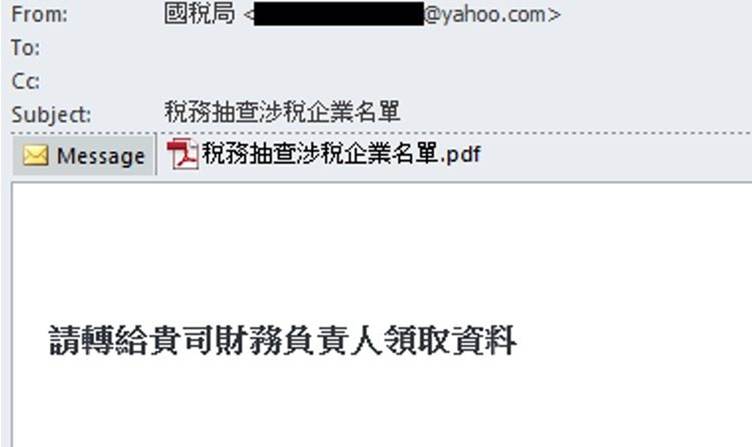

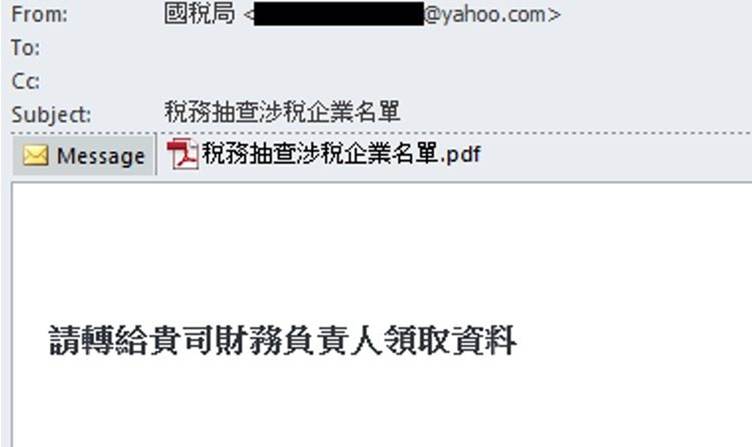

Saldırı zinciri, vergi denetimleri için planlanan işletmeler listesini içerdiğini iddia eden Tayvan Ulusal Vergilendirme Bürosu’ndan gönderilen kimlik avı e -postaları ile başlar.

Bu e -postalar, alıcıları resmi bir Maliye Mutabakatı Bakanlığı olarak biçimlendirilmiş bir PDF belgesine bağlı kötü amaçlı bir fermuar arşivi indirmeye yönlendirir.

Analiz, PDF’nin (PDF/Agent.a6dc! Tr.dldr olarak tespit edilmesi), kurbanların ekli arşivden “20250109.exe” yükleyicisini çıkarmaya ve yürütmelerini isteyen sosyal olarak tasarlanmış metin içerdiğini ortaya koyar.

FortiGuard araştırmacıları, bunun Kasım 2024’te gözlemlenen ve tehlikeye atılan oyun uygulamalarına dayanan önceki Winos4.0 dağıtım yöntemlerinden taktiksel bir kaymayı temsil ettiğini belirtiyor.

Mali yıl sonu dönemlerinde vergi temalı cazibelerin stratejik kullanımı, kurumsal finans ekipleri, özellikle de kimlik avı içeriğinde açıkça belirtilen saymanlar arasında tıklama oranlarını arttırır.

Teknik Yürütme Akışı ve Kaçma Mekanizmaları

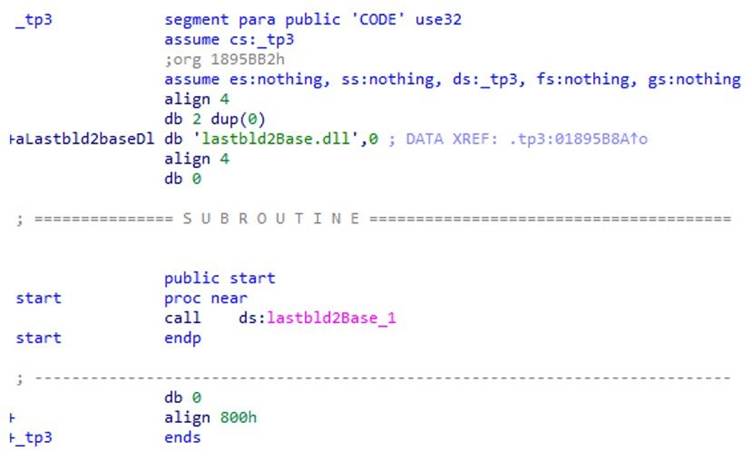

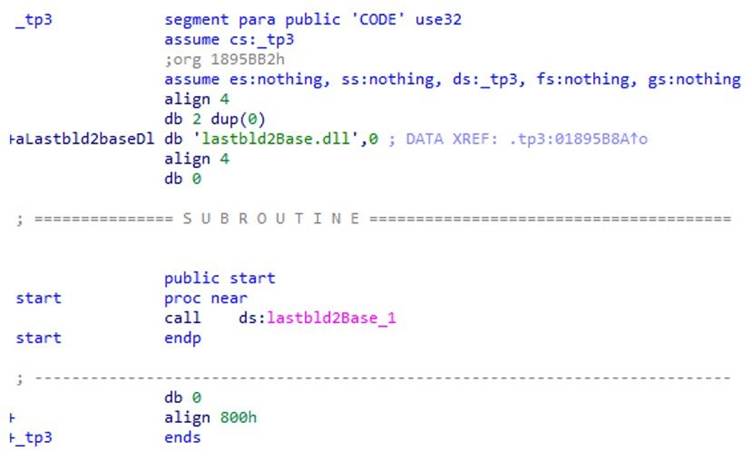

Yürütme üzerine, yükleyici üç aşamalı bir işlem başlatır:

- Sahte Uygulama Yürütme: “ApowerRec.exe” dosyası (yeniden adlandırılmış kötü amaçlı yükleyici), dllmain işlevi C2 sunucu konfigürasyonları (IP 9010[.]360SDGG[.]com) ve modüler eklenti parametreleri.

- Anti-analiz karşı önlemleri: Shellcode, insan aktivitesini doğrulamak için 2 saniyelik aralıklarla yakalanan görüntüler arasında> 20.000 piksel varyasyon gerektiren sıralı ekran görüntüsü diferansiyel analizi ile sanal alan tespiti gerçekleştirir. Bu, ilerlemeden önce otomatik analiz sistemlerini bir saate kadar durdurur.

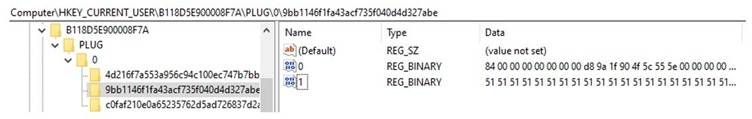

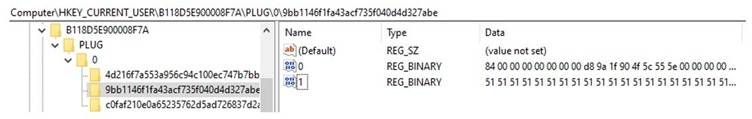

- Kayıt Defteri Tabanlı Yük depolama: Şifrelenmiş Winos4.0 modülleri HKEY_CURRENT_USER \ B118D5E900008F7A’ya yazılır ve ikincil kabuk kodu son yükü açma çağrılarını dinamik olarak çözer.

Çekirdek “loginmodule.dll” yanal hareket ve veri hasadı için sekiz eşzamanlı iş parçacığı oluşturur1:

- Anthread: SPI_SETSCREENSAVEACTIPTE ve Zorunlu Sistem Wake durumları (ES_AWAYMODE_REQUIRED) aracılığıyla ekran koruyucuları devre dışı bırakır. ConsentPromptBehaviorAdmin ve HecdonSecuredesktop kayıt defteri değerlerini HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Policaties \ System1 altında consentpromptBehaviorAdmin ve Prompectonsuredesktop Kayıt Defteri değerlerini ayarlayarak UAC politikalarını değiştirir.

- Anti-AV iplik: GettCptable2 API kancasını kullanarak 360Safe, Kingsoft ve Huorong güvenlik işlemleriyle ilişkili TCP bağlantılarını sona erdirir.

- Pano Kaçırımı: Pano verilerindeki finansal anahtar kelimeleri, HKEY_CURRENT_USER \ B118D5E900008F7A \ Panoduda depolanan Regex kalıplarını kullanarak değiştirir.

Adli artefaktlar, kötü amaçlı yazılımın, gereksiz enfeksiyonları önlemek için Global \ MainTheRb18D5E900008F7A gibi muteks nesneleri oluşturduğunu gösterir ve C: \ ProgramData \ b118d5e9008f7a \ regedit.log’a anahtarlanmış verileri yazar.

Azaltma stratejileri ve savunma karşı önlemleri

Fortiguard’ın yanıt ekibi şunları önerir:

- Kötü niyetli PDF makrolarını nötralize etmek için e -posta ağ geçitlerinde içerik silahsızlandırma ve yeniden yapılandırma (CDR) etkinleştirme.

- UAC bypass denemeleri için HKLM \ Software \ Microsoft \ Windows \ CurrentVersion \ Policices \ Sistemde Kayıt Defteri Değişikliklerini İzleme.

- Ekran görüntüsü frekans anomalilerini ve planlanmamış sistem uyanma olaylarını tespit etmek için davranışsal analiz araçlarının dağıtılması.

Fortinet’in mal yazılım önleyici süiti artık W32/Agent.7BBA! TR ve W64/Vallevrat.a! Tr.Spy olarak ilişkili göstergeleri engelliyor.

Jeopolitik çıkarımlar ve kampanya ilişkisi

Tayvanlı mali sistemleri hedeflemek ve USB cihaz günlüklerinde (“USB cihazı takılmış/kaldırılmış/kaldırılmış”) basitleştirilmiş Çin ek açıklamalarını kullanan açık bir ilişkilendirme olmasa da, çapraz boğaz gelişmiş kalıcı tehdit gruplarıyla potansiyel bağlar önermektedir.

Kötü amaçlı yazılımların altyapısı, daha önce oyun kötü amaçlı yazılımları barındıran alan adlarıyla örtüşerek kampanyalar arasında operasyonel kaynakların olası yeniden kullanılmasını gösteriyor.

Fordiguard Labs, kuruluşlara kimlik avı kimliklerine odaklanan NSE siber güvenlik eğitim modüllerine öncelik vermelerini ve yürütülebilir dosyalar için uygulama izin listesini uygulamalarını tavsiye eder.

Winos4.0, kaçınma araç setini geliştirmeye devam ettikçe, uç nokta tespitini ve ağ trafik analizini birleştiren çok katmanlı savunmalar, bu cerrahi olarak kesin saldırıları azaltmak için kritik olmaya devam etmektedir.

Collect Threat Intelligence on the Latest Malware and Phishing Attacks with ANY.RUN TI Lookup -> Try for free