Çinli 'Winnti' bilgisayar korsanlığı grubunun, kötü niyetli süreçlerin tespit edilmeden çalışmasına izin vermek için UNAPIMON adlı daha önce belgelenmemiş bir kötü amaçlı yazılım kullandığı tespit edildi.

APT41 olarak da bilinen Winnti, Çin devleti destekli bir aktör olduğuna inanılan en eski (2012'den beri aktif) ve en karmaşık ve üretken siber casusluk tehdit gruplarından biridir.

Daha önce hükümetler, donanım satıcıları, yazılım geliştiriciler, düşünce kuruluşları, telekomünikasyon hizmet sağlayıcıları ve eğitim kurumları dahil olmak üzere geniş bir kuruluş yelpazesini hedef alıyorlardı.

Trend Micro'nun yeni bir raporu, yakından izledikleri bir operasyonda kullanılan, daha önce görülmemiş özel bir kötü amaçlı yazılımı araştırıyor ve siber casusluk saldırısının 'Earth Freybug' adını verdikleri bir kümeye bağlandığını gösteriyor.

UNAPIMON saldırıları

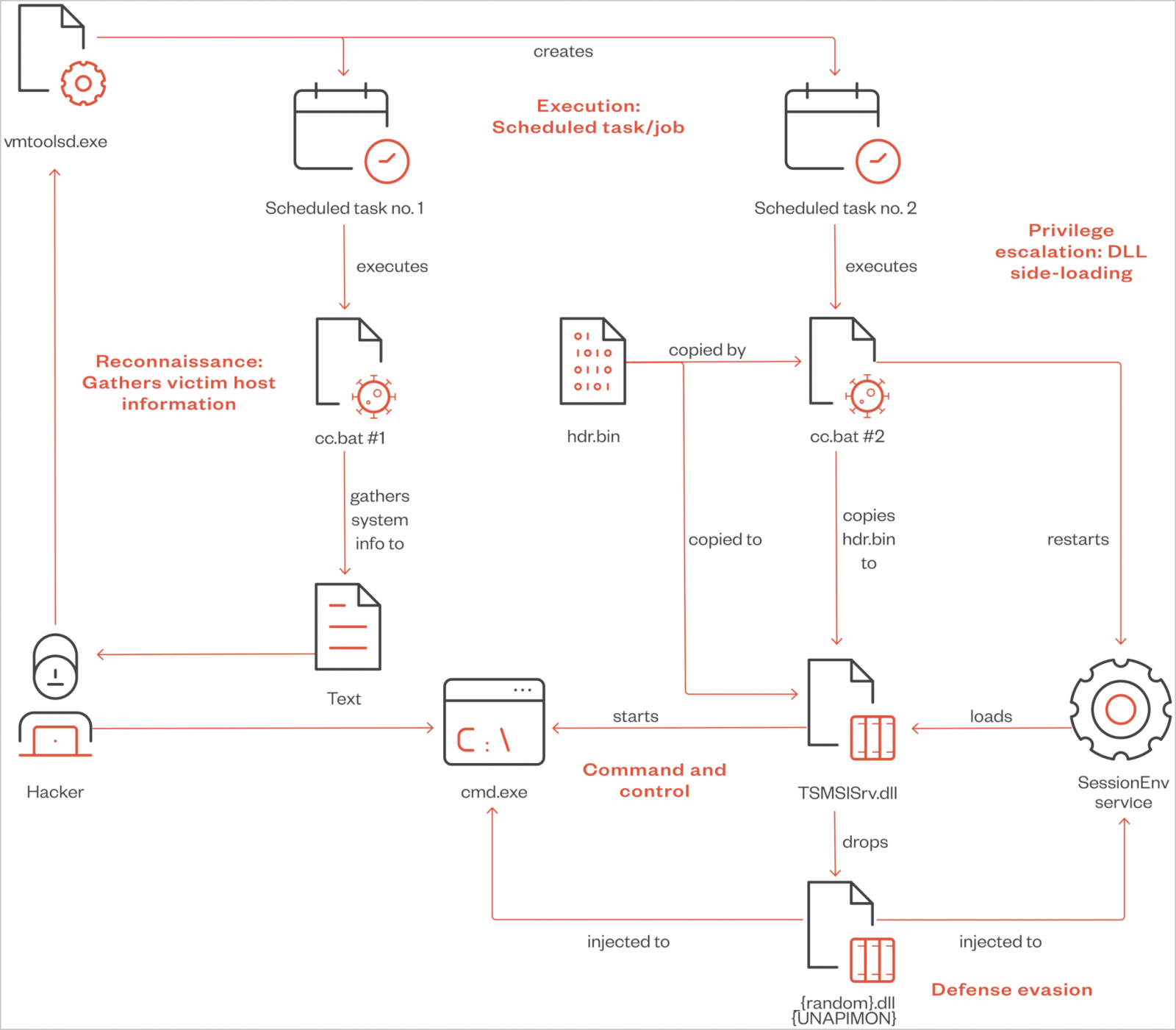

Saldırı, ağ yapılandırmaları ve kullanıcı ayrıntıları da dahil olmak üzere sistem bilgilerini toplayan bir toplu iş dosyasını çalıştırmak için uzaktan zamanlanmış bir görevi yürüten meşru VMware Tools vmtoolsd.exe işlemine enjekte edilen kötü amaçlı bir işlemle başlıyor.

Daha sonra, ikinci bir toplu iş dosyası (cc.bat), UNAPIMON'u belleğe yüklemek için SessionEnv hizmetini içeren DLL yandan yüklemesinden (TSMSISrv.dll) yararlanır ve bunu bir cmd.exe işlemine enjekte eder.

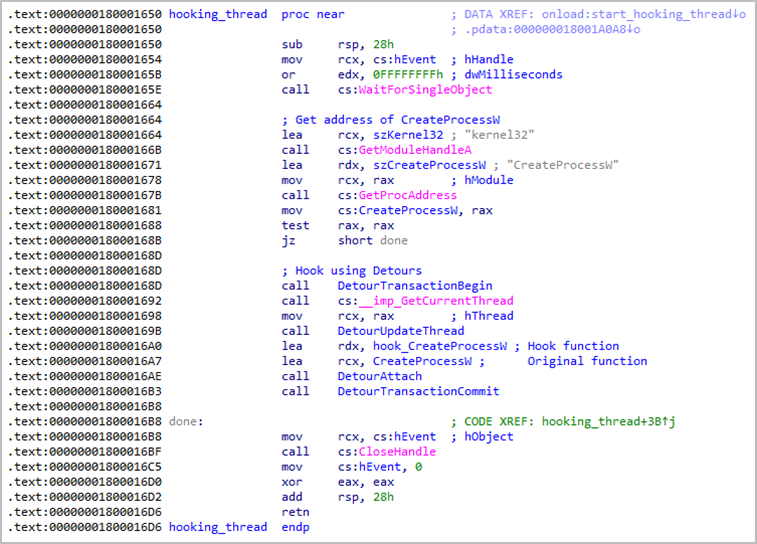

UNAPIMON, CreateProcessW API işlevini bağlamak için Microsoft Detours'u kullanan ve alt işlemlerdeki kritik API işlevlerinin kilidini açmasına olanak tanıyan, DLL biçiminde (_{random}.dll) sunulan bir C++ kötü amaçlı yazılımıdır.

Birçok güvenlik aracı, kötü amaçlı etkinlikleri izlemek için API kancası kullandığından, UNAPIMON'un mekanizması, tespitten kaçınmak için bu API'leri kötü niyetli bir alt süreçten ayırmasına olanak tanır.

Trend Micro'nun analizine göre kaçınma mekanizması aşağıda sıralandığı gibi farklı adımlarla çalışıyor:

- Süreç oluşturma çağrılarını engellemek için Microsoft Detours'u kullanarak 'CreateProcessW' API işlevine bağlanır.

- Yeni süreci askıya alınmış bir durumda başlatmak için süreç oluşturma çağrısını değiştirerek, süreç çalıştırılmadan önce manipülasyon yapılmasına olanak tanır.

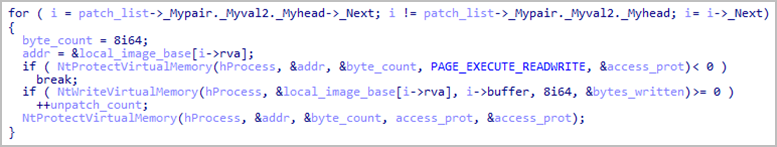

- Askıya alınan süreçte belirli DLL'leri arar, %User Temp% dizininde yerel kopyalar oluşturur ve hataları önlemek için bu kopyaları referansları çözümlemeden yükler.

- Kopyalanan DLL'leri süreçteki orijinallerle karşılaştırır ve dışarı aktarılan adreslerde güvenlik yazılımı kancalarını gösteren değişiklikleri arar.

- Orijinal kodu, işlemin belleğine yüklenen DLL'lerdeki değiştirilmiş bölümler üzerine kopyalayarak, güvenlik araçları tarafından eklenen kancaları etkili bir şekilde ortadan kaldırır.

- Geçici DLL kopyalarını kaldırır ve alt işlemin ana iş parçacığını sürdürerek tespit edilemeyen yürütmeye olanak tanır.

Trend Micro, çoğu kötü amaçlı yazılımın aramaları engellemek, hassas verileri yakalamak ve yazılım davranışını değiştirmek için kancalama kullandığını açıklıyor. Bu nedenle, UNAPIMON'un kaçmak için kancayı açma yaklaşımı alışılmadık bir tekniktir.

Trend Micro, “Bu kötü amaçlı yazılımın benzersiz ve dikkate değer bir özelliği, basitliği ve özgünlüğüdür” dedi.

“Microsoft Detours gibi mevcut teknolojilerin kullanılması, herhangi bir basit ve kullanıma hazır kütüphanenin, yaratıcı bir şekilde kullanıldığında kötü niyetli olarak kullanılabileceğini gösteriyor. Bu aynı zamanda kötü amaçlı yazılım yazarının kodlama becerisini ve yaratıcılığını da ortaya koydu.”

“Tipik senaryolarda, kancayı takan kötü amaçlı yazılımdır. Ancak bu durumda tam tersi oluyor.”

Ayrıca, kancayı kaldırma işlemini gerçekleştirmek için meşru Microsoft Detours hata ayıklama aracının kullanılması, bilinmeyen bir özel rutinin kullanılmasına kıyasla davranışsal tespitlerden kaçılmasına olanak tanıyabilir.

Winnti bilgisayar korsanları, saldırı gerçekleştirirken tespit edilmekten kaçınmak için kullandıkları yeni yöntemlerle tanınıyor.

2020 yılında bilgisayar korsanlarının bir arka kapıyı gizlemek ve ısrarcı kalmak için Windows yazdırma işlemcilerini kötüye kullandıkları gözlemlendi. 2022'de bilgisayar korsanları, tespit edilmekten kaçınmak için Cobalt Strike işaretlerini 154 küçük parçaya böldüler ve bunları ancak başlatılmaya hazır olduklarında çalıştırılabilir bir dosyaya yeniden oluşturdular.