Çinli Winnti hack grubu, Çin ve ABD’deki kuruluşlara ve ayrıca diğer siber suçlulara yönelik saldırılarda ‘Glutton’ adlı yeni bir PHP arka kapısı kullanıyor.

Çinli güvenlik firması QAX’ın XLab’ı, yeni PHP kötü amaçlı yazılımını Nisan 2024’ün sonlarında keşfetti, ancak diğer dosyalarla birlikte dağıtımına dair kanıtlar Aralık 2023’e kadar uzanıyor.

XLab, Glutton’un gelişmiş bir arka kapı olmasına rağmen gizlilik ve şifreleme konusunda dikkate değer zayıflıklara sahip olduğunu ve bunun da erken bir geliştirme aşamasında olduğunun bir göstergesi olabileceğini belirtiyor.

APT41 olarak da bilinen Winnti, siber casusluk ve finansal hırsızlık kampanyalarıyla tanınan, Çin devleti destekli kötü şöhretli bir bilgisayar korsanlığı grubudur.

Grup, 2012 yılında sahneye çıktığından bu yana oyun, ilaç ve telekomünikasyon sektörlerindeki kuruluşları hedef alırken, aynı zamanda siyasi kuruluşlara ve devlet kurumlarına da saldırdı.

Yeni Glutton arka kapısı

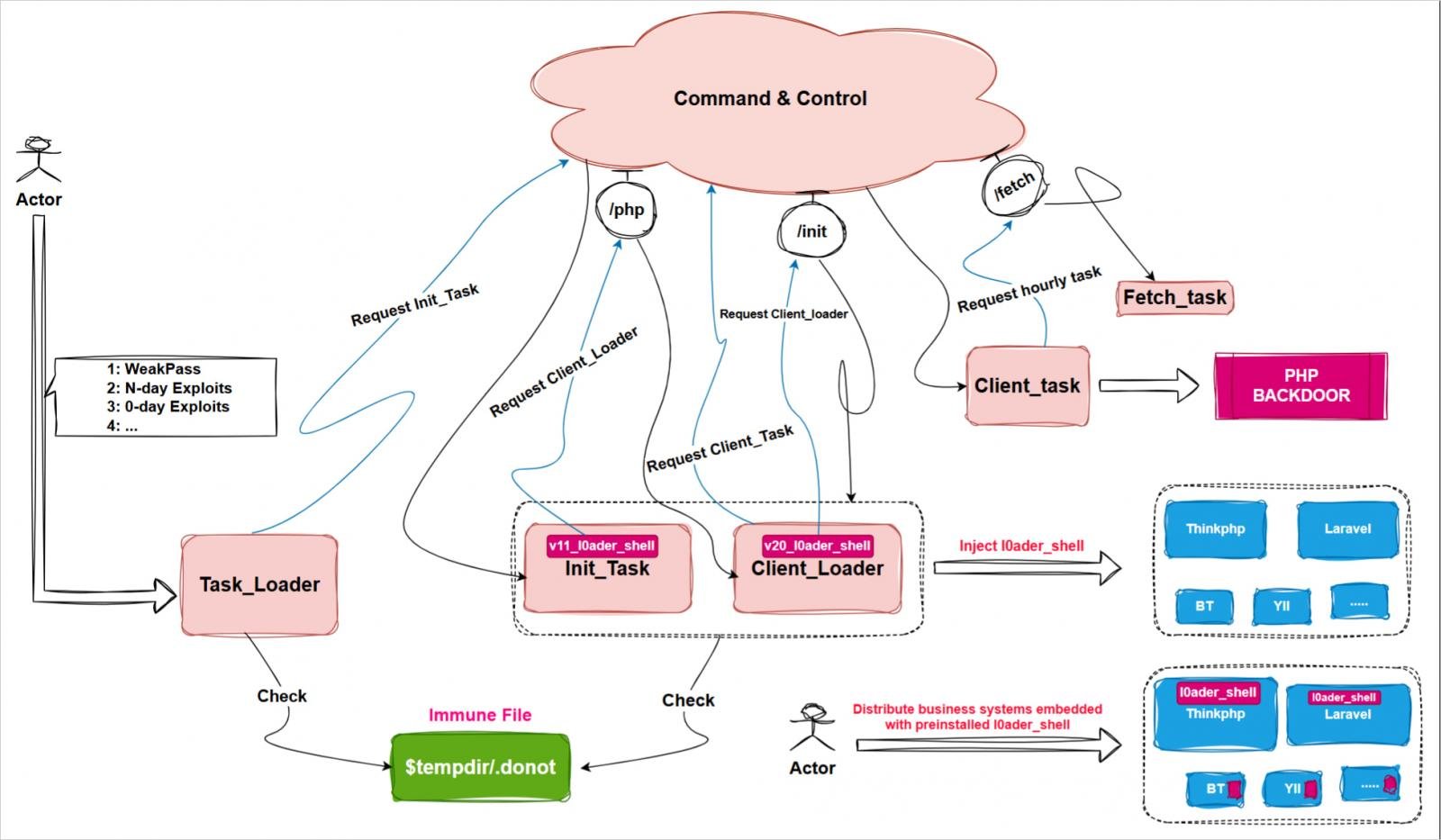

Glutton, Winnti bilgisayar korsanlarına esneklik ve gizlilik sağlayarak özel saldırılar için belirli bileşenleri etkinleştirmelerine olanak tanıyan ELF tabanlı modüler bir arka kapıdır.

Temel bileşenleri ortamı belirleyen ‘task_loader’dır; Arka kapıyı yükleyen ‘init_task’; ‘client_loader’, bu da şaşırtmayı beraberinde getiriyor; ve PHP arka kapısını çalıştıran ve komut ve kontrol (C2) sunucusuyla iletişim kuran ‘client_task’.

XLab, “Bu yükler son derece modülerdir, bağımsız olarak çalışabilme veya kapsamlı bir saldırı çerçevesi oluşturmak için görev_loader aracılığıyla sırayla yürütülebilme yeteneğine sahiptir” diye açıklıyor.

“Kod yürütmenin tamamı PHP veya PHP-FPM (FastCGI) işlemleri içinde gerçekleşir, hiçbir dosya yükünün geride bırakılmamasını sağlar, böylece gizli bir ayak izi elde edilir.”

Bir ‘php-fpm’ işlemi gibi görünen arka kapı, dinamik bellek içi yürütme yoluyla dosyasız yürütmeyi kolaylaştırır ve ThinkPHP, Yii, Laravel ve Dedecms çerçevelerindeki PHP dosyalarına kötü amaçlı kod (‘l0ader_shell’) enjekte eder.

Glutton, yeniden başlatmalar arasında kalıcılık sağlamak için ‘/etc/init.d/network’ gibi sistem dosyalarını değiştirir ve ayrıca dayanağı korumak ve kimlik bilgilerini ve yapılandırmaları çalmak için Baota panel dosyalarını da değiştirebilir.

Kötü amaçlı yazılım, Baota’nın yanı sıra sistem bilgilerini ve verilerini dosya sisteminden de sızdırabilir.

Kaynak: XLab

Glutton, C2 sunucusundan alınan ve aşağıdaki eylemleri sıralayan 22 komutu destekler:

- Dosya oluşturma, okuma, yazma, silme ve değiştirme

- Kabuk komutlarını yürütün

- PHP kodunu değerlendirin

- Sistem dizinlerini tarayın

- Ana makine meta verilerini alın

- TCP ve UDP bağlantıları arasında geçiş yapın

- C2 yapılandırmasını güncelleyin

Diğer siber suçluları hedefleme

XLab, Winnti’nin Glutton’u Çin ve ABD’deki hedeflere, özellikle de BT hizmetlerini, sosyal güvenlik kurumlarını ve web uygulaması geliştiricilerini hedef alarak kullandığını söylüyor.

Kaynak: XLab

Kod enjeksiyonu, ThinkPHP, Yii, Laravel ve Dedecms gibi iş açısından kritik uygulamalarda yaygın olarak bulunan, web geliştirme için kullanılan popüler PHP çerçevelerine karşı kullanılır.

Çin’de popüler bir sunucu yönetim aracı olan Baota web paneli de MySQL veritabanları da dahil olmak üzere hassas verileri yönetmek için yaygın olarak kullanıldığı için hedefleniyor.

Tehdit aktörleri aynı zamanda diğer bilgisayar korsanlarını aktif olarak avlamak için Glutton’u aktif olarak kullanıyor ve onu Timibbs gibi siber suç forumlarında satılan yazılım paketlerine yerleştiriyor. Bu truva atı yazılım paketleri, kumar ve oyun sistemlerini, sahte kripto para borsalarını ve tıklamalı çiftçilik platformlarını taklit ediyor.

Siber suçluların sistemlerine virüs bulaştığında Glutton, web tarayıcılarından şifreler, çerezler, kredi kartları, indirme geçmişi ve tarama geçmişi gibi hassas bilgileri çıkarmak için ‘HackBrowserData’ aracını kullanıyor.

XLabs, “HackBrowserData’nın ‘siyah siyahı yer’ stratejisinin bir parçası olarak konuşlandırıldığını varsayıyoruz” diye açıklıyor.

“Siber suçlular, arka kapılı iş sistemlerinde yerel olarak hata ayıklamaya veya değiştirmeye çalıştığında, Glutton’un operatörleri, siber suçluların kendilerinden yüksek değerli hassas bilgileri çalmak için HackBrowserData’yı kullanıyor. Bu, saldırganların kendi etkinliklerinden onlara karşı yararlanarak yinelenen bir saldırı zinciri yaratıyor.”

XLabs, bir yılı aşkın süredir devam eden bu Winnti kampanyasıyla ilgili uzlaşma göstergelerini paylaştı. Ancak ilk erişim vektörü hala bilinmiyor.