Güvenlik araştırmacıları, Windows etki alanlarındaki ayrıcalıkları yükseltmek için Dinamik Ana Bilgisayar Yapılandırma Protokolü (DHCP) yönetici grubundan yararlanmaya yönelik karmaşık bir yöntemi ortaya çıkardı.

“DHCP Zorlaması” olarak adlandırılan bu teknik, potansiyel olarak tüm ağları tehlikeye atmak için meşru ayrıcalıklardan yararlanır.

Güvenlik açığı, ağ yönetimi için gerekli olan DHCP (Dinamik Ana Bilgisayar Yapılandırma Protokolü) hizmeti etrafında yoğunlaşıyor. Ağ bağlantılarının yönetimini basitleştirerek IP adreslerinin atanmasını otomatikleştirir.

Ancak bu kolaylığın bir dezavantajı da var. Saldırganlar, belirli yapılandırmalardan ve izinlerden yararlanarak DHCP Yöneticileri grubundan yararlanabilir ve bir Windows etki alanı içindeki ayrıcalıklarını yükseltmelerine olanak tanıyabilir.

Yararlanma süreci, DHCP ayarlarının değiştirilmesi ve kötü amaçlı komut dosyalarının kullanılması da dahil olmak üzere çeşitli teknik adımları içerir.

Saldırganlar, yükseltilmiş ayrıcalıklar elde ederek potansiyel olarak tüm etki alanını ele geçirebilir, verilere istedikleri zaman erişebilir ve bunları değiştirebilir.

Bu güvenlik açığı özellikle endişe vericidir çünkü ağa fiziksel erişim olmadan uzaktan yararlanılabilir.

Ancak bu araştırma, iyi niyetli erişim kontrollerinin bile kötü niyetli olarak manipüle edilebileceğini gösteriyor.

Yararlanma süreci, DHCP ayarlarının değiştirilmesi ve kötü amaçlı komut dosyalarının kullanılması da dahil olmak üzere çeşitli teknik adımları içerir.

Saldırganlar, yükseltilmiş ayrıcalıklar elde ederek potansiyel olarak tüm etki alanını ele geçirebilir, verilere istedikleri zaman erişebilir ve bunları değiştirebilir.

Bu güvenlik açığı özellikle endişe vericidir çünkü ağa fiziksel erişim olmadan uzaktan yararlanılabilir.

DHCP Yöneticiler Grubu

DHCP yöneticileri grubu, DHCP sunucularını yöneten bir Active Directory (AD) grubudur.

Üyelerin sınırlı izinlere sahip olması ve DHCP hizmeti yapılandırmalarını sorgulama ve değiştirmeyle sınırlı olması gerekir.

Ücretsiz Web Semineri: Güvenlik Açığı ve 0 Günlük Tehditlerin Azaltılması

Güvenlik ekiplerinin 100'lerce güvenlik açığını önceliklendirmesi gerekmediğinden, hiç kimseye yardımcı olmayan Yorgunluk Uyarısı.:

- Günümüzün kırılganlık yorgunluğu sorunu

- CVSS'ye özgü güvenlik açığı ile risk tabanlı güvenlik açığı arasındaki fark

- Güvenlik açıklarının iş etkisine/riskine göre değerlendirilmesi

- Uyarı yorgunluğunu azaltmak ve güvenlik duruşunu önemli ölçüde geliştirmek için otomasyon

Riski doğru bir şekilde ölçmenize yardımcı olan AcuRisQ:

Yerinizi ayırtın

Bu sınırlamalara rağmen, grubun ayrıcalıkları DHCP sunucularında kod yürütmek için kötüye kullanılabilir.

Bu, DHCP sunucusu bir Etki Alanı Denetleyicisine (DC) yüklendiğinde etki alanının devralınmasına yol açar.

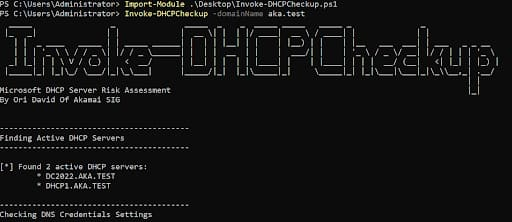

Akamai araştırmacıları, Active Directory (AD) ortamlarını açıkça hedefleyen yeni bir ayrıcalık yükseltme yöntemi belirlediler.

Bu teknik, ayrıcalıkları yükseltmek ve değerli kaynaklara yetkisiz erişim sağlamak için DHCP yönetici grubundan yararlanır.

DHCP Seçeneklerini Kötüye Kullanma

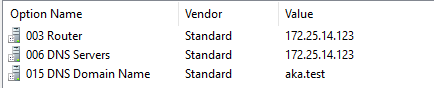

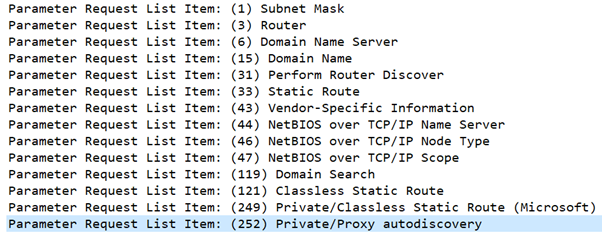

DHCP seçenekleri, IP adresleri, alt ağ maskeleri ve DNS sunucusu bilgileri gibi ağ istemcilerine duyurulan yapılandırmalardır.

Araştırmacılar, saldırganların kötü amaçlı yapılandırmalar eklemek için bu seçenekleri değiştirebileceğini gösterdi.

Bu seçeneklerden biri, bir web proxy'sini yapılandırmak ve istemci kimlik bilgilerini tehlikeye atmak için kullanılabilen “Proxy otomatik bulma”dır.

DHCP Zorlama Tekniği

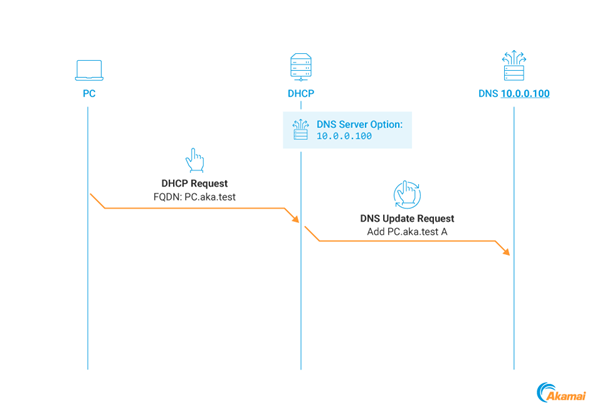

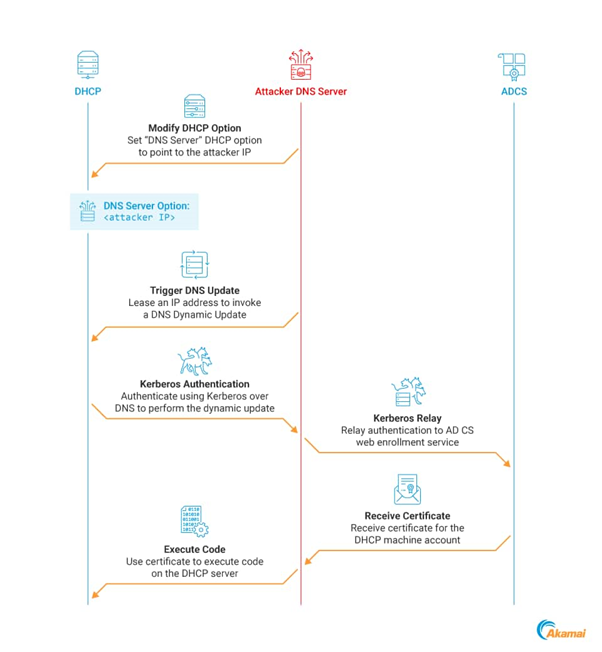

DHCP Coerce tekniği, DHCP DNS Dinamik Güncelleştirmelerini saldırganın kontrolündeki bir adrese yeniden yönlendirmek için DNS Sunucusu seçeneğini yönetir.

Bu, DHCP sunucusunu Kerberos kullanarak kimlik doğrulaması yapmaya zorlar ve bu daha sonra sunucunun güvenliğini aşmak için aktarılabilir.

Kerberos Geçiş Saldırısı

Saldırganlar, Kerberos kimlik doğrulamasını zorlayarak ve aktararak DHCP sunucusu makine hesabını taklit edebilir ve sunucu üzerinde tam kontrol sahibi olabilir.

Bu durum özellikle DHCP sunucularının DC'lere kurulduğu durumlarda endişe vericidir; araştırmacıların gözlemlediği ağların %57'sinde durum böyledir.

Tehdidi Azaltma

Araştırmacılar bu tekniğe karşı koymak için ayrıntılı azaltma ve tespit adımları sağladılar.

Bunlar arasında riskli DHCP yapılandırmalarının belirlenmesi, AD Sertifika Hizmetlerine (AD CS) yönelik geçiş saldırılarının azaltılması, DHCP yöneticisinin grup hijyeninin uygulanması, ağ bölümlendirmesinin kullanılması ve DNS anormalliklerinin belirlenmesi yer alır.

DHCP Coerce tekniğinin keşfi, ağ güvenliğinde dikkatli olmanın önemini vurgulamaktadır.

DHCP Yapılandırma Güvenliği

- Denetim Günlükleri: Olağandışı DHCP sunucusu günlük etkinliklerini kontrol edin.

- Kapsam Sınırlaması: Yetkisiz erişimi önlemek için DHCP kapsamlarını dikkatlice yapılandırın.

- Gözetleme: Sahte DHCP mesajlarını engellemek için anahtarlarda DHCP gözetlemeyi kullanın.

AD CS Aktarma Saldırısını Azaltma

- LDAP Güvenliği: LDAP imzalamayı etkinleştirin ve güvenli iletişim için LDAPS'ye geçin.

- Kimlik Doğrulama Koruması: MitM saldırılarına karşı koruma sağlamak amacıyla Kimlik Doğrulaması için Genişletilmiş Korumayı kullanın.

- Kerberos Zırhı: Daha fazla Kerberos protokolü güvenliği için FAST'ı uygulayın.

DHCP Yöneticiler Grubu Yönetmek

- Üyelik Denetimleri: Grup üyeliğini yetkisiz erişim açısından düzenli olarak inceleyin.

- En Az Ayrıcalık: Grup üyeliğini yalnızca önemli personelle sınırlandırın.

- RBAC: Hassas erişim yönetimi için Rol Tabanlı Erişim Kontrolü uygulayın.

Ağ Segmentasyonu

- VLAN'lar: Mantıksal ağ bölümlendirmesi için VLAN'ları uygulayın.

- Güvenlik Duvarı Kuralları: Trafiği kontrol etmek ve saldırıları önlemek için segmentler arasında katı kurallar uygulayın.

- Veri Ayırma: Hassas verileri güvenli, bölümlere ayrılmış ağ bölgelerinde saklayın.

DNS Anormalliği Tespiti

- Kerestecilik: Olağandışı kalıpları tespit etmek için DNS sorgu günlüğünü etkinleştirin.

- DNSSEC: DNS yanıtının orijinalliğini doğrulamak için DNS Güvenlik Uzantılarını uygulayın.

- Tehdit İstihbaratı: Bilinen kötü amaçlı etki alanlarını ve IP'leri engellemek için akışları kullanın.

Bu stratejileri uygulamak, ağınızın DHCP kötüye kullanımına, AD CS geçiş saldırılarına ve DNS anormalliklerine karşı savunmasını önemli ölçüde güçlendirebilir. Etkili korumayı sürdürmek için güvenlik protokollerinin düzenli olarak güncellenmesi ve gözden geçirilmesi önemlidir.

Siber Güvenlik haberleri, Teknik İncelemeler ve İnfografiklerden haberdar olun. Bizi LinkedIn'de takip edin & ikiBenter.