Güvenlik araştırmacıları ve uzmanları, Microsoft tarafından bu ayın Salı Yaması sırasında yamalanan ve yüzbinlerce sistemi saldırılara maruz bırakan Windows Message Queuing (MSMQ) ara yazılım hizmetindeki kritik bir güvenlik açığı konusunda uyarıda bulunuyor.

MSMQ, tüm Windows işletim sistemlerinde “garantili mesaj teslimi” ile ağ iletişimi özelliklerine sahip uygulamalar sağlayan isteğe bağlı bir bileşen olarak mevcuttur ve PowerShell veya Denetim Masası aracılığıyla etkinleştirilebilir.

Kusur (CVE-2023-21554), kimliği doğrulanmamış saldırganların, kullanıcı etkileşimi gerektirmeyen düşük karmaşıklıktaki saldırılarda özel olarak hazırlanmış kötü amaçlı MSMQ paketlerini kullanarak yama uygulanmamış Windows sunucularında uzaktan kod yürütmesini sağlar.

Etkilenen Windows sunucu ve istemci sürümlerinin listesi, en son sürümler olan Windows 11 22H2 ve Windows Server 2022’ye kadar şu anda desteklenen tüm sürümleri içerir.

Redmond ayrıca CVE-2023-21554’e bir “istismar olasılığı daha yüksek” etiketi iliştirdi, çünkü “bu tür bir güvenlik açığından yararlanılan geçmiş örneklerin farkında” ve bu da onu “saldırganlar için çekici bir hedef” yapıyor.

Microsoft, “Bu nedenle, güvenlik güncelleştirmesini gözden geçiren ve kendi ortamlarında uygulanabilirliğini belirleyen müşteriler, buna daha yüksek bir öncelik vermelidir” uyarısında bulunuyor.

Fortinet’in FortiGuard Laboratuvarı’ndan güvenlik araştırmacısı Wayne Low ve Check Point Research’ten Haifei Li, kusuru Microsoft’a bildirdikleri için kredilendirildi.

Saldırılara maruz kalan 360.000’den fazla MSMQ sunucusu

Check Point Research ayrıca CVE-2023-21554’ün potansiyel etkisiyle ilgili ek ayrıntılar da paylaştı ve MSMQ hizmetini çalıştıran ve saldırılara karşı potansiyel olarak savunmasız 360.000’den fazla İnternet’e açık sunucu bulduğunu söyledi.

Check Point Research’ün tahmininin MSMQ hizmetini çalıştıran ve İnternet üzerinden erişilemeyen cihazları içermediğini düşünürsek, düzeltme eki uygulanmamış sistemlerin sayısı muhtemelen çok daha fazladır.

Çoğu sistemde varsayılan olarak etkinleştirilmeyen isteğe bağlı bir Windows bileşeni olsa da, diğer yazılımlar tarafından kullanılan bir ara yazılım hizmeti olduğundan, kurumsal uygulamalar yüklenirken hizmet genellikle arka planda açılır ve çalışmaya devam edecek uygulamaları kaldırdıktan sonra bile.

Örneğin, Check Point Research, Exchange Server yüklemeleri sırasında MSMQ’nun otomatik olarak etkinleştirileceğini buldu.

“CPR, resmi Microsoft Exchange Sunucusunu kurarken, kullanıcı tarafından önerilen ‘Windows Server rollerini ve Exchange’i yüklemek için gerekli özellikleri otomatik olarak yükle’ seçeneğini seçerse kurulum sihirbazı uygulamasının arka planda MSMQ hizmetini etkinleştireceğini gördü. Microsoft,” dedi araştırmacılar.

“Önemli çıkarım şu ki, MSMQ bir sunucuda etkinleştirilirse, saldırgan potansiyel olarak bu veya herhangi bir MSMQ güvenlik açığından yararlanabilir ve sunucuyu ele geçirebilir.”

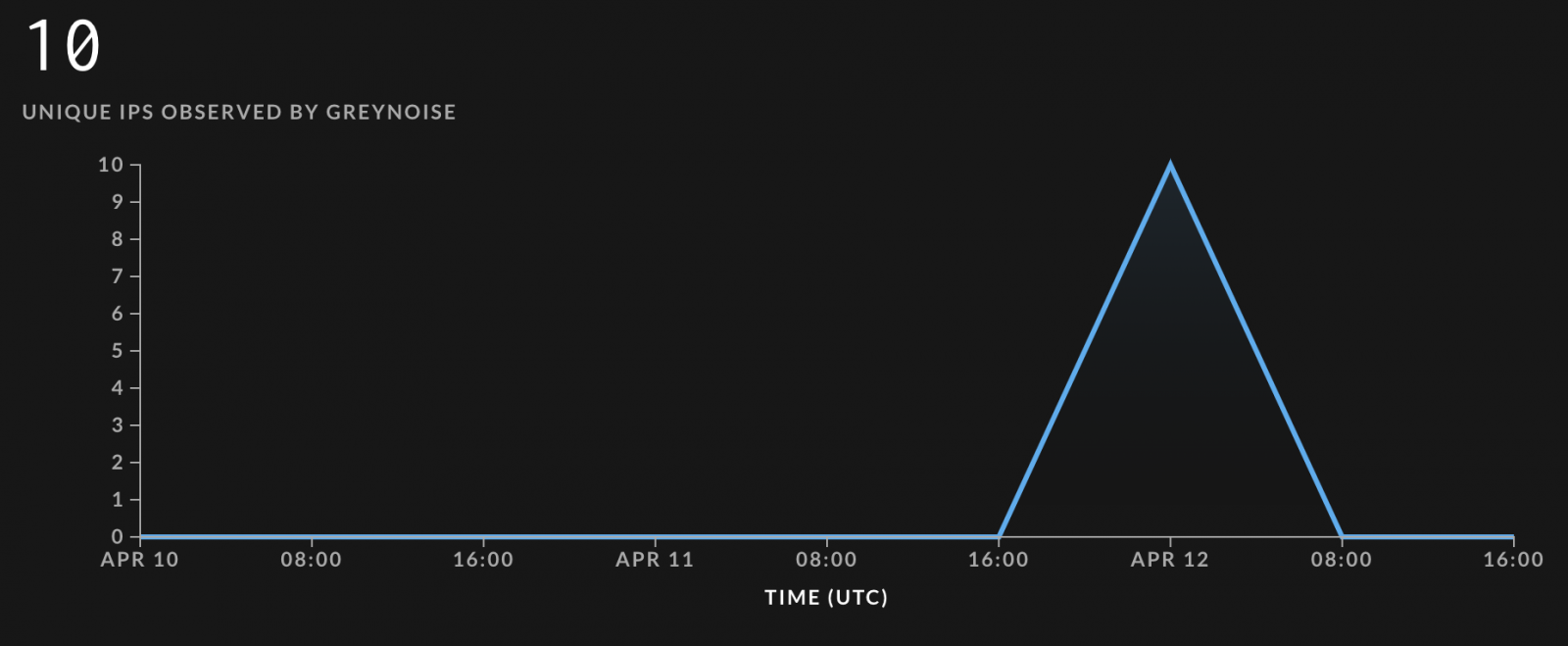

Salı gününden bu yana, siber istihbarat şirketi GreyNoise başladı MSMQ bağlantı denemelerini izlemeve şu anda İnternet’e açık sunucuları taramaya başlamış on farklı IP adresi gösteriyor.

Microsoft, Salı Nisan Yaması’nın bir parçası olarak bu hatayı ve diğer 96 güvenlik açığını zaten ele almış olsa da, yamayı hemen dağıtamayan yöneticilere saldırı vektörünü kaldırmak için (mümkünse) Windows MSMQ hizmetini devre dışı bırakmalarını tavsiye etti.

Microsoft, “Mesaj Kuyruğu adlı bir hizmetin çalışıp çalışmadığını ve 1801 numaralı TCP bağlantı noktasının makinede dinleyip dinlemediğini kontrol edebilirsiniz” dedi.

MSMQ’yu hemen devre dışı bırakamayan veya Microsoft’un yamasını dağıtamayan kuruluşlar, güvenlik duvarı kurallarını kullanarak güvenilmeyen kaynaklardan gelen 1801/TCP bağlantılarını da engelleyebilir.