Tehdit aktörleri zamanlarının çoğunu gözetlemeye harcıyor. Tipik hizmetler, potansiyel olarak kötü amaçlı olayları ayrıştırması ve bulması zor olabilecek birçok denetim günlüğü oluşturur.

Pek çok gözetleme otomatik olduğundan, internete açık, araştırmaları ve saldırıları bekleyen belirli bir makine oluşturmak inanılmaz derecede faydalıdır ve bal küpü olarak bilinir.

Bir bal küpü tarafından toplanan veri zenginliği, bilinen ve bilinmeyen saldırıların analizine izin verir, bu da bir kuruluşun tehditleri proaktif olarak izleyebileceği ve engelleyebileceği anlamına gelir.

Tehdit açıklamalarına kesin olarak güvenmek, tepkisel olduğunuz anlamına gelir, ancak bir bal küpü ile olası bir saldırıyı belirleyebilir ve bir sorun haline gelmeden önce onu engelleyebilirsiniz!

Honeypots ile Tehditleri İzleme

Aktif saldırılara yönelik görünürlük sayesinde, tehdidin ölçeğini anlamak daha kolay olabilir. Örneğin, Ekim 2022’de birkaç hafta boyunca Specops, bal küpü sisteminde denenmiş 4,6 milyon şifre topladı.

Belirli bir yıl içinde bu, bir saldırganın kuruluşunuza girmek için kullanabileceği milyonlarca potansiyel parola ekler.

Peki bal küpleri nasıl çalışıyor? Bir bal küpü, tehdit aktörlerini bir açıktan yararlanma girişiminde bulunmaları için tuzağa düşüren bir sistemden başka bir şey değildir. Bal küpü bağlandıktan sonra, daha sonraki analizler için kötü niyetli girişimi kaydeder.

Temel bir bal küpü örneği, internete açık bir uzak masaüstü protokolü (RDP) bağlantısına sahip bir Microsoft sunucu sanal makinesidir (VM). Günlüğe kaydetme ile, bir saldırganın kullanıcı adları için yaptığı tüm girişimleri görebilirsiniz.

Bunu bir sonraki seviyeye taşıyarak, birçok farklı yazılım türü, bir sisteme girmenin çok çeşitli potansiyel yollarını kapsar. Örneğin, pyrdp ortadaki adam yaklaşımı sunar. Bu, saldırıyı kontrol etmenin yanı sıra bir saldırı girişiminde bulunan bir tehdit aktörünü gerçek zamanlı olarak izlemenizi sağlar.

Bulgular Üzerinde Yürümek

Son raporlar saldırıların durumu hakkında ne gösteriyor?

Blumira, 2019 – 2020 yılları arasındaki bal küpü verilerini Google Cloud Platform (RDP) sanal makinelerine karşı analiz etti ve en az 122 ülkeden 179.000’in üzerinde benzersiz kullanıcı adının denendiğini tespit etti.

Ek olarak, 2019 – 2020 yılları arasında, tehdit aktörlerinin fidye yazılımı ve altyapı saldırıları için gerekli verileri toplamak için kullandıkları giderek daha karmaşık ve otomatikleştirilmiş gözetimi yansıtan saldırıların görülme sıklığı %85 arttı.

İnternette RDP açık olan temel bir Windows VM’ye nasıl hızla saldırılabileceğine dair başka bir örnek, TrustedSec tarafından yapılan saldırıların analizidir.

2.800’den fazla erişim denemesi kaydedilen, yalnızca 9 gün boyunca korumasız bir Windows 7 VM çevrimiçi buldular. Bunlardan 46’sı başarılı oldu. Birçoğu yalnızca erişimin çalışıp çalışmadığını test etti, ancak birkaç dakika içinde fidye yazılımı aktif olarak yüklendi!

Kötü Amaçlı Uzaktan Erişim Denemelerini Nasıl Azaltırsınız?

Burada verilen örnekler RDP bağlantılarına odaklansa da, bir bal küpü bu bağlantı türüyle sınırlı değildir ve herhangi bir uzaktan erişim sistemi, SSH gibi saldırılara maruz kalır.

Bir kuruluş olası zararı en aza indirmek için ne yapmalıdır?

Üç potansiyel çözüm, birçok saldırıya karşı korunmak için uzun bir yol kat edecektir.

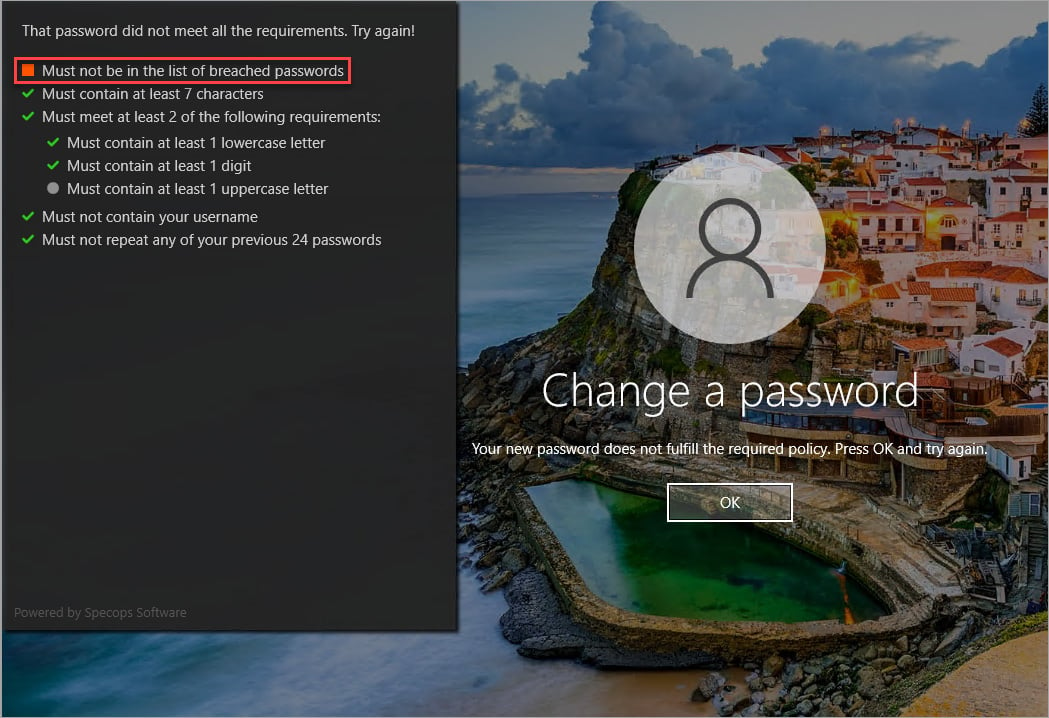

- İhlal edilmiş bir parola listesine karşı kontrollerle sağlam parola politikaları uygulayın.

- Herhangi bir hesabı çok faktörlü kimlik doğrulama (MFA) ile koruyun ve çalınan şifrelerin bile kullanılamayacağından emin olun.

- Bir VPN veya sıfır güven bağlantısının arkasındaki uzak bağlantıya erişimi sınırlayın.

Sağlam Şifre Politikaları

Bir saldırgan, diğer tüm korumalara rağmen en ısrarcı saldırganların yapabileceği bir parola iletişim kutusuna erişim kazanırsa, güçlü bir parola politikasına sahip olmak çok önemlidir. Yeterince uzun ve karmaşık parolalar, hash’lerinin çalınması durumunda kolayca kırılmamasını sağlar.

Parola oluşturulmadan önce, yeni parolayı bilinen çalıntı kimlik bilgilerine karşı kontrol eden ihlal edilmiş bir parola listesi, en yaygın varyasyonların kullanılmamasını sağlar. Benzersiz ve karmaşık parolalar, bir saldırganın işini çok daha karmaşık hale getirir.

İhlal Edilmiş Parola Korumalı Specops Parola Politikası, kullanıcılarınızın parolalarını kontrol eder ve tehlikeye atılmış bir parola seçmelerini engeller.

Birçok tehdit aktörü, hizmetler arasında paylaşılan önceden oluşturulmuş saldırıya uğramış parola listelerine güvenir, ancak İhlal Edilmiş Parola Koruması kontrolü ile bu kullanım olasılığı çok azalır!

Kaynak: ATAÖğrenme

MFA ile Hesapları Koruma

Güçlü bir parola politikasının üzerine katmanlı olarak MFA kullanımı gelir. İkinci bir kimlik doğrulama gereksinimi ile, doğru tahmin edilen veya çalınan bir parola bile erişimi garanti etmez. Bu, beklenmeyen bir zamanda bir girişimin yapıldığını gösterir ve kullanıcının BT’yi uyarmasına ve uygun adımları atmasına olanak tanır.

Uzaktan Erişimi Sınırlandırma

Son olarak, halka açık internetten bağlantıyı kaldırmak, bir saldırganın sisteme erişmeye çalışmasını bile zorlaştırır. Genellikle, bağlantı bir VPN’in arkasında kurulur. Yine de, yapılandırma karmaşıklığı nedeniyle, daha yeni sistemler, her bağlantının kimliğinin doğrulandığını ve korunduğunu doğrulayan sıfır güven kavramını kullanıyor.

Bal Küplerinden Öğrenerek Kuruluşunuzu Koruyun

Bal küpleri aracılığıyla keşfedilen birçok aktif tehditten ders almak, bir kuruluşun saldırganların önünde kalmak için proaktif adımlar atmasına olanak tanır. Dış bağlantıları VPN’ler veya sıfır güven hizmetleri aracılığıyla kilitlemek, en ısrarcı tehdit aktörleri için kusursuz değildir.

MFA ile birlikte güçlü bir parola politikası, bir saldırgan sızdığında bile tehdit aktörlerinin engellenmesini sağlar. Specops Password Policy gibi bir çözümle güçlü parolaları zorunlu kılın ve kuruluşunuzun güvenliğinde proaktif olun!

Sponsorlu ve Specops Software tarafından yazılmıştır