EncryPthub olarak bilinen bir tehdit oyuncusu, bu ay Microsoft Management Console güvenlik açığı yamalanan Windows sıfır gün saldırılarına bağlandı.

Trend Micro Personel Araştırmacısı Aliakbar Zahravi tarafından ortaya çıkarılan bu güvenlik özelliği bypass (‘MSC Eviltwin’ olarak adlandırıldı ve şimdi CVE-2025-26633 olarak izlendi), MSC dosyalarının savunmasız cihazlarda nasıl işlendiği konusunda bulunuyor.

Saldırganlar, Windows dosyası itibar korumalarından kaçınmak ve kod yürütmek için güvenlik açığından yararlanabilir, çünkü kullanıcı beklenmedik MSC dosyalarını açılmamış cihazlara yüklemeden önce uyarılmadığından.

Microsoft, Salı günü yayınlanan bir danışmada, “Bir e -posta saldırısı senaryosunda, bir saldırgan özel hazırlanmış dosyayı kullanıcıya göndererek ve kullanıcıyı dosyayı açmaya ikna ederek güvenlik açığından yararlanabilir.” “Web tabanlı bir saldırı senaryosunda, bir saldırgan, güvenlik açığından yararlanmak için tasarlanmış özel hazırlanmış bir dosya içeren bir web sitesine (veya kullanıcı tarafından sağlanan içeriği kabul eden veya barındıran uzlaşmış bir web sitesinden yararlanabilir) barındırabilir.”

Trend Micro’nun araştırmacıları tarafından Microsoft’a kusur bildirmeden önce tespit edilen saldırılarda, şifreli sistemlerden kötü niyetli kod yürütmek ve verileri yaymak için CVE-2025-26633 sıfır gün istismarları kullandı.

Bu kampanya boyunca, tehdit oyuncusu, EncryPthub Stealer, DarkWisp Backdoor, Silentpism Backdoor, Rhadamanthys Stealer ve PowerShell tabanlı MSC EVILTWIN TROJAN yükleyici de dahil olmak üzere önceki EncryPthub saldırılarına bağlı birden fazla kötü amaçlı yük kullandı.

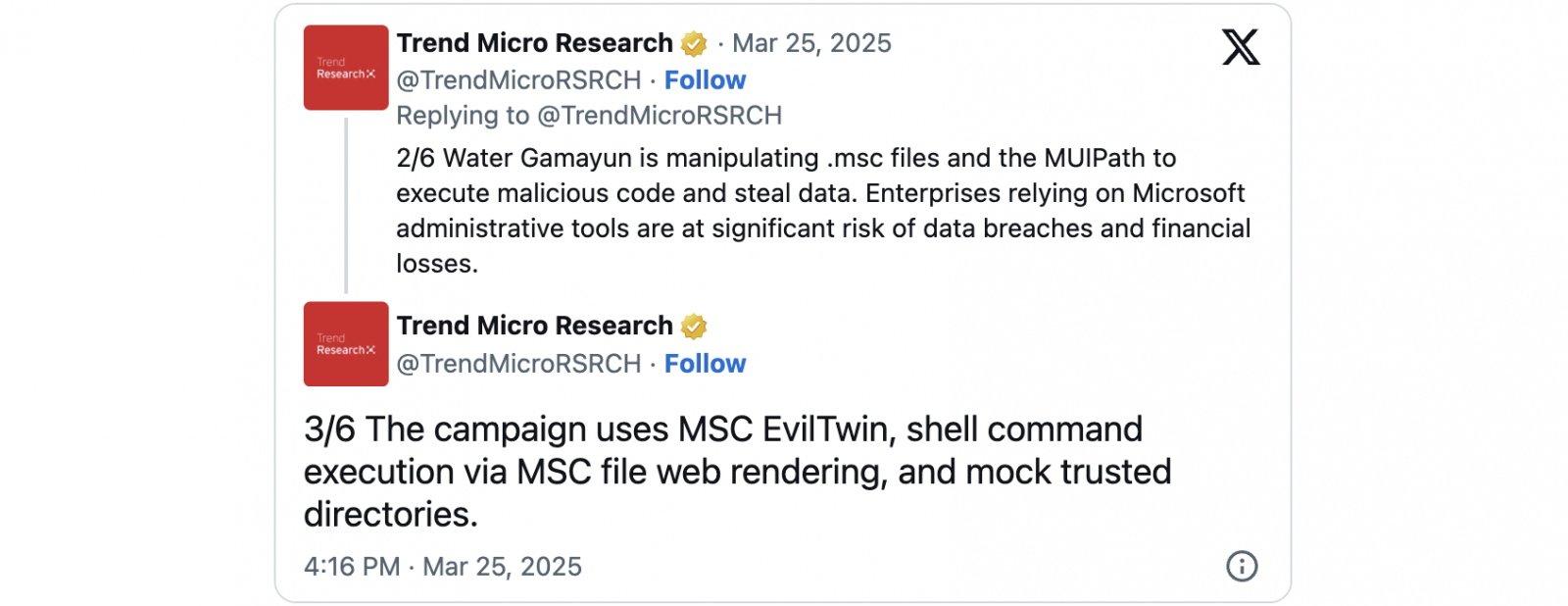

Zahravi, Salı günü yayınlanan bir raporda, “Bu saldırıda, tehdit oyuncusu .msc dosyalarını ve kötü niyetli yükü indirmek ve yürütmek, kalıcılığı korumak ve enfekte sistemlerden duyarlı verileri çalmak ve hassas verileri çalmak için .msc dosyalarını ve çok dilli kullanıcı arayüz yolunu (Muipath) manipüle ediyor.” Dedi.

“Bu kampanya aktif geliştirme altındadır; kalıcılığı korumak ve hassas verileri çalmak için tasarlanmış çoklu teslimat yöntemi ve özel yükler kullanır, daha sonra saldırganların komut ve kontrol (C&C) sunucularına sunar.”

Trend Micro, bu saldırıları analiz ederken, Nisan 2024 olayında kullanılan bu tekniğin erken bir versiyonunu da buldu.

Siber Tehdit İstihbarat Şirketi Protaft, daha önce Mızrak-Akış ve Sosyal Mühendislik Saldırılarının ardından dünya çapında en az 618 kuruluşun ihlallerine bağlanmıştı.

EncryPthub ayrıca, hassas dosyaları RansomHub ve Blacksuit fidye yazılımı işlemlerinin bir ortağı olarak çaldıktan sonra kurbanların dosyalarını şifrelemek için fidye yazılımı yüklerini dağıtır.

Bu ay, Microsoft ayrıca Mart 2023’ten beri saldırılarda sömürülen Windows Win32 çekirdeği alt sisteminde sıfır gün güvenlik açığı (CVE-2025-24983) yamaladı.

14 metrelik kötü niyetli eylemlerin analizine dayanarak, saldırıların% 93’ünün ve bunlara karşı nasıl savunulacağının arkasındaki en iyi 10 MITER ATT & CK tekniklerini keşfedin.